Windows 10

Microsoft emitiu patches de segurança fora de banda para consertar duas vulnerabilidades de segurança que estavam sendo “exploradas ativamente” por cibercriminosos. Essas correções abordam falhas de segurança de dia zero que poderiam conceder remotamente privilégios administrativos e níveis elevados de controle aos computadores das vítimas. Embora uma das falhas existisse nas versões mais recentes do Internet Explorer, a outra estava no Microsoft Defender. As vulnerabilidades de segurança foram oficialmente marcadas como CVE-2019-1255 e CVE-2019-1367.

A Microsoft recentemente iniciou uma onda de correção de bugs , abordando vários problemas comportamentais estranhos e falhas que se desenvolveram após a infame atualização cumulativa da Patch Tuesday de setembro de 2019. Agora, ele emitiu patches de segurança de emergência para corrigir duas vulnerabilidades de segurança, pelo menos uma das quais estava presente no Internet Explorer.

Vulnerabilidades de segurança de patches da Microsoft CVE-2019-1255 e CVE-2019-1367 no Microsoft Defender e no Internet Explorer:

A vulnerabilidade de segurança marcada como CVE-2019-1367 foi descoberta por Clément Lecigne do Grupo de Análise de Ameaças do Google. O exploit Zero-Day é uma vulnerabilidade de execução remota de código na maneira como o mecanismo de script da Microsoft lida com objetos na memória no navegador da web. A execução do exploit é surpreendentemente simples. A vítima precisa apenas visitar uma página da web especialmente criada e com armadilhas eletrônicas, hospedada online, usando o navegador Internet Explorer. A exploração é um problema de corrupção de memória que pode permitir que um invasor sequestre um PC com Windows. Além disso, a vulnerabilidade permite execução remota, menciona o Microsoft Advisory :

“Um invasor que explorar com êxito a vulnerabilidade pode obter os mesmos direitos do usuário atual. Se o usuário atual estiver conectado com direitos de usuário administrativo, um invasor que explorar com êxito a vulnerabilidade poderá assumir o controle de um sistema afetado. ”

Não é uma Patch Tuesday, mas a Microsoft está lançando patches de segurança out-of-band de emergência para duas novas vulnerabilidades:

➡️ CVE-2019-1367 - um IE crítico de dia zero sob ataque ativo.

➡️ CVE-2019-1255 - Falha de DoS no Microsoft Defender.Leia os detalhes: https://t.co/miqJoO3i7b

- Wang Wei (@security_wang) 24 de setembro de 2019

O Zero-Day Exploit CVE-2019-1367 afeta as versões 9, 10, 11. do Internet Explorer. Em outras palavras, a maioria dos computadores modernos que executam o sistema operacional Windows e usam o Internet Explorer eram vulneráveis. Embora o problema seja corrigido, os especialistas insistem que os usuários devem usar uma alternativa, navegadores da web mais seguros como Google Chrome ou Mozilla Firefox. Não há menção de Navegador Microsoft Edge , que sucedeu o Internet Explorer e, como se baseia na base do Chromium, é bem provável que o navegador moderno seja imune a esse exploit.

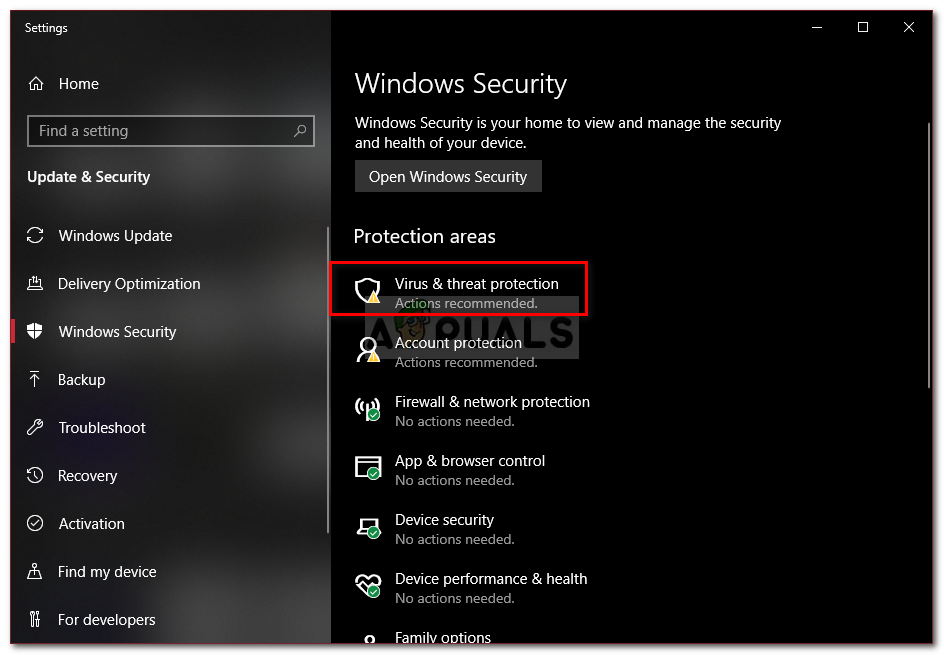

Além de abordar o Zero-Day Exploit no Internet Explorer, a Microsoft também lançou uma segunda atualização de segurança out-of-band para corrigir uma vulnerabilidade de negação de serviço (DoS) no Microsoft Defender. O software antivírus e anti-malware é de longe o plataforma mais amplamente usada que vem pré-instalada no Windows 10 .

A exploração no Microsoft Defender, marcada como CVE-2019-1255, foi descoberta por Charalampos Billinis da F-Secure e Wenxu Wu do Laboratório de Segurança Tencent. A falha existe na maneira como o Microsoft Defender trata os arquivos, mas afeta as versões do Microsoft Malware Protection Engine até 1.1.16300.1. Notas da Microsoft no comunicado que um invasor pode explorar esta vulnerabilidade “para impedir que contas legítimas executem binários de sistema legítimos”. No entanto, para explorar essa falha, o invasor “primeiro exige a execução no sistema da vítima”.

A Microsoft lança atualização de segurança fora de banda para corrigir:

- Exploração de dia zero do Internet Explorer à solta

- Bug DoS do Windows Defender https://t.co/ZeapO4A5uO pic.twitter.com/aUAOFy9brJ- Catalin Cimpanu (@campuscodi) 23 de setembro de 2019

A Microsoft já lançou o patch para corrigir a vulnerabilidade de segurança no Microsoft Defender. Como a atualização de segurança do Microsoft Defender é automática, a maioria dos usuários do Windows 10 deve receber a atualização automática do Mecanismo de proteção contra malware da Microsoft em breve. A correção atualiza o Microsoft Malware Protection Engine para a versão 1.1.16400.2.

A Microsoft ofereceu um recurso dentro do Windows 10 Pro e Enterprise para adiar as atualizações. No entanto, é altamente recomendável aceitar essas atualizações e instalá-las. A propósito, ambas as atualizações de segurança fazem parte das atualizações de emergência da Microsoft. Além disso, um deles até corrige um exploit Zero-Day supostamente implantado em estado selvagem.

Tag Microsoft janelas