Ilustração de cibersegurança

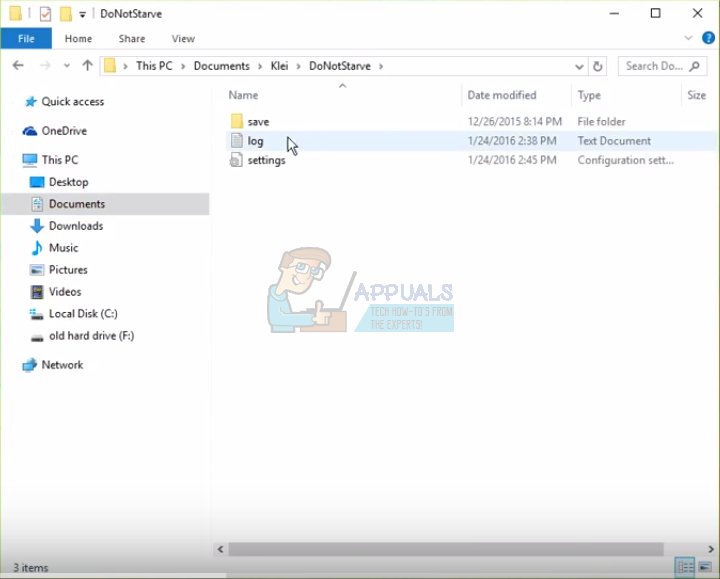

A Microsoft lançou uma atualização importante para o sistema operacional (SO) Windows 10 há um dia. No entanto, mesmo esta atualização não tem um patch para proteger contra uma falha de segurança interessante, simples, mas altamente potente. A vulnerabilidade existe no Agendador de Tarefas avançado do Windows 10. Quando explorado, o Agendador de tarefas pode essencialmente conceder privilégios administrativos completos ao explorador.

Um hacker que usa o alias online “SandboxEscaper” postou o bug. Aparentemente, o exploit tem sérias implicações de segurança no Windows 10. Curiosamente, o hacker optou por postar o exploit de dia zero no GitHub, um repositório de ferramentas de software e código de desenvolvimento que a Microsoft adquiriu recentemente. O hacker até mesmo lançou um código de exploração de prova de conceito (PoC) para a vulnerabilidade de dia zero que afeta o sistema operacional Windows 10.

O exploit cai na categoria de dia zero principalmente porque a Microsoft ainda não reconheceu o mesmo. Assim que o fabricante do Windows 10 tomar conhecimento, ele deve oferecer um patch que irá preencher a lacuna existente no Agendador de Tarefas.

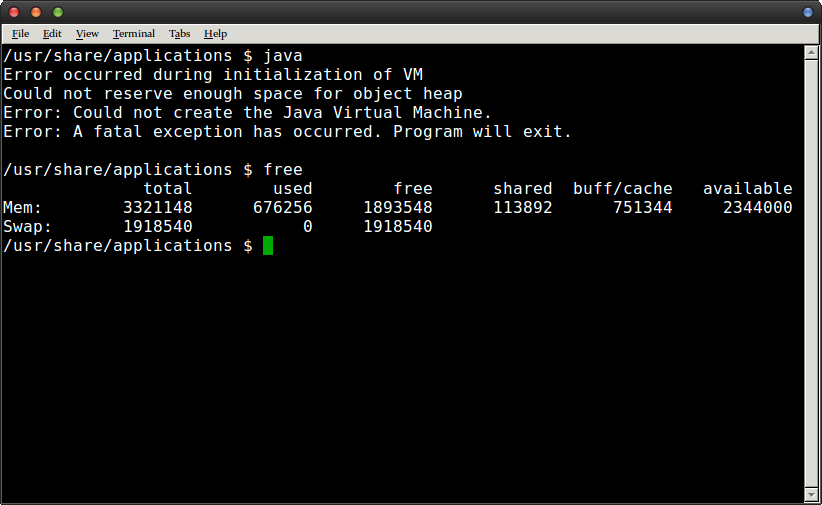

O Agendador de Tarefas é um dos principais componentes do sistema operacional Windows que existe desde os dias do Windows 95. A Microsoft tem aprimorado continuamente o utilitário que essencialmente permite que os usuários do sistema operacional programem o lançamento de programas ou scripts em um horário predefinido ou após intervalos de tempo especificados . O exploit postado no GitHub utiliza ‘SchRpcRegisterTask’, um método no Agendador de Tarefas para registrar tarefas no servidor.

Por razões ainda desconhecidas, o programa não verifica as permissões de forma tão completa quanto deveria. Portanto, ele pode ser usado para definir uma permissão arbitrária DACL (Lista de Controle de Acesso Discricionário). Um programa escrito com intenção maliciosa ou até mesmo um invasor com privilégios de nível inferior pode executar um arquivo .job malformado para obter privilégios de 'SISTEMA'. Essencialmente, este é um caso de problema de escalonamento de privilégios não autorizado ou não autorizado que pode permitir que um invasor local ou malware obtenha e execute código com privilégios de sistema administrativo nas máquinas visadas. Eventualmente, esses ataques concederão ao invasor privilégios administrativos completos da máquina Windows 10 de destino.

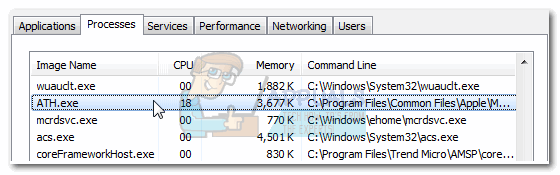

Um usuário do Twitter afirma ter verificado a exploração de dia zero e confirmou que ela funciona no sistema Windows 10 x86 que foi corrigido com a última atualização de maio de 2019. Além disso, o usuário acrescenta que a vulnerabilidade pode ser explorada 100 por cento do tempo com facilidade.

Posso confirmar que isso funciona como está em um sistema Windows 10 x86 totalmente corrigido (maio de 2019). Um arquivo que antes estava sob controle total apenas de SYSTEM e TrustedInstaller agora está sob controle total de um usuário limitado do Windows.

Funciona rapidamente e 100% do tempo em meus testes. pic.twitter.com/5C73UzRqQk

- Will Dormann (@wdormann) 21 de maio de 2019

Se isso não for preocupante o suficiente, o hacker também deu a entender que tem mais 4 bugs de dia zero não divulgados no Windows, três dos quais levam ao aumento de privilégios locais e o quarto permite que os invasores contornem a segurança da sandbox. Desnecessário acrescentar que a Microsoft ainda não reconheceu o exploit e lançou um patch. Isso significa essencialmente que os usuários do Windows 10 precisam esperar por uma correção de segurança para esta vulnerabilidade em particular.

Tag janelas

![[RESOLVIDO] Não é possível alterar a cor da barra de tarefas no Windows 10](https://jf-balio.pt/img/how-tos/11/can-t-change-taskbar-color-windows-10.png)