searchandO

Os kits de exploração (EK) são temidos por usuários e desenvolvedores, uma vez que podem invadir um navegador e, por fim, obter o controle de uma máquina host. Novos relatórios divulgados hoje, no entanto, parecem insinuar que esses tipos de ataques estão rapidamente se tornando menos eficazes do que nunca.

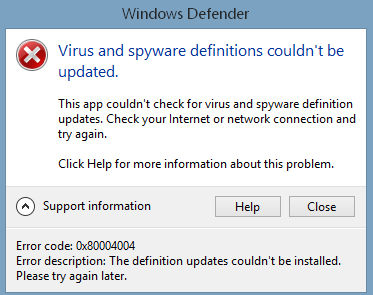

Certa vez, técnicos e especialistas em segurança encontraram bugs de dia zero que precisavam ser corrigidos regularmente como resultado de ataques EK. Alguns podem se lembrar de problemas infames com o Apple Safari para Windows e outros lançamentos importantes que prejudicaram o lançamento de produtos realmente empolgantes.

No entanto, parece que a era dos ataques EK pode finalmente ter acabado. As informações dos relatórios afirmam que a maioria dos navegadores hoje em dia é mais do que robusta o suficiente para repelir qualquer ataque EK que possa ser direcionado a eles.

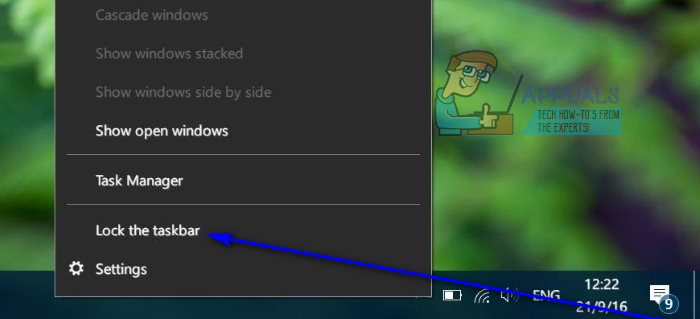

Os últimos kits principais que funcionaram em grande escala que os pesquisadores conseguiram encontrar foram em 2016 ou depois. Na época, vários operadores foram presos em decorrência de uma ação legal em andamento.

Alguns crackers passaram a outros tipos de ataques ou cessaram qualquer tipo de atividade criminosa, pois temiam ser detectados durante investigações policiais importantes. Ninguém estava desenvolvendo novos exploits no final de 2017 para adicionar aos arsenais dos crackers, o que significa que aqueles que desejam realizar esses tipos de ataques cibernéticos hoje teriam que contar com ferramentas mais antigas.

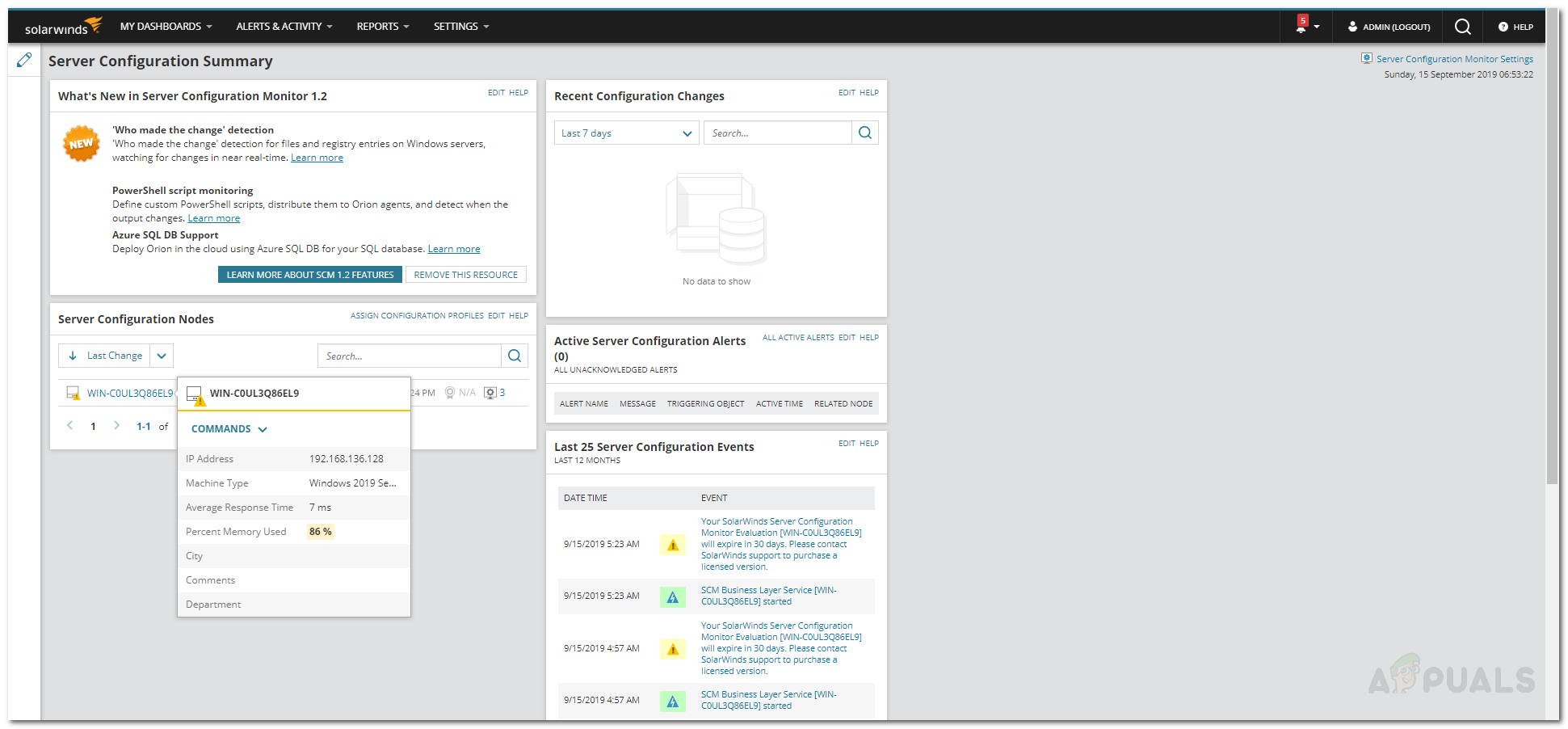

Especialistas em segurança que trabalham para a Palo Alto Networks publicaram um relatório ontem que detalha uma série de estatísticas interessantes relacionadas a vulnerabilidades exploradas no primeiro trimestre de 2018. Esses pesquisadores encontraram pouco menos de 1.600 locais de URL maliciosos em quase 500 nomes de domínio diferentes. Cada um deles leva a uma página de destino que tenta instalar um kit.

Desses milhares de tentativas de ataque, no entanto, apenas oito ferramentas de exploração diferentes pareciam estar em jogo. Todos os oito dependiam de vulnerabilidades muito antigas. O mais recente datava de 2016 ou algo assim, o que significa que os usuários com navegadores mais novos instalados eram essencialmente imunes.

Além disso, aqueles que implantaram versões modernas do Firefox, Safari, Chrome ou Falkon não foram funcionalmente ameaçados por sete dessas explorações, pois foram projetadas para ir atrás de problemas específicos no Internet Explorer.

Tag segurança na web