Rumy IT Tips

WPA / WPA2 há muito foi determinado como a forma mais segura de criptografia WiFi. Em outubro de 2017, no entanto, o protocolo WPA2 foi considerado vulnerável a um ataque KRACK para o qual foram estabelecidas técnicas de mitigação. Parece que a criptografia da rede sem fio está sob ataque mais uma vez, desta vez com a exploração de uma vulnerabilidade WPA / WPA2 apelidada de PMKID.

Desenvolvemos um novo ataque ao WPA / WPA2. Não há necessidade de gravação de handshake de 4 vias mais completa. Aqui estão todos os detalhes e ferramentas de que você precisa: https://t.co/3f5eDXJLAe pic.twitter.com/7bDuc4KH3v

- hashcat (@hashcat) 4 de agosto de 2018

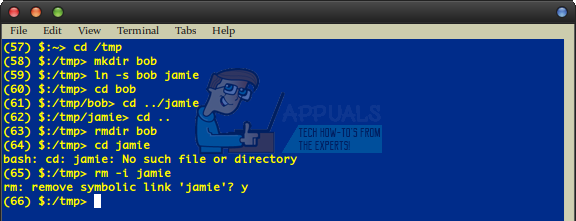

Esta vulnerabilidade foi compartilhada por uma conta do Twitter (@hashcat) que tuitou uma imagem do código que poderia ignorar o requisito de handshake de 4 vias EAPOL e atacar a conexão de rede. Em um postar no site da conta, os desenvolvedores por trás da exploração explicaram que estavam procurando maneiras de atacar o padrão de segurança WPA3, mas não tiveram sucesso devido ao protocolo de autenticação simultânea de iguais (SAE). Em vez disso, no entanto, eles conseguiram tropeçar nessa vulnerabilidade do protocolo WPA2.

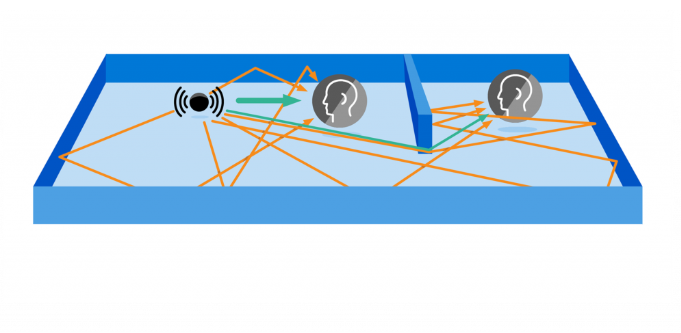

Esta vulnerabilidade é explorada no Robust Security Network Information Element (RSNIE) de um único quadro EAPOL. Ele usa HMAC-SHA1 para derivar o PMKID com a chave sendo o PMK e seus dados sendo a concatenação de uma string fixa “Nome PMK” que incorpora o ponto de acesso e os endereços MAC da estação.

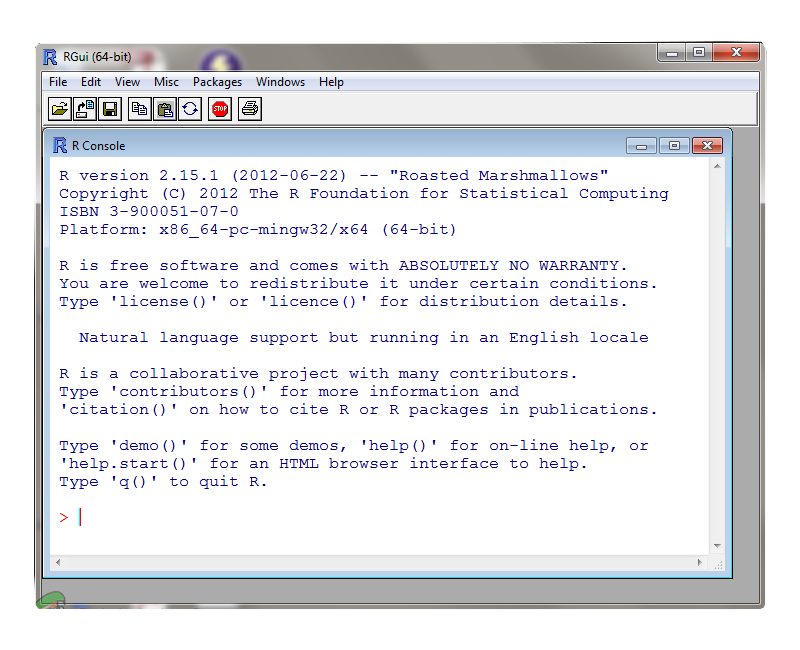

De acordo com a postagem dos desenvolvedores, para realizar o ataque, três ferramentas são necessárias: hcxdumptool v4.2.0 ou superior, hcxtools v4.2.0 ou superior e hashcat v4.2.0 ou superior. Esta vulnerabilidade permite que o invasor se comunique diretamente com o AP. Ele ignora a eventual retransmissão de quadros EAPOL e a eventual entrada de senha inválida. O ataque também elimina quadros EAPOL perdidos no caso de um usuário AP estar muito longe do invasor e faz com que os dados finais apareçam em uma string codificada em hexadecimal regular, em oposição aos formatos de saída, como pcap ou hccapx.

O código e os detalhes sobre como o código funciona para explorar esta vulnerabilidade são explicados na postagem dos desenvolvedores. Eles declararam que não têm certeza sobre quais roteadores WiFi esta vulnerabilidade afeta diretamente e quão eficaz é nas respectivas conexões. No entanto, eles acreditam que essa vulnerabilidade pode provavelmente ser explorada em todas as redes 802.11i / p / q / r nas quais os recursos de roaming estão habilitados, como acontece com a maioria dos roteadores atualmente.

Infelizmente para os usuários, ainda não existem técnicas de mitigação para esta vulnerabilidade. Surgiu há algumas horas e não há notícias de qualquer fabricante de roteadores notando (ou tornando aparente que os notou).

![[FIX] Mac Error O aplicativo não está aberto mais](https://jf-balio.pt/img/how-tos/74/mac-error-application-is-not-open-anymore.jpg)