Imagem retirada do Bleeping Computer

O tipo de arquivo do Windows “.SettingContent-ms”, inicialmente introduzido no Windows 10 em 2015, é vulnerável à execução de comandos usando o atributo DeepLink em seu esquema, que é um documento XML simples.

Matt Nelson de SpecterOps descobriu e relatou a vulnerabilidade que pode ser usada por invasores para facilitar a carga útil para obter acesso, também simulada neste vídeo

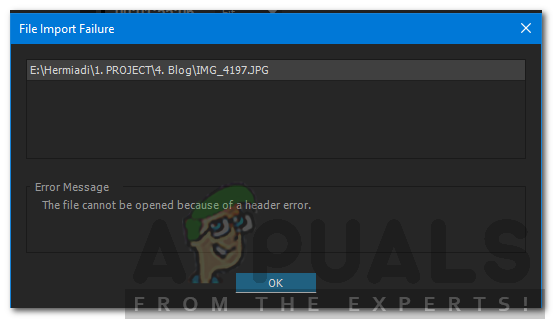

Os invasores podem usar o arquivo SettingContent-ms para extrair downloads da Internet, o que levanta várias possibilidades de danos graves, uma vez que pode ser usado para baixar arquivos que podem permitir a execução remota de código.

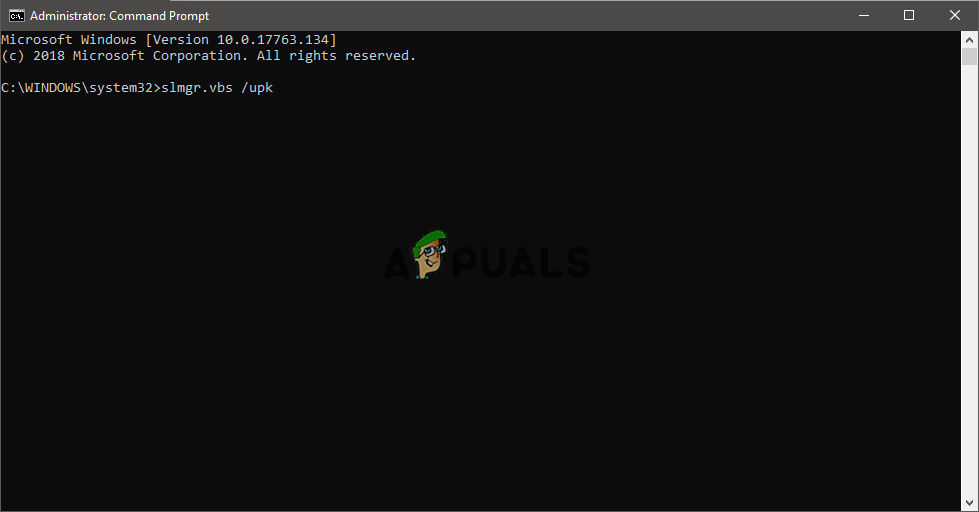

Mesmo com a regra de bloqueio OLE do Office 2016 e a regra de criação de processo filho do ASR habilitadas, o invasor pode evitar o bloqueio OLE por meio dos arquivos de arquivo .SettingsContent-ms combinados com um caminho da lista de permissões na pasta do Office pode permitir que o invasor contorne esses controles e execute arbitrariamente comandos como Matt demonstrou no blog SpectreOps usando o arquivo AppVLP.

Carga útil de evasão OLE / ASR - SpecterOps

Por padrão, os documentos do Office são marcados como MOTW e abrem no Modo de Exibição Protegido, existem certos arquivos que ainda permitem OLE e não são acionados pelo Modo de Exibição Protegido. O ideal é que o arquivo SettingContent-ms não execute nenhum arquivo fora de C: Windows ImmersiveControlPanel.

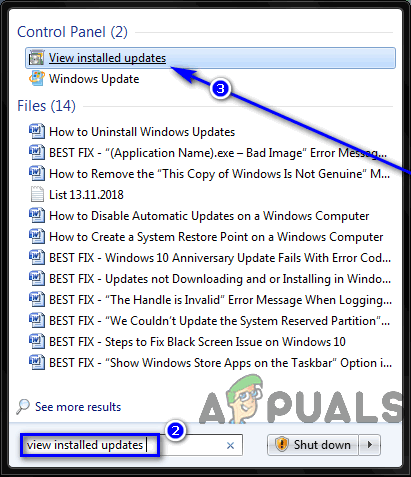

Matt também sugere neutralizar os formatos de arquivo eliminando seus manipuladores, definindo 'DelegateExecute' por meio do editor de registro em HKCR: SettingContent Shell Open Command para ficar vazio novamente - no entanto, não há garantias de que isso não irá quebrar o Windows, portanto um ponto de restauração deve ser criado antes de você tentar isso.