Dispositivo Philips Cardiógrafo. Equipamento Médico Absoluto

A Philips é conhecida por produzir dispositivos PageWriter Cardiógrafo avançados e eficientes. Após a recente descoberta de vulnerabilidades de segurança cibernética em seus dispositivos, que permitem que os invasores alterem as configurações dos dispositivos para afetar o diagnóstico, a Philips se apresentou em um ICS-CERT consultivo que não pretende investigar essas vulnerabilidades até o verão de 2019.

Os dispositivos Philips PageWriter Cardiograph captam sinais por meio de sensores acoplados ao corpo e usam esses dados para criar padrões e diagramas de ECG que o médico pode consultar para concluir um diagnóstico. Este processo não deve ter nenhuma interferência em si mesmo para garantir a integridade das medições realizadas e dos gráficos representados, mas parece que os manipuladores são capazes de influenciar esses dados manualmente.

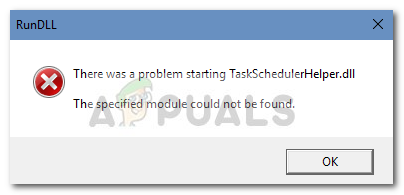

As vulnerabilidades existem nos modelos PageWriter da Philips TC10, TC20, TC30, TC50 e TC70. As vulnerabilidades surgem do fato de que as informações de entrada podem ser inseridas manualmente e codificadas na interface, resultando em uma entrada inadequada, já que o sistema do dispositivo não verifica ou filtra nenhum dos dados inseridos. Isso significa que os resultados do dispositivo são diretamente correlacionados com o que os usuários colocam neles manualmente, permitindo um diagnóstico impróprio e ineficiente. A falta de higienização de dados contribui diretamente para a possibilidade de estouro de buffer e vulnerabilidades de string de formato.

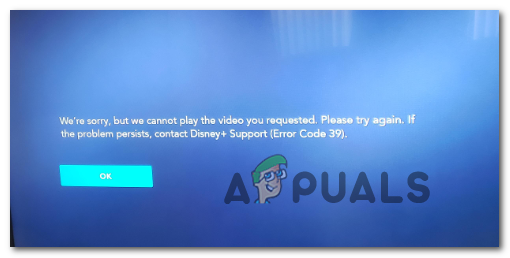

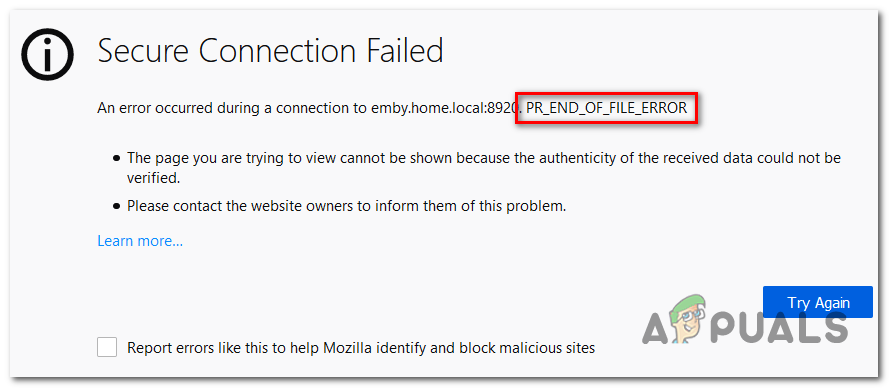

Além dessa possibilidade de exploração de erro de dados, a capacidade de codificar dados na interface também se presta à codificação de credenciais. Isso significa que qualquer invasor que saiba a senha do dispositivo e tenha o dispositivo fisicamente disponível pode modificar as configurações do dispositivo, causando um diagnóstico incorreto de uso do dispositivo.

Apesar da decisão da empresa de não examinar essas vulnerabilidades até o verão do próximo ano, o comunicado publicado oferece alguns conselhos para a mitigação dessas vulnerabilidades. As principais diretrizes para isso giram em torno da segurança física do dispositivo: garantir que invasores mal-intencionados não sejam capazes de acessar fisicamente ou manipular o dispositivo. Além disso, as clínicas são orientadas a iniciar a proteção dos componentes de seus sistemas, restringindo e regulamentando o que pode ser acessado nos aparelhos.