Tem alguém que não tenha ouvido falar do Violação Equifax ? Foi a maior violação de dados em 2017, que viu 146 milhões de contas de usuário comprometidas. E o ataque de 2018 em Aadhar , o portal do governo indiano para armazenar informações de seus residentes. O sistema foi hackeado e 1,1 bilhão de dados de usuários expostos. E agora apenas alguns meses atrás Toyota's O escritório de vendas no Japão foi hackeado e os dados do usuário de 3,1 milhões de clientes expostos. Essas são apenas algumas das principais violações que ocorreram nos últimos três anos. E é preocupante porque parece piorar com o passar do tempo. Os cibercriminosos estão ficando mais inteligentes e inventando novos métodos para obter acesso às redes e aos dados dos usuários. Estamos na era digital e os dados valem ouro.

Mas o que é mais preocupante é que algumas organizações não estão abordando o problema com a seriedade que ele merece. Claramente, os métodos antigos não estão funcionando. Você tem um firewall? Bom para você. Mas vamos ver como o firewall protege você contra ataques internos.

Ameaças internas - A nova grande ameaça

Estatísticas de segurança cibernética

Em comparação com o ano passado, o número de ataques originados na rede aumentou significativamente. E o fato de que as empresas agora estão contratando empregos para pessoas de fora que trabalham remotamente ou de dentro da organização não ajudou muito neste caso. Sem mencionar que agora os funcionários podem usar computadores pessoais para trabalhos relacionados ao trabalho.

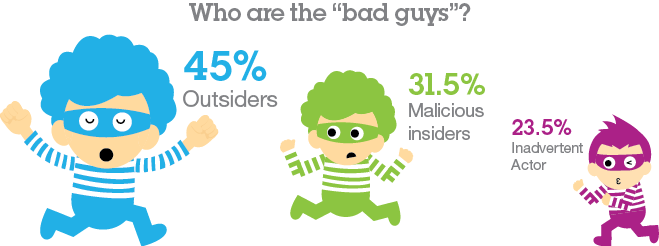

Funcionários maliciosos e corruptos são responsáveis pela maior porcentagem de ataques internos, mas às vezes também não são intencionais. Funcionários, parceiros ou contratados externos cometem erros que deixam sua rede vulnerável. E, como você pode imaginar, ameaças internas são muito mais perigosas do que ataques externos. A razão para isso é que estão sendo executados por uma pessoa bem informada sobre a sua Rede. O invasor tem um conhecimento prático do ambiente de rede e das políticas e, portanto, seus ataques são mais direcionados, resultando em mais danos. Além disso, na maioria dos casos, uma ameaça interna leva mais tempo para ser detectada do que os ataques externos.

Além disso, o pior desses ataques não é nem mesmo a perda imediata resultante da interrupção dos serviços. É o prejuízo para a reputação da sua marca. Ataques cibernéticos e violações de dados geralmente são sucedidos por quedas nos preços das ações e uma saída em massa de seus clientes.

Portanto, se há algo claro é que você precisará de mais do que um firewall, um proxy ou um software de proteção contra vírus para manter sua rede totalmente segura. E é essa necessidade que forma a base deste post. Acompanhe para destacar os 5 melhores softwares de monitoramento de ameaças para proteger toda a sua infraestrutura de TI. Um monitor de ameaças de TI associa ataques a diferentes parâmetros, como endereços IP, URLs, bem como detalhes de arquivos e aplicativos. O resultado é que você terá acesso a mais informações sobre o incidente de segurança, como onde e como ele foi executado. Mas antes disso, vamos ver quatro outras maneiras de aprimorar a segurança da sua rede.

Maneiras adicionais de aprimorar a segurança de TI

Monitoramento de atividade de banco de dados

A primeira coisa que um invasor terá como alvo é o banco de dados, porque é onde você tem todos os dados da empresa. Portanto, faz sentido ter um Monitor de banco de dados dedicado. Ele registrará todas as transações realizadas no banco de dados e pode ajudá-lo a detectar atividades suspeitas com características de ameaça.

Análise de fluxo de rede

Este conceito envolve a análise de pacotes de dados enviados entre vários componentes em sua rede. É uma ótima maneira de garantir que não haja servidores desonestos configurados em sua infraestrutura de TI para desviar informações e enviá-las para fora da rede.

Gerenciamento de direitos de acesso

Cada organização precisa ter uma orientação clara sobre quem pode visualizar e acessar os vários recursos do sistema. Dessa forma, você pode limitar o acesso aos dados organizacionais confidenciais apenas às pessoas necessárias. Um Access Rights Manager não só permitirá que você edite os direitos de permissão dos usuários em sua rede, mas também permite que você veja quem, onde e quando os dados estão sendo acessados.

Whitelisting

Este é um conceito em que apenas software autorizado pode ser executado nos nós de sua rede. Agora, qualquer outro programa que tentar acessar sua rede será bloqueado e você será notificado imediatamente. Então, novamente, há uma desvantagem nesse método. Não há uma maneira clara de determinar o que qualifica um software como uma ameaça à segurança, portanto, talvez você precise trabalhar um pouco para encontrar os perfis de risco.

E agora ao nosso tópico principal. Os 5 melhores monitores de ameaças à rede de TI. Desculpe, eu divaguei um pouco, mas achei que deveríamos construir uma base sólida primeiro. As ferramentas que discutirei agora unem tudo para completar o forte que cerca seu ambiente de TI.

1. SolarWinds Threat Monitor

Tente agora

Tente agora Isso é mesmo uma surpresa? SolarWinds é um daqueles nomes que você tem certeza de que não irá decepcionar. Duvido que haja algum administrador de sistema que não tenha usado um produto SolarWinds em algum momento de sua carreira. E se você não fez isso, pode ser hora de mudar isso. Apresento a você o SolarWinds Threat Monitor.

Essas ferramentas permitem monitorar sua rede e responder a ameaças de segurança quase em tempo real. E para uma ferramenta tão rica em recursos, você ficará impressionado com a simplicidade de seu uso. Levará apenas um pouco de tempo para concluir a instalação e configuração e você estará pronto para iniciar o monitoramento. O SolarWinds Threat Monitor pode ser usado para proteger dispositivos locais, data centers hospedados e ambientes de nuvem pública, como Azure ou AWS. É ideal para organizações de médio a grande porte com grandes possibilidades de crescimento devido à sua escalabilidade. E graças aos seus recursos de multilocação e etiqueta branca, esse monitor de ameaças também será uma excelente escolha para provedores de serviços de segurança gerenciada.

SolarWinds Threat Monitor

Devido à natureza dinâmica dos ataques cibernéticos, é fundamental que o banco de dados de inteligência contra ameaças cibernéticas esteja sempre atualizado. Dessa forma, você tem uma chance melhor de sobreviver a novas formas de ataques. O SolarWinds Threat Monitor usa várias fontes, como bancos de dados de reputação de IP e domínio, para manter seus bancos de dados atualizados.

Ele também possui um gerenciador de eventos e informações de segurança (SIEM) integrado que recebe dados de log de vários componentes em sua rede e analisa os dados em busca de ameaças. Essa ferramenta tem uma abordagem direta na detecção de ameaças, para que você não perca tempo olhando os registros para identificar problemas. Ele consegue isso comparando os logs com várias fontes de inteligência de ameaças para encontrar padrões que significam ameaças potenciais.

O SolarWinds Threat Monitor pode armazenar dados de log normalizados e brutos por um período de um ano. Isso será muito útil quando você quiser comparar eventos passados com eventos presentes. Depois, há aqueles momentos após uma incidência de segurança em que você precisa classificar os logs para identificar vulnerabilidades em sua rede. Essa ferramenta fornece uma maneira fácil de filtrar os dados para que você não precise passar por todos os registros.

Sistema de alerta do SolarWinds Threat Monitor

Outro recurso interessante é a resposta automática e correção de ameaças. Além de poupar esforços, isso também será eficaz nos momentos em que você não está em posição de responder às ameaças imediatamente. Obviamente, espera-se que um monitor de ameaças tenha um sistema de alerta, mas o sistema neste monitor de ameaças é mais avançado porque combina alarmes multicondições e correlacionados com o Active Response Engine para alertá-lo sobre quaisquer eventos significativos. As condições de disparo podem ser configuradas manualmente.

2. Guardião Digital

Tente agora

Tente agora O Digital Guardian é uma solução abrangente de segurança de dados que monitora sua rede de ponta a ponta para identificar e impedir possíveis violações e exfiltração de dados. Ele permite que você veja todas as transações realizadas nos dados, incluindo os detalhes do usuário que acessa os dados.

O Digital Guardian coleta informações de diferentes campos de dados, agentes de endpoint e outras tecnologias de segurança, analisa os dados e tenta estabelecer padrões que podem significar ameaças potenciais. Em seguida, ele irá notificá-lo para que possa tomar as medidas de correção necessárias. Esta ferramenta é capaz de produzir mais informações sobre as ameaças, incluindo endereços IP, URLs e detalhes de arquivos e aplicativos, levando a uma detecção de ameaças mais precisa.

Guardião Digital

Essa ferramenta não apenas monitora ameaças externas, mas também ataques internos que visam sua propriedade intelectual e dados confidenciais. Isso ocorre em paralelo com as várias regulamentações de segurança, portanto, por padrão, o Digital Guardian ajuda a comprovar a conformidade.

Este monitor de ameaças é a única plataforma que oferece Prevenção de perda de dados (DLP) junto com detecção e resposta de endpoint (EDR). A maneira como isso funciona é que o agente de terminal registra todos os eventos do sistema, usuário e dados dentro e fora da rede. Ele é então configurado para bloquear qualquer atividade suspeita antes que você perca dados. Portanto, mesmo que você perca uma quebra no seu sistema, você tem certeza de que os dados não serão divulgados.

O Digital Guardian é implementado na nuvem, o que significa que menos recursos do sistema estão sendo usados. Os sensores de rede e os agentes de endpoint transmitem dados para um espaço de trabalho aprovado por analistas de segurança completo com análises e monitores de nuvem de relatórios que ajudam a reduzir alarmes falsos e filtrar inúmeras anomalias para determinar quais requerem sua atenção.

3. Monitor de segurança de rede Zeek

Tente agora

Tente agora Zeek é uma ferramenta de monitoramento de código aberto que era anteriormente conhecida como Bro Network Monitor. A ferramenta coleta dados de redes complexas de alto rendimento e usa os dados como inteligência de segurança.

Zeek também é uma linguagem de programação própria e você pode usá-la para criar scripts personalizados que permitirão que você colete dados de rede personalizados ou automatize o monitoramento e a identificação de ameaças. Algumas funções personalizadas que você pode executar incluem a identificação de certificados SSL incompatíveis ou o uso de software suspeito.

Por outro lado, o Zeek não dá acesso aos dados dos endpoints da rede. Para isso, você precisará da integração com uma ferramenta SIEM. Mas isso também é bom porque, em alguns casos, a enorme quantidade de dados coletados pelo SIEMS pode ser excessiva, levando a muitos alertas falsos. Em vez disso, a Zeek usa dados de rede, que são uma fonte mais confiável da verdade.

Zeek Network Security Monitor

Mas ao invés de apenas confiar nos dados de rede NetFlow ou PCAP, Zeek se concentra nos dados ricos, organizados e facilmente pesquisáveis que fornecem percepções reais sobre a segurança de sua rede. Ele extrai mais de 400 campos de dados de sua rede e analisa os dados para produzir dados acionáveis.

A capacidade de atribuir IDs de conexão exclusivos é um recurso útil que ajuda a ver todas as atividades do protocolo para uma única conexão TCP. Os dados de vários arquivos de log também têm registro de data e hora e são sincronizados. Portanto, dependendo da hora em que você recebe um alerta de ameaça, você pode verificar os registros de dados aproximadamente ao mesmo tempo para determinar rapidamente a origem do problema.

Mas, como ocorre com todo software de código aberto, o maior desafio de usar software de código aberto é configurá-lo. Você lidará com todas as configurações, incluindo a integração do Zeek com os outros programas de segurança em sua rede. E muitos geralmente consideram isso muito trabalhoso.

4. Monitor de segurança de rede Oxen

Tente agora

Tente agora Oxen é outro software que recomendo para monitorar sua rede quanto a ameaças de segurança, vulnerabilidades e atividades suspeitas. E a principal razão para isso é que ele realiza continuamente uma análise automatizada de ameaças potenciais em tempo real. Isso significa que sempre que houver um incidente de segurança crítico, você terá tempo suficiente para agir antes que ele se intensifique. Isso também significa que essa será uma excelente ferramenta para detectar e conter ameaças de dia zero.

Oxen Network Security Monitor

Essa ferramenta também ajuda na conformidade, criando relatórios sobre a posição de segurança da rede, violações de dados e vulnerabilidade.

Você sabia que todos os dias há uma nova ameaça à segurança que você nunca saberá que existe? Seu monitor de ameaças a neutraliza e prossegue com seus negócios normalmente. Bois é um pouco diferente. Ele captura essas ameaças e informa que elas existem para que você possa apertar as cordas de segurança.

5. Argos Threat Intelligence da Cyberprint

Tente agora

Tente agora Outra ótima ferramenta para fortalecer sua tecnologia de segurança baseada em perímetro é a Argos Threat Intelligence. Ele combina sua experiência com a tecnologia deles para permitir que você colete inteligência específica e acionável. Esses dados de segurança o ajudarão a identificar incidentes em tempo real de ataques direcionados, vazamento de dados e identidades roubadas que podem comprometer sua organização.

Argos Threat Intelligence

A Argos identifica os agentes de ameaças que têm como alvo você em tempo real e fornece dados relevantes sobre eles. Ele tem um forte banco de dados de cerca de 10.000 atores de ameaças para trabalhar. Além disso, ele usa centenas de fontes, incluindo IRC, Darkweb, mídias sociais e fóruns para coletar dados comumente direcionados.

![[FIX] Código de erro do switch Nintendo 9001-0026](https://jf-balio.pt/img/how-tos/79/nintendo-switch-error-code-9001-0026.png)