Equipe SpecterOps, Steve Borosh

Uma postagem de blog recente do site da equipe SpecterOps expandiu sobre como os crackers poderiam hipoteticamente criar arquivos .ACCDE maliciosos e usá-los como um vetor de phishing em pessoas que têm o Microsoft Access Database instalado. Mais importante, porém, enfatizou que os atalhos do Microsoft Access Macro (MAM) também poderiam ser usados como um vetor de ataque.

Esses arquivos são vinculados diretamente a uma macro do Access e existem desde a era do Office 97. O especialista em segurança Steve Borosh demonstrou que qualquer coisa pode ser incorporada a um desses atalhos. Isso percorre a gama de uma macro simples até cargas úteis que carregam o conjunto .NET de arquivos JScript.

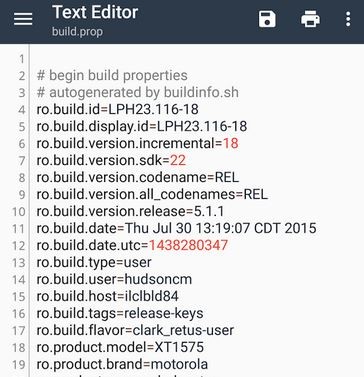

Adicionando uma chamada de função a uma macro onde outros poderiam ter adicionado uma sub-rotina, Borosh foi capaz de forçar a execução arbitrária de código. Ele simplesmente usou uma caixa suspensa para selecionar o código a ser executado e escolheu uma função macro.

As opções do Autoexec permitem que a macro seja executada assim que o documento for aberto, portanto, não é necessário pedir permissão ao usuário. Borosh então usou a opção “Make ACCDE” no Access para criar uma versão executável do banco de dados, o que significa que os usuários não seriam capazes de auditar o código, mesmo se quisessem.

Embora esse tipo de arquivo pudesse ser enviado como um anexo de e-mail, o Borosh achou mais eficaz criar um único atalho MAM vinculado remotamente ao banco de dados ACCDE autoexec para que pudesse executá-lo na Internet.

Depois de arrastar a macro para a área de trabalho para criar um atalho, ele ficou com um arquivo que não tinha muito conteúdo. No entanto, alterar a variável DatabasePath no atalho deu a ele a liberdade de se conectar a um servidor remoto e recuperar o arquivo ACCDE. Mais uma vez, isso pode ser feito sem a permissão do usuário. Em máquinas com a porta 445 aberta, isso pode ser feito até com SMB em vez de HTTP.

O Outlook bloqueia arquivos MAM por padrão, então Borosh argumentou que um cracker pode hospedar um link de phishing em um e-mail inócuo e usar a engenharia social para fazer com que um usuário recupere o arquivo de longe.

O Windows não os avisa com um aviso de segurança quando eles abrem o arquivo, permitindo que o código seja executado. Pode ser por meio de alguns avisos de rede, mas muitos usuários podem simplesmente ignorá-los.

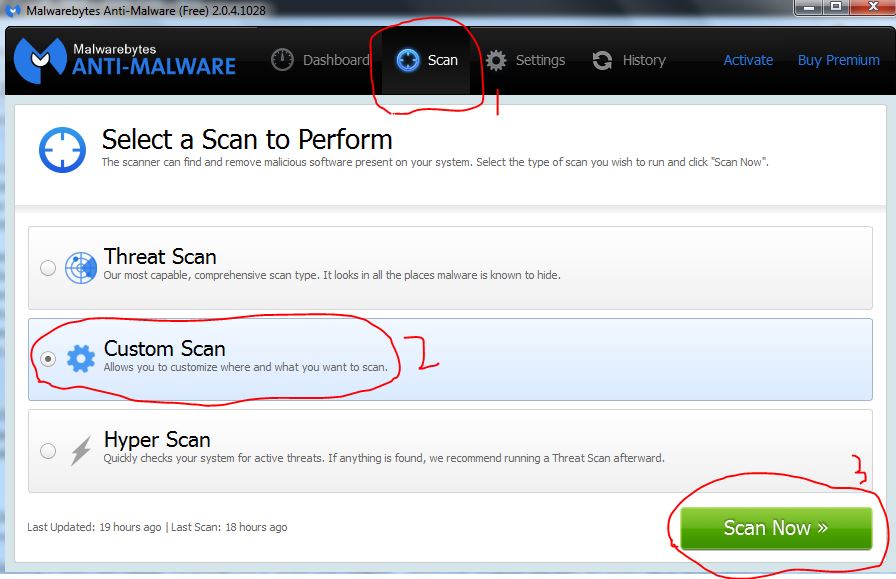

Embora essa rachadura pareça aparentemente fácil de realizar, a mitigação também é aparentemente fácil. O Borosh conseguiu bloquear a execução de macros da Internet simplesmente definindo a seguinte chave de registro:

Computador HKEY_CURRENT_USER Software Microsoft Office 16.0 Access Security blockcontentexecutionfrominternet = 1

Os usuários com vários produtos do Office, no entanto, terão que incluir entradas de chave de registro separadas para cada um deles.

Tag Segurança do Windows