Internet Explorer

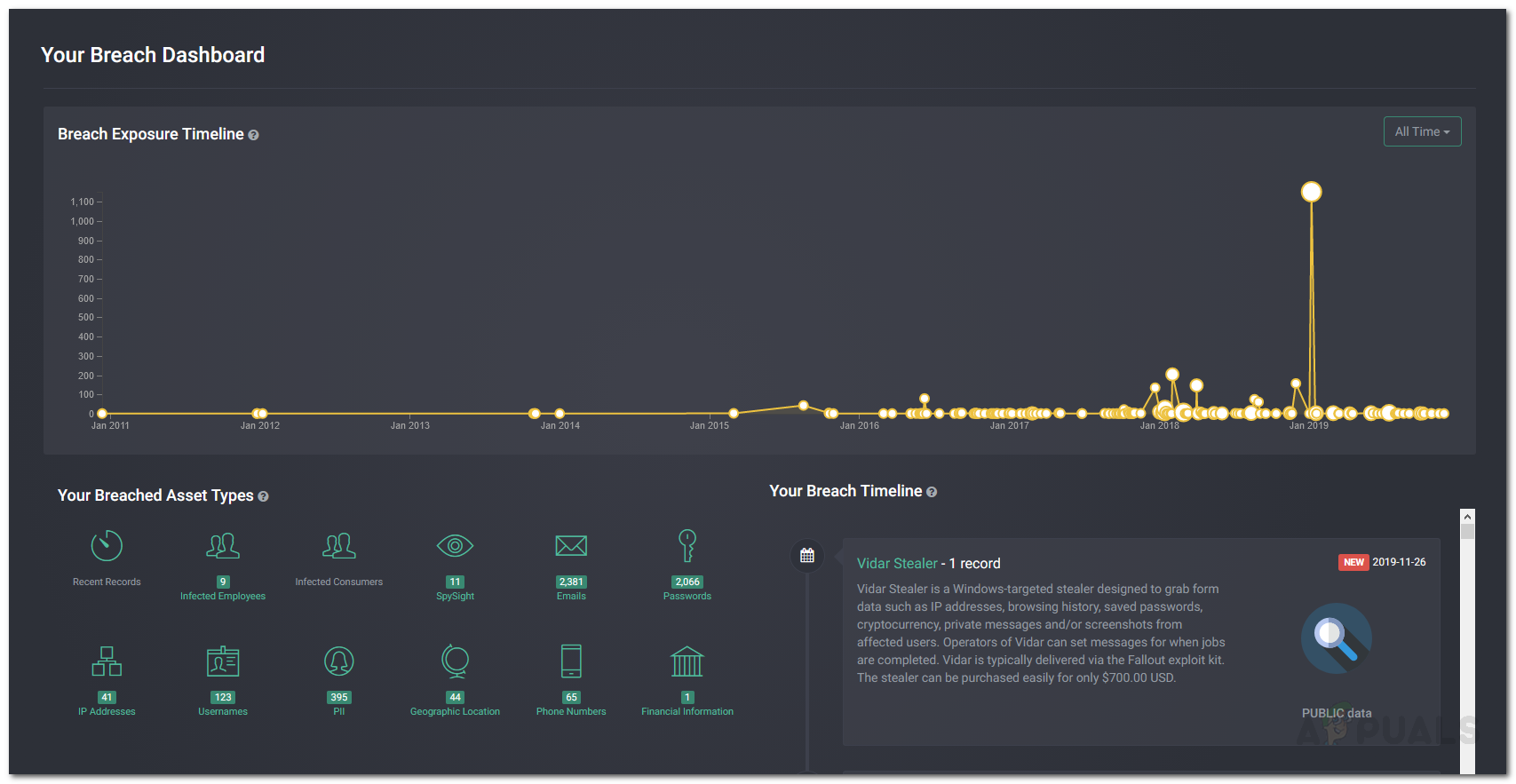

Uma falha de segurança no antigo, mas ainda usado ativamente Internet Explorer, o navegador 'padrão' do sistema operacional Microsoft Windows, está sendo explorado ativamente por invasores e criadores de códigos maliciosos . Embora a Microsoft esteja perfeitamente ciente do Zero-Day Exploit no IE, a empresa emitiu atualmente um comunicado de segurança de emergência. A Microsoft ainda não emitiu ou implantou um atualização de patch de segurança de emergência para abordar a vulnerabilidade de segurança no Internet Explorer.

Um Exploit de 0 Dia no Internet Explorer está sendo explorado por invasores 'em liberdade'. Simplificando, uma falha recém-descoberta no IE está sendo ativamente usada para executar remotamente código malicioso ou arbitrário. A Microsoft emitiu um aviso de segurança alertando milhões de usuários do sistema operacional Windows sobre a nova vulnerabilidade de dia zero no navegador Internet Explorer, mas ainda não lançou um patch para preencher a lacuna de segurança preocupante.

Vulnerabilidade de segurança no Internet Explorer, classificada como 'moderada', sendo ativamente explorada na natureza:

A vulnerabilidade de segurança recém-descoberta e supostamente explorada no Internet Explorer é oficialmente marcada como CVE-2020-0674 . O Exploit de 0 Dia é classificado como ‘Moderado’. A brecha de segurança é essencialmente um problema de execução remota de código que existe na maneira como o mecanismo de script manipula objetos na memória do Internet Explorer. O bug é acionado por meio da biblioteca JScript.dll.

#darkhotel # 0dia #explorar

CVE-2020-0674

Orientação da Microsoft sobre vulnerabilidade de corrupção de memória do mecanismo de script

Existe uma vulnerabilidade de execução remota de código na maneira como o mecanismo de script manipula objetos na memória no Internet Explorer. https://t.co/1mbqh1IMDz

- blackorbird (@blackorbird) 18 de janeiro de 2020

Explorando o bug com sucesso, um invasor remoto pode executar código arbitrário nos computadores visados. Os invasores podem ter controle total sobre as vítimas apenas convencendo-as a abrir uma página da web criada com códigos maliciosos no navegador vulnerável da Microsoft. Em outras palavras, os invasores podem implantar um ataque de phishing e enganar os usuários do sistema operacional Windows que usam o Internet Explorer para que cliquem em links da Web que levam as vítimas a um site contaminado que contém malware. Curiosamente, a vulnerabilidade não pode conceder privilégios administrativos, a menos que o próprio usuário esteja conectado como administrador, indicou o Microsoft Security Advisory :

“A vulnerabilidade pode corromper a memória de tal forma que um invasor pode executar código arbitrário no contexto do usuário atual. Um invasor que explorar com êxito a vulnerabilidade pode obter os mesmos direitos do usuário atual. Se o usuário atual estiver conectado com direitos de usuário administrativo, um invasor que explorar com êxito a vulnerabilidade poderá assumir o controle de um sistema afetado. Um invasor pode então instalar programas; visualizar, alterar ou excluir dados; ou crie novas contas com direitos totais de usuário. ”

Microsoft ciente da vulnerabilidade de segurança de exploração de dia zero do IE e trabalhando em uma correção:

É preocupante notar que quase todas as versões e variantes do Internet Explorer são vulneráveis ao 0-Day Exploit. A plataforma de navegação na web afetada inclui Internet Explorer 9, Internet Explorer 10 e Internet Explorer 11. Qualquer uma dessas versões do IE pode ser executada em todas as versões do Windows 10, Windows 8.1, Windows 7.

É sexta-feira, o fim de semana chegou ... e #Microsoft avisa sobre um exploit de dia zero do Internet Explorer ... https://t.co/1bkNhKIDYt #O registro

- Security News Bot (@SecurityNewsbot) 18 de janeiro de 2020

Embora a Microsoft tenha eliminado suporte gratuito para Windows 7 , a empresa ainda é apoiando o envelhecimento e já obsoleto Navegador da web IE. A Microsoft indicou que está ciente de 'ataques direcionados limitados' à solta e trabalhando em uma correção. No entanto, o patch ainda não está pronto. Em outras palavras, milhões de usuários do sistema operacional Windows que trabalham no IE continuam vulneráveis.

Soluções alternativas simples, mas temporárias para se proteger contra a exploração de dia zero no IE:

A solução simples e funcional para proteger contra o novo 0-Day Exploit no IE depende da prevenção do carregamento da biblioteca JScript.dll. Em outras palavras, os usuários do IE devem evitar que a biblioteca carregue na memória para bloquear manualmente o exploração desta vulnerabilidade .

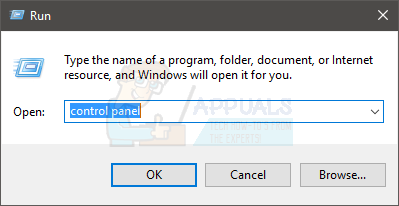

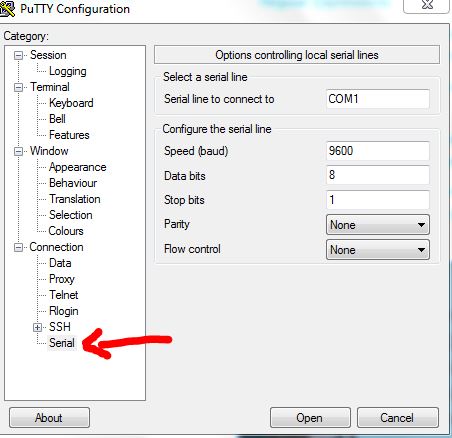

Como o 0-Day Exploit no IE está sendo explorado ativamente, os usuários do sistema operacional Windows que trabalham com o IE devem seguir as instruções. Para restringir o acesso a JScript.dll, os usuários devem executar os seguintes comandos em seu sistema Windows com privilégios de administrador, relatou TheHackerNews .

Para sistemas de 32 bits:

takeown / f% windir% system32 jscript.dll

cacls% windir% system32 jscript.dll / E / P todos: N

Para sistemas de 64 bits:

takeown / f% windir% syswow64 jscript.dll

cacls% windir% syswow64 jscript.dll / E / P todos: N

takeown / f% windir% system32 jscript.dll

cacls% windir% system32 jscript.dll / E / P todos: N

A Microsoft confirmou que implantará o patch em breve. Os usuários que executam os comandos mencionados acima podem perceber que alguns sites apresentam um comportamento errático ou falha ao carregar. Quando o patch está disponível, provavelmente por meio do Windows Update, os usuários podem desfazer as alterações executando os seguintes comandos:

Para sistemas de 32 bits:

cacls% windir% system32 jscript.dll / E / R todos

Tag Internet ExplorerPara sistemas de 64 bits:

cacls% windir% system32 jscript.dll / E / R todos

cacls% windir% syswow64 jscript.dll / E / R todos