Servidor de mídia universal. CordCutting

Uma vulnerabilidade de processamento de entidade externa XML fora da banda foi encontrada por Chris Moberly no mecanismo de análise XML da versão 7.1.0 do Universal Media Server. A vulnerabilidade, atribuída a etiqueta reservada CVE-2018-13416 , afeta a funcionalidade SSDP (Simple Service Discovery Protocol) e UPnP (Universal Plug and Play) do serviço.

Universal Media Server é um serviço gratuito que retransmite áudio, vídeo e imagens para dispositivos compatíveis com DLNA. Funciona bem com Sony PlayStations 3 e 4, Xbox 360 e One da Microsoft e uma ampla variedade de smartphones, televisores inteligentes, monitores inteligentes e reprodutores multimídia inteligentes.

A vulnerabilidade permite que um invasor não autenticado na mesma LAN acesse arquivos no sistema com as mesmas permissões que o usuário autorizado que está executando o serviço do Universal Media Server. O invasor também pode usar conexões SMB (Server Message Block) para manipular o protocolo de segurança NetNTLM para expor informações que podem ser convertidas em texto não criptografado. Isso pode ser facilmente usado para roubar senhas e outras credenciais do usuário. Usando o mesmo mecanismo, o invasor pode executar comandos em dispositivos Windows remotamente, desafiando ou respondendo ao protocolo de segurança NetNTLM.

O serviço SSDP envia um multicast UDP para 239.255.255.250 na porta 1900 para a descoberta e emparelhamento de dispositivos UPnP. Assim que essa conexão for estabelecida, o dispositivo enviará de volta um local para um arquivo XML do descritor de dispositivo que contém mais informações sobre o dispositivo compartilhado. O UMS então aproveita as informações desse arquivo XML por HTTP para estabelecer a conexão. A vulnerabilidade disso surge quando os invasores criam seus próprios arquivos XML no local pretendido, permitindo que eles manipulem o comportamento do UMS e suas comunicações a esse respeito. Conforme o UMS analisa o arquivo XML implantado, ele acessa o SMB na variável $ smbServer, permitindo que um invasor use este canal para desafiar ou responder ao protocolo de segurança NetNTLM conforme desejado.

O risco que esta vulnerabilidade representa é o comprometimento de informações confidenciais, no mínimo, e a execução de comandos remotos no nível mais alto de exploração. Foi descoberto que ele afeta a versão 7.1.0 do Universal Media Server em dispositivos Windows 10. Suspeita-se também que as versões anteriores do UMS são vulneráveis ao mesmo problema, mas apenas a versão 7.1.0 foi testada para isso até agora.

A exploração mais básica dessa vulnerabilidade requer que o invasor defina o arquivo XML para ler o seguinte. Isso concede ao invasor acesso ao protocolo de segurança NetNTLM, permitindo o movimento lateral através da rede com base em uma única conta comprometida.

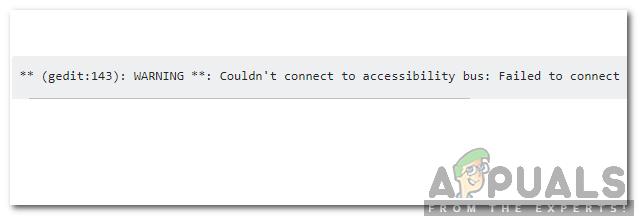

& xxe; & xxe-url; 1 0Se o invasor explorar a vulnerabilidade executando o evil-ssdp ferramenta de um host e inicia um ouvinte netcat ou Impacket no mesmo dispositivo, o invasor será capaz de manipular as comunicações SMB do dispositivo e extrair dados, senhas e informações em texto não criptografado. Um invasor também pode recuperar informações completas de uma única linha de arquivos do computador da vítima remotamente, configurando o arquivo XML do descritor de dispositivo para ler o seguinte:

&enviar;Isso faz com que o sistema retorne para coletar outro arquivo data.dtd que o invasor pode definir para ler:

%todos;Ao manipular esses dois arquivos, o invasor pode recuperar informações de uma única linha de arquivos no computador da vítima, desde que o invasor defina o comando para procurar em um local específico.

O UMS foi informado dessa vulnerabilidade poucas horas após sua descoberta e a empresa informou que está trabalhando em um patch para resolver o problema de segurança.