Exemplo de um PC sem um recurso Bluetooth integrado

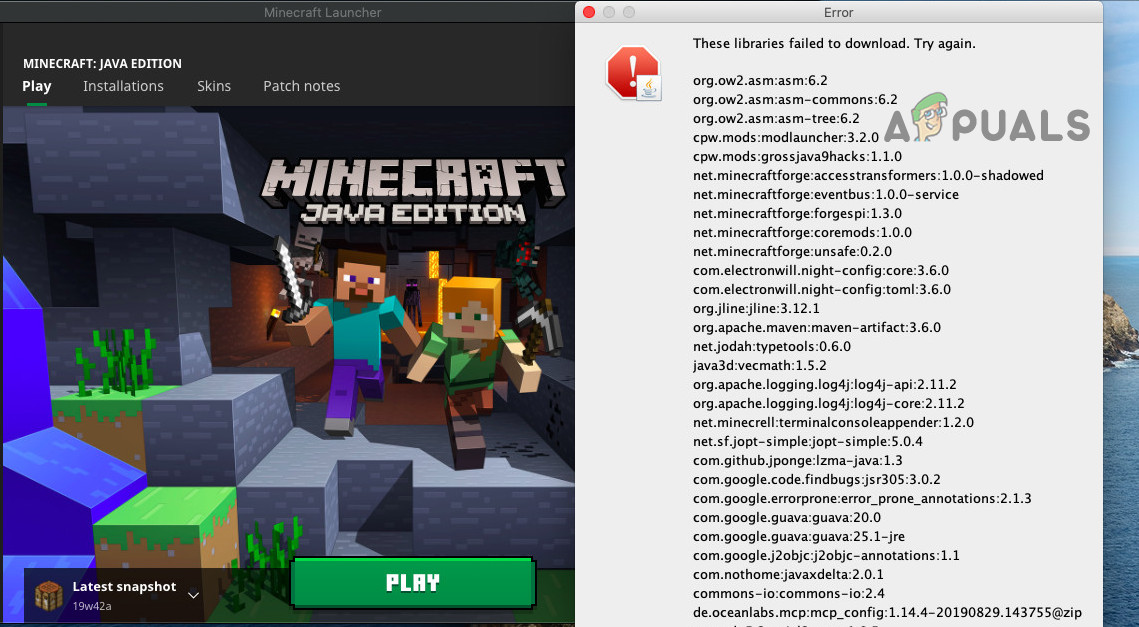

De acordo com um relatório de theHackerNews Os pesquisadores de segurança descobriram uma nova vulnerabilidade nos chips Bluetooth que podem expor milhões de usuários a ataques remotos. A vulnerabilidade foi descoberta por pesquisadores da empresa de segurança israelense Armis e agora é apelidada de BleedingBit .

A primeira vulnerabilidade foi identificada como CVE-2018-16986 e existe nos chips TI CC2640 e CC2650 . A vulnerabilidade afeta os pontos de acesso Wi-Fi da Cisco e Meraki e tira proveito da brecha nos chips Bluetooth. A vulnerabilidade permite que os invasores sobrecarreguem o chip, causando corrupção de memória e permitindo que um invasor execute código malicioso em um dispositivo afetado.

Primeiro, o invasor envia várias mensagens de difusão BLE benignas, chamadas Pacotes de Publicidade, que serão armazenadas na memória do chip BLE vulnerável no dispositivo visado.

Em seguida, o invasor envia o pacote de estouro, que é um pacote de publicidade padrão com uma alteração sutil - um bit específico em seu cabeçalho ligado em vez de desligado. Esse bit faz com que o chip aloque as informações do pacote em um espaço muito maior do que realmente precisa, disparando um estouro de memória crítica no processo.

A segunda vulnerabilidade foi identificada como CVE-2018-7080, reside em CC2642R2, CC2640R2, CC2640, CC2650, CC2540 e CC2541 TI e afeta o ponto de acesso Wi-Fi Série 300 de Aruba. Esta vulnerabilidade permitirá que um hacker forneça um código malicioso atualizar sem que o usuário saiba.

Por padrão, o recurso OAD não é configurado automaticamente para lidar com atualizações seguras de firmware. Ele permite um mecanismo de atualização simples do firmware em execução no chip BLE em uma transação GATT.

Um invasor pode se conectar ao chip BLE em um ponto de acesso vulnerável e fazer upload de um firmware malicioso contendo o próprio código do invasor, permitindo efetivamente reescrever completamente seu sistema operacional, ganhando assim controle total sobre ele.

A boa notícia é que todas as vulnerabilidades foram relatadas pela Armis em junho de 2018 às empresas responsáveis e foram corrigidas desde então. Além disso, a Cisco e a Aruba observaram que seus dispositivos têm o Bluetooth desabilitado por padrão. Nenhum fornecedor está ciente de que alguém esteja explorando ativamente qualquer uma dessas vulnerabilidades de dia zero à solta.

Tag Bluetooth Vulnerabilidade de segurança