BitCoin Crypto-Currency. Forbes

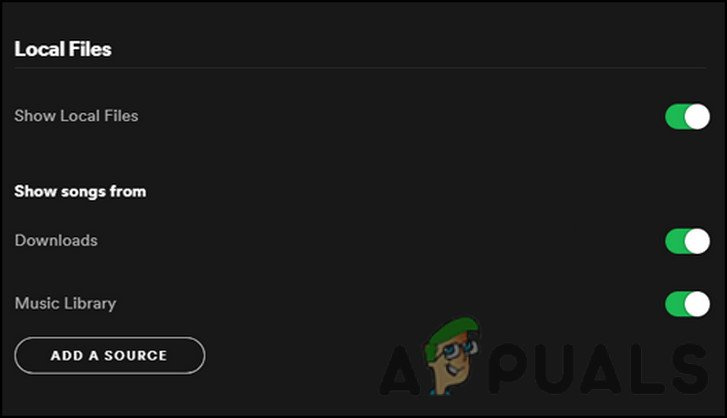

Uma série de ataques de resgate maliciosos foram realizados em sistemas de computador em 2016. O Jigsaw Ransomware foi descoberto pela primeira vez no dia 11ºde abril de 2016 e afetou principalmente os sistemas Windows. O ransomware também ofereceu um onWebChat bate-papo no endereço do cliente para permitir que as pessoas envolvidas no ransomware orientem os usuários com o pagamento de bitcoin. O cliente de bate-papo era um serviço disponível publicamente criptografado com SSL / TLS e, portanto, localizar as pessoas do outro lado do bate-papo era uma tarefa difícil de realizar. Parece agora que o Jigsaw Ransomware está de volta e está aqui pelo mesmo preço, seu bitcoin, mas com táticas novas e aprimoradas para obtê-lo.

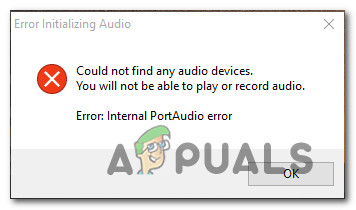

O BitcoinBlackmailer Ransomware foi projetado em 2016 e enviado principalmente por meio de e-mails presos em seus anexos para comprometer os dados do usuário. Depois que o anexo foi baixado, o ransomware assumiu o sistema host e criptografou todos os seus arquivos, bem como todas as opções principais para inicializar ou restaurar o sistema. Logo após a conclusão do ataque, um pop-up assumiria a tela apresentando Billy the Puppet no tema Saw from Jigsaw (daí a renomeação do vírus para Jigsaw Ransomware), e a tela mostraria uma contagem regressiva com prazos e tarefas distribuído aos usuários. Se o resgate não fosse pago na primeira hora, um único arquivo seria destruído do sistema; se outra hora se passasse, uma quantidade maior seria destruída. Esse padrão aumentaria o número de arquivos em jogo a cada hora até que todo o computador fosse apagado em 72 horas. Além disso, se qualquer tentativa fosse feita para inicializar ou restaurar o computador, o ransomware excluiria 1000 arquivos e ainda voltaria como ativo para dar iniciativas de hora em hora para o resto. Uma versão aprimorada desse malware também foi capaz de detectar informações privadas que o usuário não gostaria que fossem tornadas públicas e ameaçar fazê-lo se o resgate não fosse pago. Fotos nuas ou inapropriadas, vídeos privados e muito mais estavam em jogo, pois a vítima corria o risco de ser doxada online. Somente o resgate foi capaz de evitar que isso acontecesse e somente o resgate foi capaz de descriptografar e devolver os arquivos restantes no sistema.

Captura de tela do Jigsaw Ransomware Popup. Remover vírus de malware

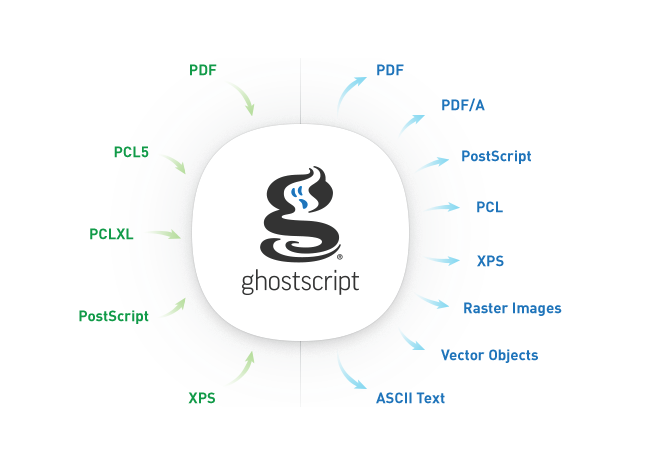

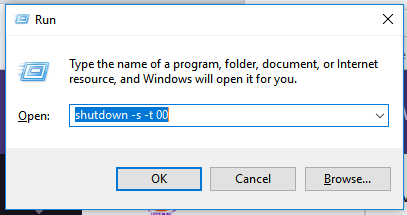

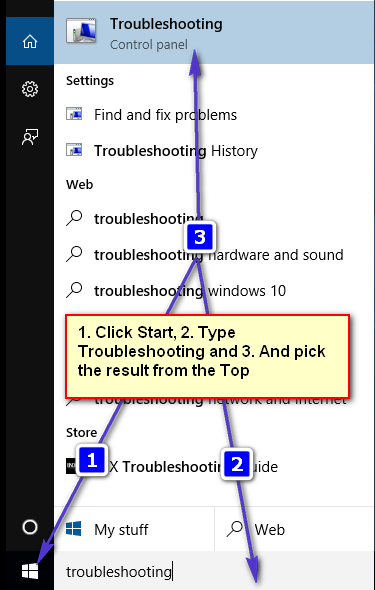

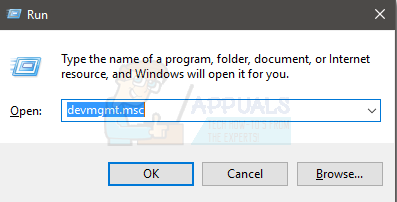

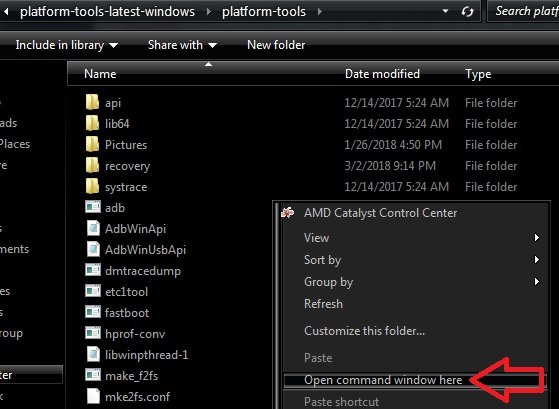

De acordo com um relatório de segurança publicado pela Norton Symantec, o ransomware criou a pasta “% AppData% System32Work dr” e depois criou os arquivos “% AppData% Frfx firefox.exe”, “% AppData% Drpbx drpbx.exe” , “% AppData% System32Work EncryptedFileList.txt” e “% AppData% System32Work Address.txt”. Para garantir que o ransomware seja retomado sempre que o computador for reiniciado, a menos que o protocolo seja encerrado no próprio fim do ransomware, esta entrada de registro foi criada: HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion Run “firefox.exe” = “% AppData% Frfx firefox.exe ”. O ransomware foi encontrado para criptografar 122 extensões de arquivo diferentes e adicionar “.fun” às suas extremidades. Não havia maneira de evitar a remoção deste ransomware notório e vários guias de mitigação publicados online por antivírus e empresas de segurança sugeriram que os usuários atualizassem suas definições e práticas de segurança bem antes de arriscar a chance de infecção.

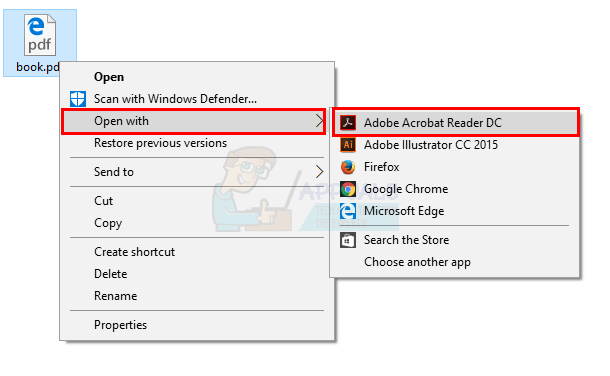

O ransomware Jigsaw reaproveitado que surgiu é muito menos detectável e funciona nos bastidores para redirecionar as transferências de bitcoin dos usuários para os endereços da carteira dos hackers, criando catálogos de endereços semelhantes que levam o usuário a acreditar que está transferindo bitcoin para o seu usuário pretendido. 8,4 bitcoin, o que equivale a US $ 61.000, foi roubado por meio deste ransomware como Fortinet relatórios, mas apesar desse sucesso por parte dos hackers, parece que o código usado desta vez é aproveitado de bancos de dados de código aberto e é muito menos polido do que o ransomware original de 2016. Isso leva os pesquisadores a acreditar que os dois ataques não são vinculado e que o último é um crime imitador baseado nos mesmos princípios fundamentais de roubo de criptomoeda.