artista

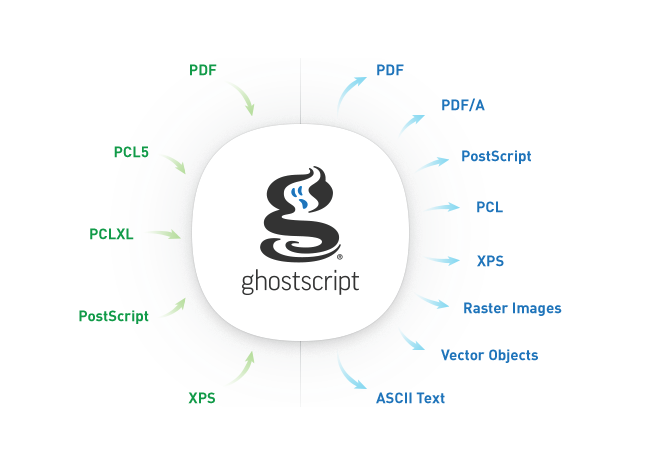

Uma vulnerabilidade no interpretador Ghostscript usado para decifrar documentos Adobe Postscript e PDF online veio à tona após um relatório de um pesquisador de segurança do Google, Tavis Ormandy, e uma declaração incômoda de Steve Giguere, um engenheiro da EMEA para Synopsis. Como o interpretador de linguagem descritiva de página Ghostcript é o sistema mais comumente empregado em vários programas e bancos de dados, esta vulnerabilidade tem uma grande variedade de exploits e impactos se manipulada.

De acordo com o comunicado divulgado pela Giguere, o Ghostscript é um sistema de interpretação amplamente adotado, usado em aplicativos locais, bem como em servidores online e clientes de gerenciamento de dados para decifrar os formatos Adobe PostScript e PDF. Os pacotes GIMP e ImageMagick, por exemplo, ele observa, são essenciais para o desenvolvimento web, especialmente no contexto de PDF.

Se a vulnerabilidade associada descoberta com o Ghostscript for explorada, isso resultará em uma violação de privacidade e uma violação grave de dados, por meio da qual atacantes mal-intencionados podem obter acesso a arquivos privados. Giguere diz que “Esta exploração do Ghostscript é um exemplo premium de dependências em cascata em pacotes de software de código-fonte aberto, onde a dependência de um componente principal pode não ser atualizada facilmente. Mesmo quando um CVE está associado a algo como isso, e uma correção disponível, haverá um atraso secundário enquanto os pacotes que incorporam isso em seu próprio software como ImageMagick lançam uma versão com uma correção. ”

De acordo com Giguere, isso causa atraso de segundo nível, pois a mitigação disso depende diretamente dos autores resolverem o problema em seu núcleo assim que ele surge, em primeiro lugar, mas isso por si só não adianta se esses componentes resolvidos não forem carregados para os servidores da web e aplicativos que os utilizam. Os problemas devem ser resolvidos no núcleo e, em seguida, atualizados onde estão sendo usados diretamente para uma mitigação eficaz. Como esse é um processo de duas etapas, ele pode fornecer aos invasores mal-intencionados todo o tempo necessário para explorar esse tipo de vulnerabilidade.

Dicas de mitigação ainda são de Giguere: “A curto prazo, o conselho para começar a desabilitar os codificadores PS, EPS, PDF e XPS por padrão é a única defesa - até que uma correção esteja disponível. Até então, tranque as portas e talvez leia as cópias em papel! ”