Uma vulnerabilidade de escalonamento de privilégio de nome de usuário foi encontrada no plugin VPNC do gerenciador de rede. Esta vulnerabilidade de injeção é explorada pelo módulo Metaspoilt do programa para obter acesso com privilégios de root.

Isso foi descoberto por Denis Adnzakovic, que descobriu que o plugin network-manager-vpnc para suporte VPNC no NetworkManager poderia ser explorado com uma vulnerabilidade de escalonamento de privilégios usando um caractere de nova linha para injetar um parâmetro auxiliar de senha no esquema de configuração que é responsável por transmitir informações para o vpnc. Esta vulnerabilidade representa um risco porque permite que um usuário local que a esteja explorando obtenha o acesso desejado para alterar as configurações do sistema, bem como executar comandos arbitrários com privilégio de root.

Indicadores de vulnerabilidade semelhantes foram descobertos pela primeira vez no dia 11ºde julho de 2018. A segurança da Gnome foi então contatada e uma confirmação foi recebida da empresa dois dias depois, no dia 13ºde julho. A etiqueta de identificação CVE CVE-2018-10900 foi atribuída à vulnerabilidade no dia 20ºde julho e o Network Manager VPNC versão 1.2.6 foi lançado no dia seguinte para mitigar as preocupações apresentadas pela vulnerabilidade. A consultivo foi lançado pela Gnome Security no dia 21stde julho também.

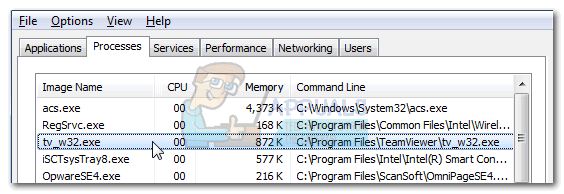

Parece que essa mesma vulnerabilidade está se transformando, se adaptando e ressurgindo de maneiras diferentes recentemente. O relatório mais recente desta vulnerabilidade é o caso de escalonamento de privilégios de nome de usuário em que o módulo Metaspoilt usa uma nova vulnerabilidade de injeção de linha no nome de usuário definido e em execução para uma conexão VPN a fim de lançar um mecanismo de configuração auxiliar de senha nas configurações que operam e canalizar a própria conexão.

Devido ao modo como o auxiliar de senha está contido com acesso ao local de root, ele é executado pelo Network Manager como root quando a conexão é iniciada, dando a ele permissões elevadas para interferir no sistema de rede VPN.

Descobriu-se que esta vulnerabilidade causa impacto nas versões do Network Manager VPNC 1.2.6 e anteriores. O módulo Metaspoilt específico abordado aqui foi observado nas seguintes versões do VPNC: 2.2.4-1 no Debian 9.0.0 (x64) e 1.1.93-1 no Ubuntu Linux 16.04.4 (x64).

Tag vpn