intezer Labs

APT15, um grupo de cracking de informações que está possivelmente vinculado a uma organização na China, desenvolveu uma nova cepa de malware que os especialistas em infosec da empresa de pesquisa de segurança Intezer afirmam que usa código de ferramentas mais antigas. O grupo está ativo desde pelo menos 2010-2011 e, portanto, tem uma biblioteca de código bastante grande para se basear.

Uma vez que tende a conduzir campanhas de espionagem contra alvos de defesa e energia, o APT15 manteve um perfil bastante elevado. Os crackers do grupo usaram vulnerabilidades backdoor em instalações de software britânicas para atingir empreiteiros do governo do Reino Unido em março.

A campanha mais recente deles envolve algo que os especialistas em segurança estão chamando de MirageFox, já que aparentemente é baseado em uma ferramenta vintage de 2012 chamada Mirage. O nome parece vir de uma string encontrada em um dos módulos que alimenta a ferramenta de cracking.

Como os ataques Mirage originais usavam código para criar um shell remoto, bem como funções de descriptografia, ele poderia ser usado para obter controle de sistemas seguros, independentemente de serem virtualizados ou executados em bare metal. O próprio Mirage também compartilhava código com ferramentas de ataque cibernético como MyWeb e BMW.

Eles também foram rastreados até o APT15. Uma amostra de sua ferramenta mais recente foi compilada por especialistas em segurança de DLL em 8 de junho e carregada no VirusTotal um dia depois. Isso deu aos pesquisadores de segurança a capacidade de compará-lo com outras ferramentas semelhantes.

MirageFox usa um arquivo executável da McAfee legítimo para comprometer uma DLL e, em seguida, sequestrá-la para permitir a execução arbitrária de código. Alguns especialistas acreditam que isso é feito para assumir sistemas específicos para os quais as instruções de comando e controle manual (C&C) podem ser transmitidas.

Isso corresponderia ao padrão que o APT15 usava no passado. Um representante da Intezer afirmou até mesmo que construir componentes de malware personalizados projetados para melhor se adequar ao ambiente comprometido é a forma como o APT15 geralmente faz negócios, por assim dizer.

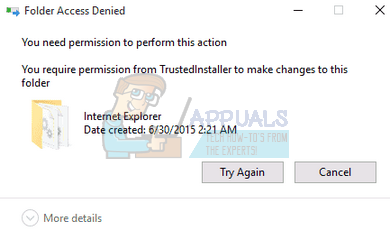

As ferramentas anteriores utilizavam uma exploração presente no Internet Explorer para que o malware pudesse se comunicar com servidores C&C remotos. Embora uma lista de plataformas afetadas ainda não esteja disponível, parece que esse malware específico é muito especializado e, portanto, não parece representar uma ameaça para a maioria dos tipos de usuários finais.

Tag malware![[RESOLVIDO] isPostback_RC_Pendingupdates Erro no Windows Update](https://jf-balio.pt/img/how-tos/00/ispostback_rc_pendingupdates-error-windows-update.png)