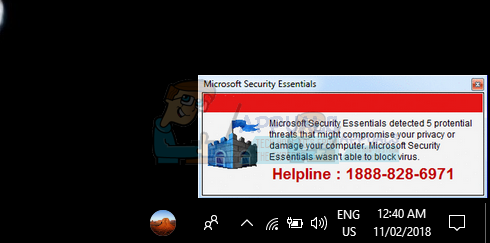

No início desta semana, um usuário do Twitter com o nome de usuário SandboxEscaper postou no feed da plataforma de mídia social informações sobre uma vulnerabilidade de escalonamento de privilégio local de dia zero que assola o sistema operacional Windows da Microsoft. O usuário, SandboxEscaper, também incluiu uma prova de conceito junto com sua postagem, que estava vinculada a uma referência de site do GitHub contendo o prova de conceito em detalhe.

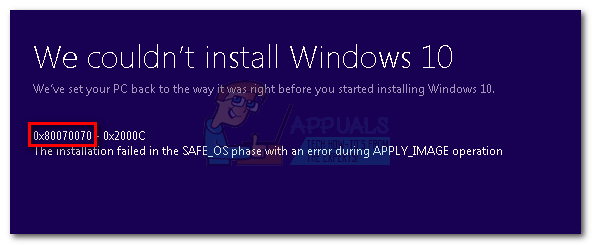

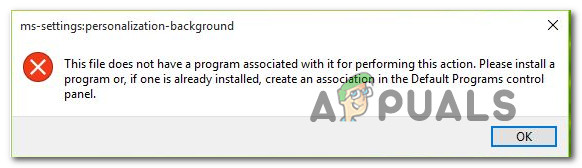

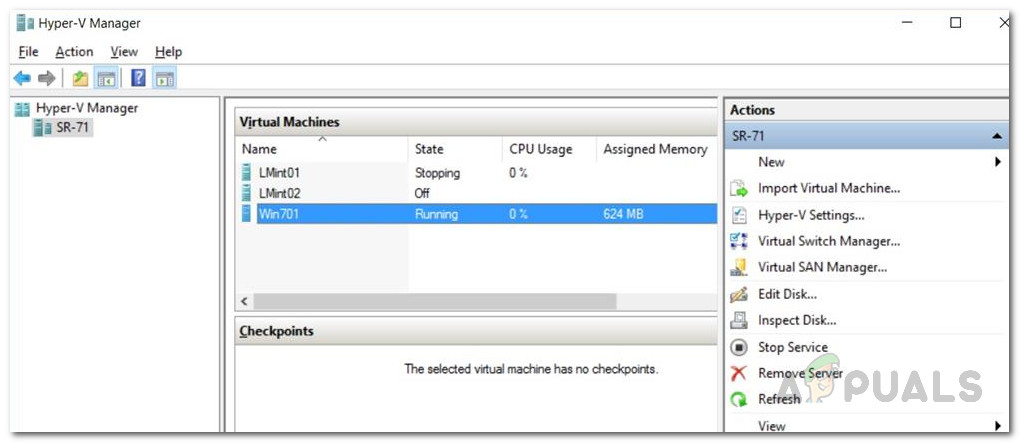

De acordo com as informações que o usuário postou, a vulnerabilidade de escalonamento de privilégio local existe na interface de chamada de procedimento local avançado (ALPC) que o Agendador de tarefas do Microsoft Windows usa. Explorar esta vulnerabilidade pode conceder a um invasor mal-intencionado o direito de obter privilégios de usuário local do sistema no dispositivo explorado.

Continuando o tweet do usuário, parece que não há nenhum fornecedor lançado para contornar esta vulnerabilidade ainda. Parece também que, apesar da discussão da vulnerabilidade no Twitter por SandboxEscaper e sua validação por outros pesquisadores de segurança como Kevin Beaumont, a vulnerabilidade não foi oficialmente resolvida pelo fornecedor e ainda não recebeu um rótulo de identificação CVE ainda para uma investigação mais aprofundada e liberação de informações públicas. Apesar de não ter sido processada no domínio CVE, a vulnerabilidade foi classificada na escala CVSS 3.0 como de risco médio exigindo atenção rápida.

Há um usuário final -> bug de escalonamento de privilégios de SISTEMA no Windows por meio do Agendador de tarefas, ele funciona. Também alguém contrata @SandboxEscaper . https://t.co/TArOrY0YGV

- Registre-se para votar (@GossiTheDog) 27 de agosto de 2018

Embora a Microsoft não tenha lançado nenhuma correção, atualização oficial ou comunicado sobre o problema até o momento, um porta-voz da Microsoft confirmou que a empresa está ciente da vulnerabilidade, acrescentando que a Microsoft irá “atualizar proativamente os avisos afetados o mais rápido possível”. Dado o histórico da Microsoft em fornecer soluções rápidas e inteligentes para vulnerabilidades arriscadas, podemos esperar uma atualização em breve.

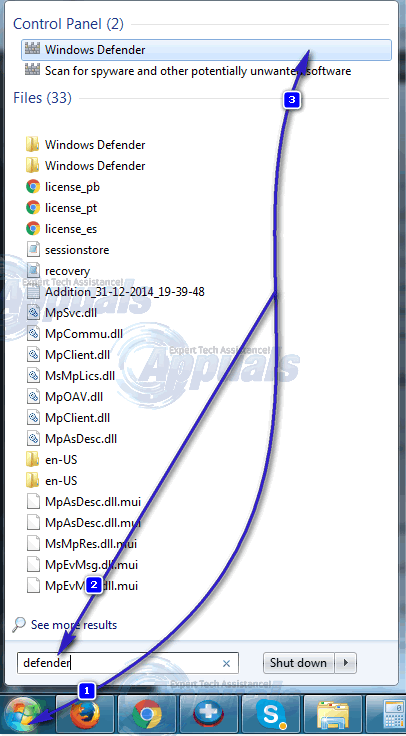

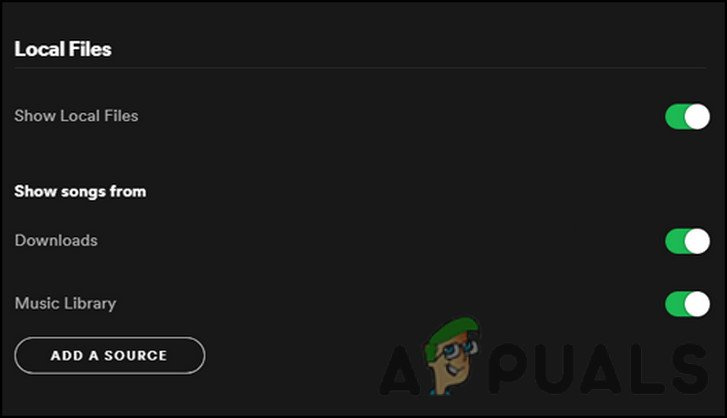

0patch, no entanto, lançou um micropatch para a vulnerabilidade, entretanto, que os usuários afetados podem implementar se necessário. O micropatch funciona no Windows 10 de 64 bits versão 1803 totalmente atualizado e no Windows Server 2016 de 64 bits. Para obter este micropatch, você deve baixar e executar o instalador do 0patch Agent, inscrever-se no serviço com uma conta e, em seguida, baixar as atualizações disponíveis do micropatch de acordo com as necessidades do seu sistema. A página de download também contém este micropatch de vulnerabilidade do Agendador de tarefas mais recente. 0patch avisa que o micropatch é uma correção temporária e o lançamento oficial da Microsoft deve ser buscado como uma solução permanente para a vulnerabilidade.

Surpreendentemente, SandboxEscaper desapareceu totalmente do Twitter, com sua conta desaparecendo dos feeds principais logo após o em formação sobre o exploit de dia zero do Windows foi postado. Parece que o usuário está de volta ao Twitter (ou está flutuando fora e no site de mídia social), mas nenhuma informação nova foi compartilhada sobre o assunto.

Tag Microsoft janelas