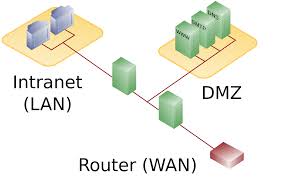

Em segurança de computador, uma DMZ (às vezes chamada de rede de perímetro) é uma sub-rede física ou lógica que contém e expõe os serviços externos de uma organização a uma rede não confiável maior, geralmente a Internet. O objetivo de uma DMZ é adicionar uma camada adicional de segurança à rede local (LAN) de uma organização; um invasor externo só tem acesso ao equipamento na DMZ, em vez de qualquer outra parte da rede. O nome é derivado do termo “zona desmilitarizada”, uma área entre estados-nação na qual a ação militar não é permitida.

É prática comum ter um firewall e uma zona desmilitarizada (DMZ) em sua rede, mas muitas pessoas, até mesmo profissionais de TI, não entendem muito bem o porquê, exceto por uma vaga ideia de semissegurança.

A maioria das empresas que hospeda seus próprios servidores opera suas redes com um DMZ localizado no perímetro de sua rede, geralmente operando em um firewall separado como uma área semiconfiável para sistemas que fazem interface com o mundo externo.

Por que essas zonas existem e que tipos de sistemas ou dados devem estar nelas?

Para manter a segurança real, é importante entender claramente o propósito de uma DMZ.

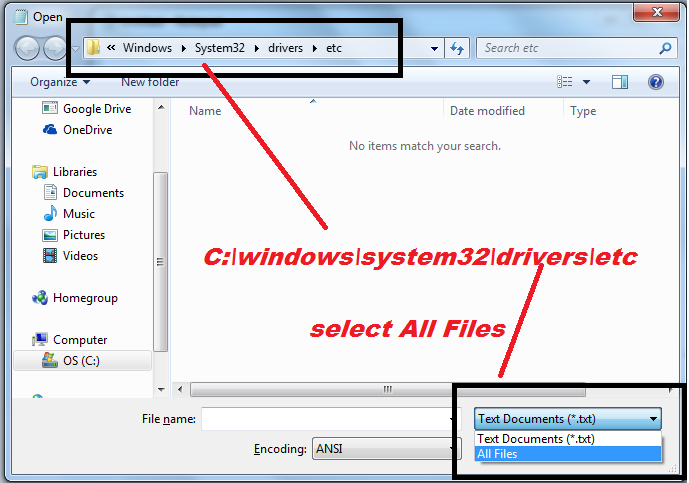

A maioria dos firewalls são dispositivos de segurança em nível de rede, geralmente um dispositivo ou um dispositivo em combinação com equipamento de rede. Eles se destinam a fornecer um meio granular de controle de acesso em um ponto-chave em uma rede de negócios. Uma DMZ é uma área da rede separada da rede interna e da Internet, mas conectada a ambas.

Uma DMZ se destina a hospedar sistemas que devem ser acessíveis à Internet, mas de maneiras diferentes da sua rede interna. O grau de disponibilidade para a Internet no nível da rede é controlado pelo firewall. O grau de disponibilidade da Internet no nível do aplicativo é controlado pelo software - na verdade, uma combinação de servidor Web, sistema operacional, aplicativo personalizado e, frequentemente, software de banco de dados.

A DMZ normalmente permite acesso restrito da Internet e da rede interna. Os usuários internos geralmente devem acessar os sistemas dentro da DMZ para atualizar as informações ou para usar os dados coletados ou processados lá. A DMZ destina-se a permitir o acesso público às informações por meio da Internet, mas de maneiras limitadas. Mas, uma vez que há exposição à Internet e um mundo de pessoas engenhosas, existe um risco sempre presente de que esses sistemas possam ser comprometidos.

O impacto do comprometimento é duplo: primeiro, as informações sobre o (s) sistema (s) exposto (s) podem ser perdidas (ou seja, copiadas, destruídas ou corrompidas) e, segundo, o próprio sistema pode ser usado como uma plataforma para novos ataques a sistemas internos sensíveis.

Para mitigar o primeiro risco, o DMZ deve permitir o acesso apenas por meio de protocolos limitados (por exemplo, HTTP para acesso normal à Web e HTTPS para acesso criptografado à Web). Em seguida, os próprios sistemas devem ser configurados cuidadosamente para fornecer proteção por meio de permissões, mecanismos de autenticação, programação cuidadosa e, às vezes, criptografia.

Pense em quais informações seu site ou aplicativo irá coletar e armazenar. Isso é o que pode ser perdido se os sistemas forem comprometidos por ataques comuns da Web, como injeção de SQL, estouro de buffer ou permissões incorretas.

Para mitigar o segundo risco, os sistemas DMZ não devem ser confiados por sistemas mais profundos na rede interna. Em outras palavras, os sistemas DMZ não devem saber nada sobre sistemas internos, embora alguns sistemas internos possam saber sobre sistemas DMZ. Além disso, os controles de acesso ao DMZ não devem permitir que os sistemas DMZ iniciem nenhuma conexão adicional na rede. Em vez disso, qualquer contato com os sistemas DMZ deve ser iniciado por sistemas internos. Se um sistema DMZ for comprometido como plataforma de ataque, os únicos sistemas visíveis para ele devem ser outros sistemas DMZ.

É fundamental que os gerentes de TI e proprietários de negócios entendam os tipos de danos possíveis aos sistemas expostos na Internet, bem como os mecanismos e métodos de proteção, como DMZs. Proprietários e gerentes só podem tomar decisões informadas sobre os riscos que estão dispostos a aceitar quando têm um firme domínio de como suas ferramentas e processos reduzem de maneira eficaz esses riscos.

3 minutos lidos