Vulnerabilidade Cisco CVE-2018-0375. Parceiros ZLAN

O fabricante de hardware de rede e segurança, Cisco , é atingido por sua quinta maior vulnerabilidade de backdoor para seu Cisco Policy Suite nos últimos cinco meses. A Cisco é uma empresa especializada na criação de soluções de rede para provedores de serviços e empresas. Isso permite que as empresas gerenciem, restrinjam e monitorem como os clientes e funcionários usam os serviços de rede da empresa por meio de comandos intrusivos de rede que acessam, observam e coletam dados da atividade online dos usuários. Essas informações são acessíveis por meio de um administrador central controlado pela empresa fornecedora e as políticas da empresa em relação ao uso da Internet, como o bloqueio de determinados sites, são aplicadas por meio deste sistema. O software que a Cisco lança deliberadamente inclui esses recursos intrusivos de rede para permitir o monitoramento completo e eficiente do sistema pelas empresas. No entanto, se as credenciais do administrador forem comprometidas ou um invasor mal-intencionado for capaz de obter acesso ao centro de comando, ele pode causar estragos na rede, tendo acesso completo às atividades dos usuários e podendo controlar seus domínios no entanto s / ele escolhe. Era disso que a Cisco corria risco em seu CVE-2018-0375 (ID do bug: CSCvh02680 ), que recebeu um inédito CVSS classificação de gravidade de 9,8 em 10. A vulnerabilidade foi descoberta por meio de um teste de segurança interno realizado pela Cisco.

O relatório da Cisco sobre o assunto foi publicado em 18 de julho de 2018, às 16h GMT e o comunicado foi colocado sob o rótulo de identificação 'cisco-sa-20180718-policy-cm-default-psswrd'. O resumo do relatório explicou que a vulnerabilidade existia no Cluster Manager do Cisco Policy Suite (antes da versão 18.2.0) e tinha o potencial de permitir que um hacker remoto não autorizado acessasse a conta root embutida no software. A conta root tem as credenciais padrão, colocando-a em risco de manipulação, que um hacker poderia usar para obter acesso à rede e controlá-la com direitos totais de administrador.

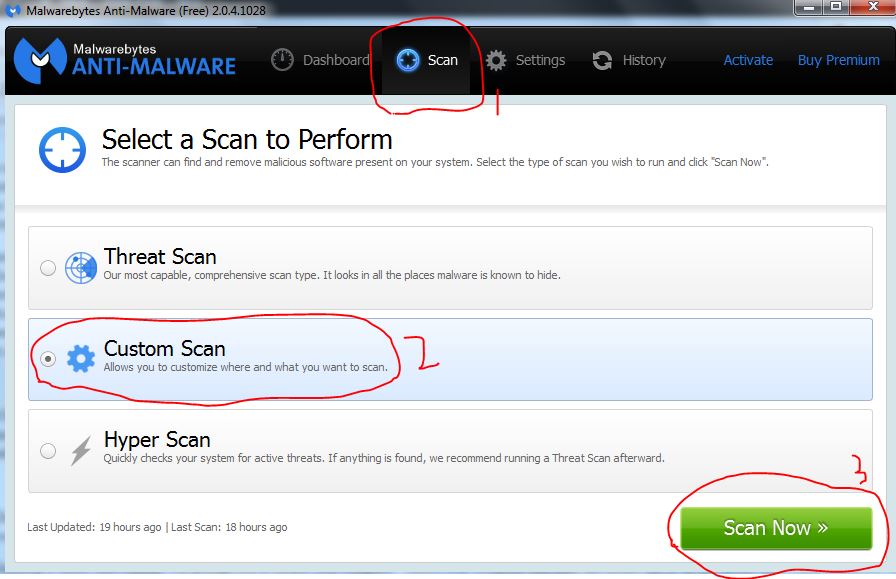

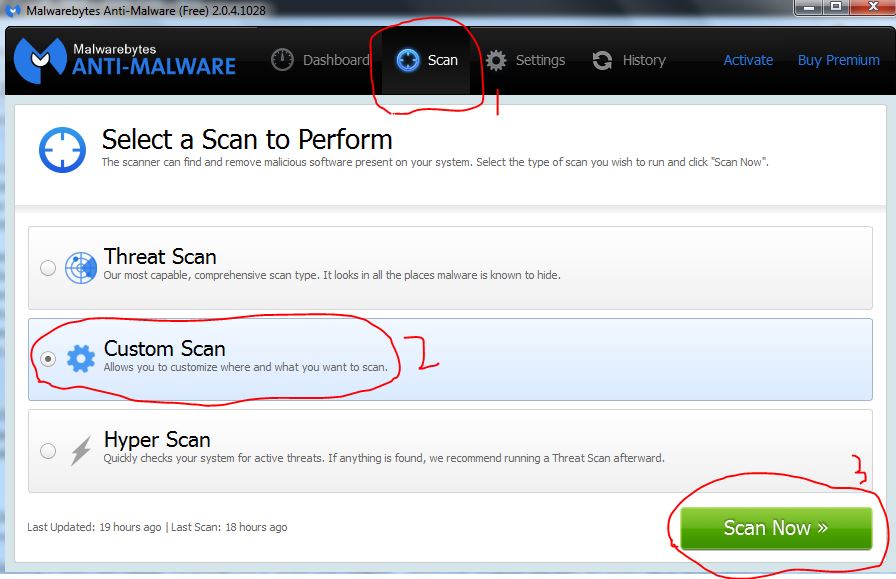

A Cisco estabeleceu que essa era uma vulnerabilidade fundamental e que não havia solução alternativa para esse problema. Portanto, a empresa lançou o patch gratuito na versão 18.2.0 e todos os usuários de seus produtos foram incentivados a garantir que seus sistemas de rede fossem atualizados para a versão corrigida. Além dessa vulnerabilidade fundamental, 24 outras vulnerabilidades e bugs também foram corrigidos na nova atualização que incluiu as vulnerabilidades de execução remota de código de players de gravação de rede Cisco Webex e a vulnerabilidade de substituição arbitrária de arquivos da solução Cisco SD-WAN.

Para garantir que o sistema esteja atualizado, os administradores são solicitados a verificar seus dispositivos na CLI do dispositivo inserindo o comando about.sh. Isso fornecerá uma saída ao administrador sobre a versão que está em uso e se algum patch foi aplicado a ela. Qualquer dispositivo com uma versão inferior a 18.2.0 é declarado vulnerável. Isso inclui telefones celulares, tablets, laptops e quaisquer outros dispositivos que uma empresa esteja monitorando usando Cisco.

24 Vulnerabilidades e erros incluídos na atualização da versão 18.2.0. Cisco / Appuals