GnuPG, Wikimedia Commons

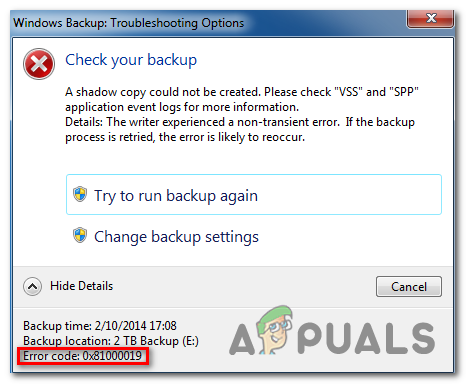

Em maio, um artigo técnico publicado pela EFAIL encorajou os usuários a parar de usar os plug-ins GNU Privacy Guard (GPG) quando quisessem criptografar e-mail. Como acontece com muitos produtos de código aberto feitos por desenvolvedores GNU, o GPG é amplamente usado por aqueles que executam GNU / Linux em um ambiente de desktop ou laptop e isso tornou o artigo bastante preocupante.

A Electronic Frontier Foundation também levantou preocupações sobre várias novas vulnerabilidades no software GPG durante o último mês ou assim, o que lembrou muitos especialistas em segurança do Linux das opiniões expressas no artigo. Alguns especialistas em GNU / Linux chegaram ao ponto de simplesmente sugerir que o e-mail criptografado nunca pode ser considerado realmente seguro.

Felizmente, especialistas em código aberto divulgaram mais recomendações recentemente que podem ser mais adequadas para aqueles que confiaram nas ferramentas GPG para enviar e-mail criptografado para outros usuários GNU / Linux. Os especialistas afirmaram já na quinta-feira que qualquer cliente de e-mail que renderiza HTML, carrega imagens automaticamente ou aceita mídia remota sem permissão é o que realmente causa essas vulnerabilidades. O problema, no entanto, é que parece que muitos não se aproveitaram deles.

Enigmail, um popular plugin GPG projetado para funcionar com o Thunderbird, recebeu uma atualização logo após o relatório EFAIL ser lançado ao público. A partir de hoje, 9 de junho, muitos usuários que executam o Thunderbird no GNU / Linux ainda não instalaram a referida atualização, apesar da atualização ter quase um mês neste momento. Uma vez que esses plug-ins não costumam ser atualizados quando os pacotes do repositório o fazem, aqueles que estão usando todos os pacotes mais recentes do início de junho no Debian ou Ubuntu ainda podem estar em risco se não tiverem tempo para atualizar manualmente o plug-in, mesmo que eles está em dia com todas as outras atualizações.

A última lista de recomendações afirmou que desabilitar a renderização de HTML e o carregamento de imagens eliminará a maioria das vulnerabilidades, que não estão diretamente relacionadas ao pacote GPG em si. Curiosamente, os desenvolvedores da Engimail agora também fazem esta recomendação, já que o suporte a HTML desabilitado juntamente com a criptografia torna a experiência de e-mail muito mais segura.

Curiosamente, uma vez que o email criptografado deve ser especificamente direcionado por invasores, um volume maior de email criptografado enviado na Internet ajudaria a reduzir o risco de que qualquer ataque direcionado funcionasse.

Tag Segurança Linux