Ferramenta de endereço DNS e IP. Autoridade de PC e tecnologia

Uma vulnerabilidade local de negação de serviço foi descoberta no NetScanTools Basic Edition freeware versão 2.5. Isso torna o pacote vulnerável a se afastar do usuário pretendido do programa, já que o software é sobrecarregado com solicitações arbitrárias por meio de um canal de acesso explorável. Tais solicitações conseguem desencadear uma pane no sistema que impede a execução de seus processos, corrompendo a finalidade pretendida do pacote de ferramentas e impedindo que os usuários utilizem as funções que ele oferece.

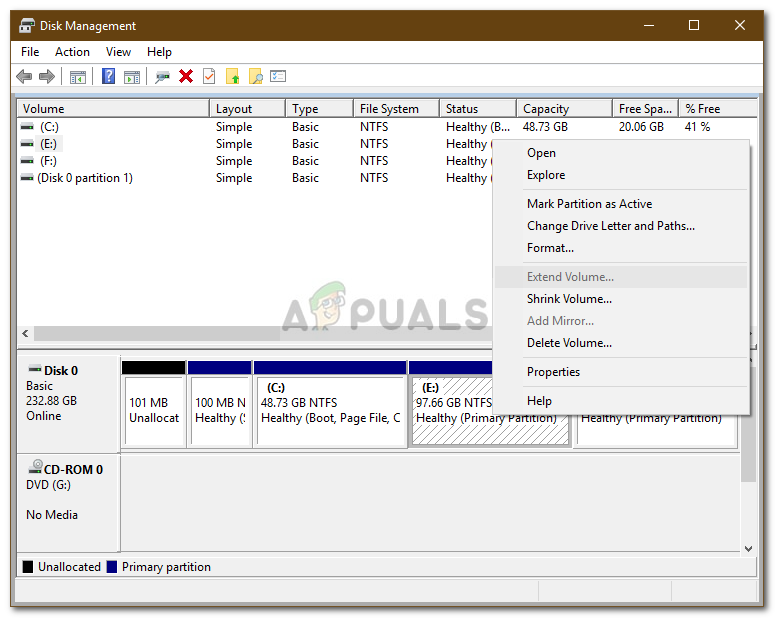

NetScanTools é um conjunto de ferramentas de rede projetado para engenheiros, cientistas da computação, especialistas em tecnologia, pesquisadores, oficiais de segurança de sistemas e policiais preocupados com o crime cibernético. Ele combina uma ampla gama de ferramentas, todas projetadas para executar uma única função em um pacote projetado para executar todas essas operações de rede. Uma versão básica do freeware também existe para usuários domésticos e o objetivo por trás do software é centralizar várias ferramentas de rede em um único pacote fácil de usar. O pacote NetScanTools existe nos pacotes Basic, LE e Pro. O pacote específico afetado por esta vulnerabilidade é o freeware NetScanTools Basic, que é projetado para fornecer aos usuários uma ferramenta DNS para resolução de IP / hostname e informações DNS do computador, ping, ping gráfico, scanner de ping, traceroute e a ferramenta Whois.

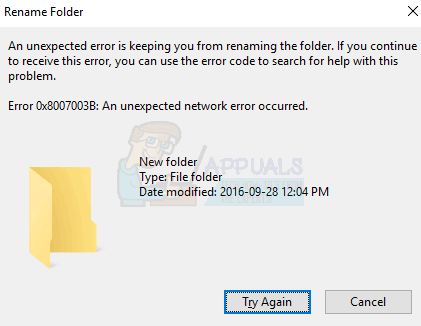

A falha de vulnerabilidade DoS da edição NetScanTools Basic pode ser reproduzida da seguinte forma. Primeiro, execute o código python “python NetScanTools_Basic_Edition_2.5.py”. Em seguida, abra NetScanTools_Basic_Edition_2.5.txt e copie seu conteúdo para a área de transferência. Em seguida, abra NstBasic.exe> Ferramentas Ping e Traceroute> Ping e cole a área de transferência no nome do host de destino ou endereço IPv4. Execute o ping e você observará que o sistema trava. Esta vulnerabilidade foi descoberta por Luis Martinez na versão 2.5 do software no Windows 10 Pro x64 es. Um código de identificação CVE ainda não foi atribuído a esta vulnerabilidade e não está claro se o fornecedor foi informado. Como a vulnerabilidade pode ser explorada localmente, é considerada como tendo um grau de risco relativamente menor, mas se um sistema for infectado com malware que é capaz de executar comandos arbitrários com privilégios de sistema, o freeware pode travar repetidamente com DoS, incapaz de executar seu serviços pretendidos.