Let’s Encrypt é um Projeto Colaborativo da Linux Foundation, autoridade de certificação aberta, fornecida pelo Internet Security Research Group. Gratuito para qualquer pessoa que possui um nome de domínio usar Let’s Encrypt para obter um certificado confiável. Capacidade de automatizar o processo de renovação, além de trabalhar para facilitar a instalação e configuração. Ajude a manter os sites seguros e práticas de segurança TLS avançadas. Mantenha a transparência, com todos os certificados disponíveis publicamente para inspeção. Permitir que outros usem seus protocolos de emissão e renovação como um padrão aberto.

Essencialmente, Let’s Encrypt está tentando fazer com que a segurança não dependa de aros ridículos feitos por grandes organizações com fins lucrativos. (Você poderia dizer que acredito em código aberto, e este é o código aberto no que há de melhor).

Existem duas opções: baixar o pacote e instalar dos repositórios, ou instalar o wrapper certbot-auto (anteriormente letsencrypt-auto) diretamente do letsencrypt.

Para baixar dos repositórios

sudo apt-get install letsencrypt -y

Assim que a instalação for concluída, é hora de obter seu certificado! Estamos usando o método certonly standalone, gerando uma instância de um servidor apenas para adquirir seu certificado.

sudo permite criptografar certonly –standalone –d example.com -d subdomain.example.com -d othersubdomain.example.com

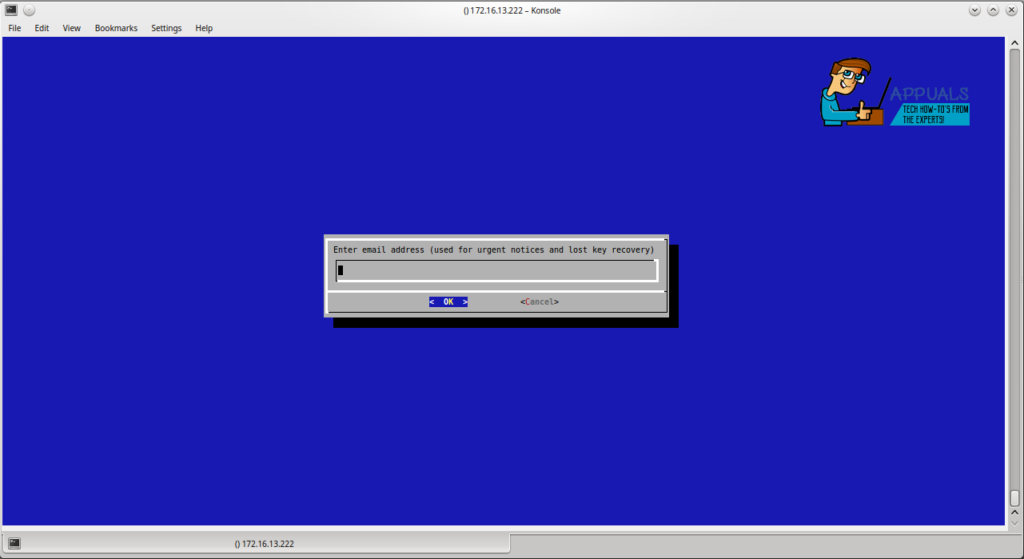

Digite seu e-mail e concorde com os termos de serviço. Agora você deve ter um certificado válido para cada um dos domínios e subdomínios inseridos. Cada domínio e subdomínio são desafiados, portanto, se você não tiver um registro dns apontando para o seu servidor, a solicitação falhará.

Se você deseja testar o processo, antes de obter seu certificado real, pode adicionar –test-cert como um argumento após certonly. Nota: –test-cert instala um certificado inválido. Você pode fazer isso um número ilimitado de vezes; no entanto, se você usar certificados ao vivo, há um limite de taxa.

Domínios curinga não são suportados, nem parece que serão suportados. O motivo apresentado é que, como o processo de certificação é gratuito, você pode solicitar quantos forem necessários. Além disso, você pode ter vários domínios e subdomínios no mesmo certificado.

Mudando para a configuração do NGINX para usar nosso certificado recém-adquirido! Para o caminho para o certificado, uso o caminho real, em vez de uma expressão regular.

Temos SSL, podemos redirecionar todo o nosso tráfego para ele. A primeira seção do servidor faz exatamente isso. Eu configurei para redirecionar todo o tráfego, incluindo subdomínios, para o domínio principal.

Se você estiver usando o Chrome e não desabilitar as cifras SSL listadas acima, você obterá err_spdy_inadequate_transport_security. Você também precisa editar o arquivo nginx conf para se parecer com isso para contornar uma falha de segurança no gzip

Se você achar que está obtendo algo como acesso negado - você precisa verificar se o server_name (e o root) estão corretos. Acabei de bater minha cabeça contra a parede até desmaiar. Felizmente, em meus pesadelos com o servidor, veio a resposta - você se esqueceu de definir o diretório raiz! Sangrento e espancado, coloquei a raiz e aí está, meu adorável índice.

Se você quiser configurar para subdomínios separados, poderá usar

Você será solicitado a criar uma senha para o nome de usuário (duas vezes).

sudo service nginx restart

Agora você poderá acessar seu site de qualquer lugar com um nome de usuário e senha, ou localmente sem. Se você deseja sempre ter um desafio de senha, remova a permissão 10.0.0.0/24; # Mude para sua linha de rede local.

Cuidado com o espaçamento para auth_basic, se não estiver certo, você receberá um erro.

Se você tiver a senha errada, você será atingido por um 403

Um último item que precisamos fazer, configurar a renovação automática dos certificados SSL.

Para isso, um simples cron job é a ferramenta certa para o trabalho, vamos colocá-lo como o usuário root para evitar erros de permissão

(sudo crontab -l 2> / dev / null; echo ‘0 0 1 * * permite criptografar renovar’) | sudo crontab -

O motivo para usar / dev / null é garantir que você possa gravar no crontab, mesmo que não existisse anteriormente.

3 minutos lidos

![Como corrigir o problema “Não foi possível encontrar este item. Ele não está mais localizado em [Path]. Verifique a localização do item e tente novamente ”](https://jf-balio.pt/img/how-tos/84/how-fix-could-not-find-this-item.png)