Projeto Monero, CryptoNews

De acordo com um relatório publicado originalmente por analistas de segurança da Palo Alto Networks, pelo menos 5% de todos os tokens Monero que estão atualmente em circulação no mercado foram extraídos com malware. Isso significa que organizações criminosas usaram violações de segurança em servidores e máquinas de usuários finais para minerar mais de 790.000 moedas Monero, também conhecidas como XMR. Um pouco em torno de 20 milhões de hashes por segundo, o que representa cerca de 2% de todo o poder de hash da rede Monero, vieram de dispositivos infectados durante o ano passado.

Considerando as taxas de câmbio atuais, a dificuldade da rede e outros fatores, essa quantidade impressionante de capacidade de processamento ainda se traduzirá em algo em torno de mais de US $ 30.000 por dia para esses grupos, o que é uma quantidade substancial de dinheiro em comparação. As três maiores taxas de hash extraem entre US $ 1.600 e US $ 2.700 em Monero todos os dias.

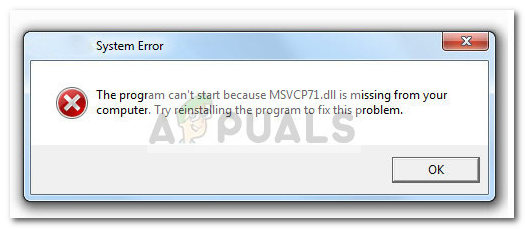

Os especialistas em segurança do Linux ficaram surpresos ao saber em janeiro que o malware RubyMiner usado para explorar Monero neste método tinha como alvo servidores que rodam GNU / Linux, bem como aqueles que rodam pacotes de servidor Microsoft Windows como parte de seu software de sistema.

O exploit em máquinas Linux continha um conjunto de comandos shell e permite que os invasores limpem os cron jobs antes de adicionar os seus próprios. Este novo cron job baixa um script de shell que fica hospedado nos arquivos de texto robots.txt, que são uma parte padrão da maioria dos domínios da web.

Eventualmente, este script pode baixar e instalar uma versão sem suporte do aplicativo XMRig Monero miner legítimo. O PyCryptoMiner também tinha como alvo os servidores Linux. Outro grupo de malware Monero miner foi atrás dos servidores Oracle WebLogic.

Felizmente, essas explorações não foram capazes de causar muitos danos porque os invasores estavam contando com explorações mais antigas que os especialistas em segurança do Linux descobriram como conectar há muito tempo. Isso levou alguns membros da comunidade de código aberto a supor que os invasores estavam perseguindo máquinas com instalações de sistema operacional antiquadas em termos de servidor.

No entanto, os números mais impressionantes mais recentes apresentados neste relatório insinuariam que os ataques mais recentes podem estar tirando proveito de explorações recentes no Windows e no GNU / Linux.