Oráculo

Duas vulnerabilidades rotuladas CVE-2018-2998 e CVE-2018-2933 foram descobertos por Denis Andzakovic da PulseSecurity, que explora o Oracle WebLogic Server SAML e WLS Core Components, respectivamente, para acessar e modificar dados em um grau limitado.

Duas vulnerabilidades foram descobertas no mecanismo de autenticação do provedor de serviços SAML do Oracle WebLogic. Inserindo um comentário XML no SAML

NameIDtag, um invasor pode forçar o provedor de serviços SAML a fazer login como outro usuário. Além disso, o WebLogic não requer asserções SAML assinadas na configuração padrão. Ao omitir as partes de assinatura de uma asserção SAML, um invasor pode criar uma asserção SAML arbitrária e ignorar o mecanismo de autenticação.

Denis Andzakovic - Segurança de pulso

O Oracle Fusion Middleware 12c WebLogic Server v.12.2.1.3.0 foi considerado vulnerável a essas vulnerabilidades, embora três outras versões: 10.3.6.0, 12.1.3.0 e 12.2.1.2 também tenham sido afetadas.

Em um matriz de avaliação de risco publicado pela Oracle, a vulnerabilidade CVE-2018-2998 foi avaliada para explorar o componente SAML localmente. De acordo com CVSS Versão 3.0 , essa vulnerabilidade recebeu uma pontuação básica de 5,4 de 10, sendo avaliada como tendo um fator de risco de manipulação geralmente baixo. Na mesma avaliação, a vulnerabilidade CVE-2018-2933 foi avaliada para explorar os componentes do WLS Core de dispositivos de servidor local. A vulnerabilidade recebeu uma pontuação básica ligeiramente inferior de 4,9 em um total de 10. Um documento com ID 2421480.1 foi publicado pela Oracle para seus usuários com instruções para a atenuação desta vulnerabilidade. Este documento pode ser acessado por contas de administrador Oracle assim que eles efetuarem login.

O Oracle Security Assertions Markup Language (SAML) descreve uma estrutura que facilita o compartilhamento de informações de autenticação em vários dispositivos na mesma rede, permitindo que um único dispositivo atue como parte de outro. Ele executa a autenticação e autorização de usuários: se suas credenciais são legítimas e se eles têm as permissões necessárias para executar as ações solicitadas. Na maioria das vezes, esse protocolo é usado para configurar o logon único para usuários e os provedores SAML gerenciam o servidor ou dispositivo de administrador que atribui essas credenciais. Uma vez autenticado e autorizado, a asserção SAML em XML permite a conclusão da tarefa do usuário definida. SAML 2.0 foi definido como o padrão para este processo de autenticação e autorização em computadores desde 2005 e é o padrão empregado pelos Oracle WebLogic Servers nas aplicações que eles criam.

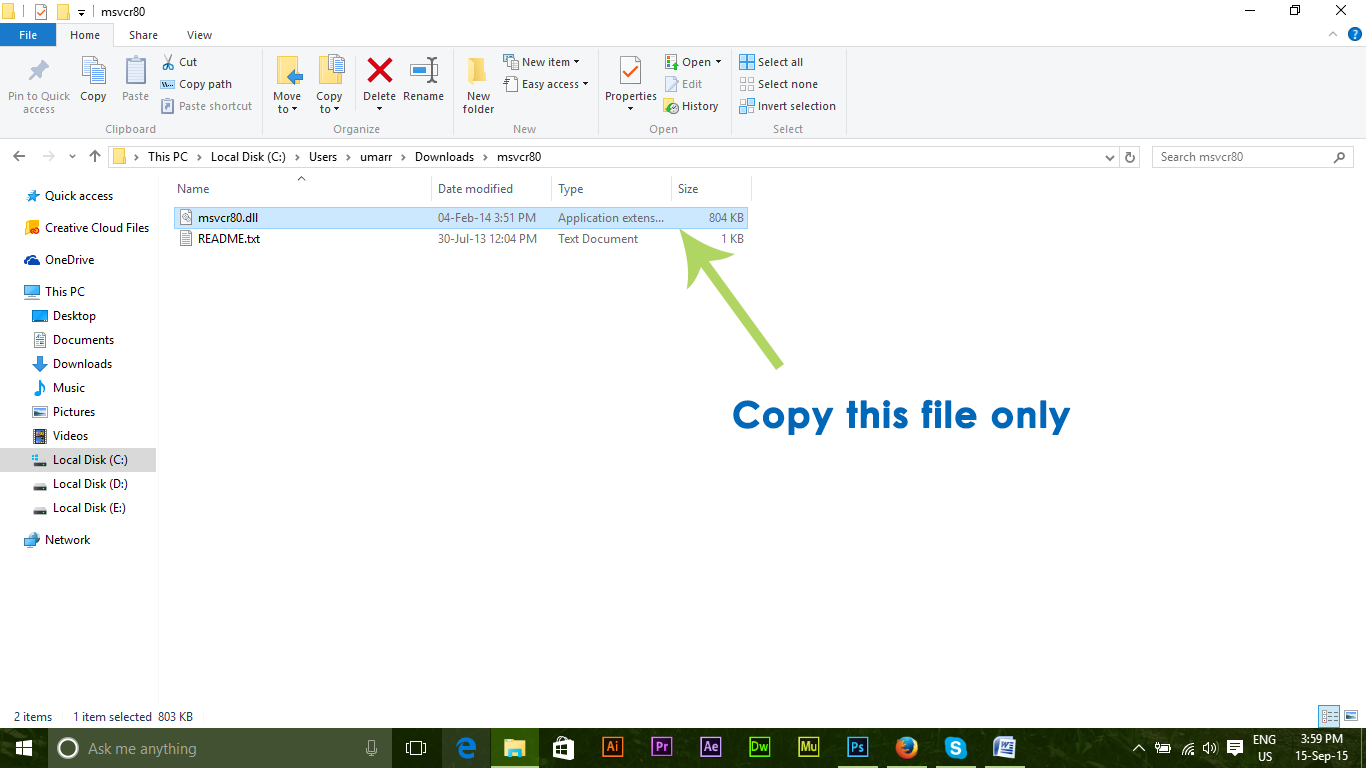

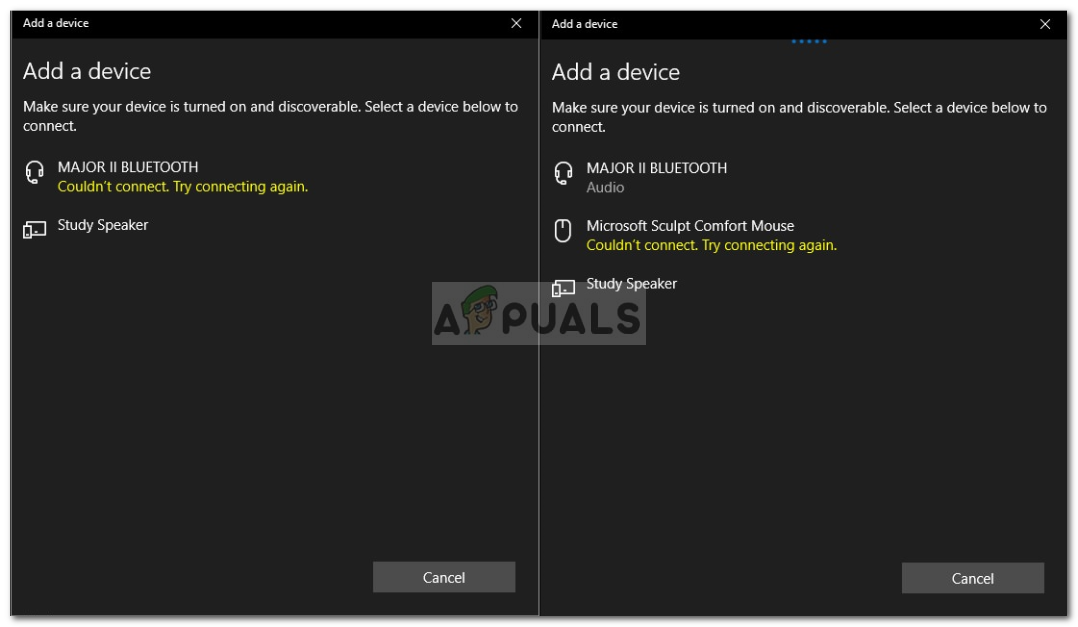

Trabalhando lado a lado com a vulnerabilidade descoberta nos componentes principais do WebLogic Server, as duas vulnerabilidades foram encontradas para tirar proveito do fato de que o WebLogic não requer asserções assinadas por padrão. As vulnerabilidades manipularam o mecanismo de autenticação e autorização inserindo um comentário XML arbitrário na tag de ID do nome, forçando o sistema a permitir o logon na conta de outro usuário sem invalidar a assinatura da asserção SAML, pois o servidor apenas verifica a sequência após o comentário, conforme mostrado abaixo.

administrador de ataqueNas definições de configuração do servidor de administrador, se o SingleSignOnServicesMBean.WantAssertionsSigned atributo está desabilitado ou não é obrigatório, como é o caso padrão, a assinatura não é verificada e a autenticação pode ser ignorada para permitir que alguém efetue login como qualquer usuário de sua escolha. Os hackers podem explorar essa vulnerabilidade para acessar contas poderosas no sistema para perturbar as configurações do sistema, extrair dados ou corromper servidores. Nesta configuração padrão que não requer assinaturas, o código a seguir (abreviado para legibilidade) compartilhado por Segurança de pulso mostra como um hacker pode fazer login como “admin”:

REDACTED REDACTED admin WLS_SP urn: oasis: names: tc: SAML: 2.0: ac: classes: PasswordProtectedTransportPara lidar com esta vulnerabilidade e a anterior descoberta paralelamente, a Oracle solicitou que os usuários atualizassem o respectivo componente Oracle de seu produto com o Patch crítico de julho de 2018 para Oracle Fusion Middleware.