LockCrypt Ransomware. Corrigir PC infectado

Um ransomware malicioso relativamente mais fraco, LockCrypt, tem operado sob o radar para realizar ataques de cibercrime de baixa escala desde junho de 2017. Ele foi mais ativo em fevereiro e março deste ano, mas devido ao fato de que o ransomware deve ser instalado manualmente nos dispositivos para entrar em vigor, ele não representava uma ameaça tão grande quanto alguns dos ransomwares cripto-criminosos mais notórios por aí, sendo GrandCrab um deles. Após a análise (de um amostra obtido do VirusTotal) por empresas de antivírus como a corporação romena BitDefender e o MalwareBytes Research Lab, os especialistas em segurança descobriram várias falhas na programação do ransomware que podem ser revertidas para descriptografar arquivos roubados. Usando as informações coletadas, a BitDefender lançou um Ferramenta de descriptografia que é capaz de recuperar arquivos em todas as versões do ransomware LockCrypt, exceto a mais recente.

De acordo com uma pesquisa completa do MalwareBytes Lab relatório que analisa o malware por dentro e por fora, a primeira falha descoberta no LockCrypt é o fato de que ele requer instalação manual e privilégios de administrador para ter efeito. Se essas condições forem atendidas, o executável será executado, colocando um arquivo wwvcm.exe em C: Windows e adicionando também uma chave de registro correspondente. Assim que o ransomware começa a penetrar no sistema, ele criptografa todos os arquivos que pode acessar, incluindo arquivos .exe, interrompendo os processos do sistema ao longo do caminho para garantir que seu próprio processo continue ininterrupto. Os nomes dos arquivos são alterados para cadeias alfanuméricas base64 aleatórias e suas extensões são definidas como .1btc. Uma nota de resgate de arquivo de texto é lançada no final do processo e informações adicionais são armazenadas no registro HKEY_LOCAL_MACHINE contendo o 'ID' atribuído ao usuário atacado, bem como lembretes de instruções para recuperação de arquivo.

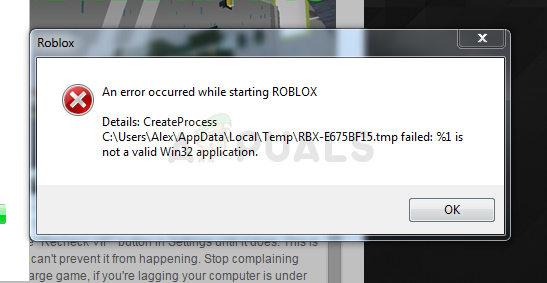

LockCrypt Ransomware Note Pop-up. MalwareBytes Lab

Embora este ransomware seja capaz de ser executado sem uma conexão com a Internet, no caso de estar conectado, os pesquisadores descobriram que ele se comunica com um CnC no Irã, enviando-lhe dados alfanuméricos de base64 que decifram para o ID atribuído ao dispositivo atacado, sistema operacional e localização de inibição de ransomware na unidade. Os pesquisadores descobriram que o código do malware usa a função GetTickCount para definir nomes alfanuméricos aleatórios e comunicações que não são códigos particularmente fortes para decifrar. Isso é feito em duas partes: a primeira usa uma operação XOR enquanto a segunda usa XOR, bem como ROL e troca bit a bit. Esses métodos fracos tornam o código do malware facilmente decifrável, que é como o BitDefender foi capaz de manipulá-lo para criar uma ferramenta de descriptografia para arquivos .1btc bloqueados.

O BitDefender pesquisou várias versões do ransomware LockCrypt para desenvolver uma ferramenta BitDefender disponível publicamente que é capaz de descriptografar arquivos .1btc. Outras versões do malware também criptografam arquivos para extensões .lock, .2018 e .mich, que também podem ser descriptografados após contato com o pesquisador de segurança Michael Gillespie . A versão mais recente do ransomware parece criptografar arquivos para a extensão .BI_D para a qual um mecanismo de descriptografia ainda não foi desenvolvido, mas todas as versões anteriores agora são prontamente descriptografáveis.