Docker, Inc.

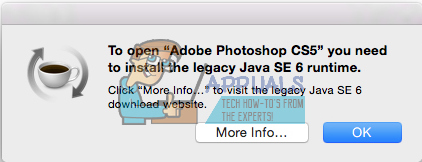

Agora foi confirmado que a equipe do Docker teve que extrair 17 imagens de contêineres diferentes que tinham backdoors perigosos armazenados dentro deles. Esses backdoors foram usados para instalar coisas como software de mineração de criptomoeda hackeado e shells reversos em servidores por aproximadamente o ano passado. As novas imagens do Docker não passam por nenhum tipo de processo de auditoria de segurança, então foram listadas no Docker Hub assim que foram postadas em maio de 2017.

Todos os arquivos de imagem foram carregados por um único indivíduo ou grupo operando sob o controle de docker123321, que está vinculado a um registro que foi removido em 10 de maio deste ano. Alguns pacotes foram instalados mais de um milhão de vezes, embora isso não signifique necessariamente que eles realmente infectaram tantas máquinas. Nem todos os backdoors podem ter sido ativados e os usuários podem tê-los instalado mais de uma vez ou colocado em vários tipos de servidores virtualizados.

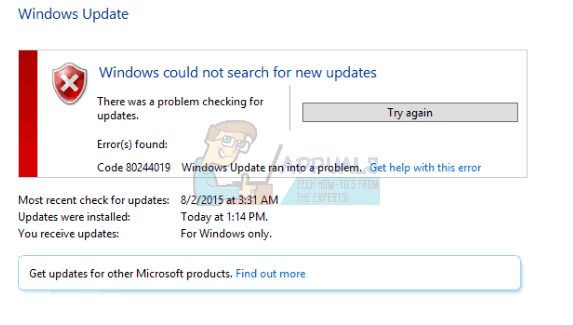

Tanto o Docker quanto o Kubernetes, que é um aplicativo para gerenciar implantações de imagens Docker em grande escala, começaram a mostrar atividades irregulares no início de setembro de 2017, mas as imagens só foram extraídas há relativamente pouco tempo. Os usuários relataram acontecimentos incomuns em servidores em nuvem e relatórios foram postados no GitHub, bem como em uma página de rede social popular.

Os especialistas em segurança do Linux afirmam que na maioria dos casos em que os ataques foram realmente bem-sucedidos, aqueles que realizaram os ataques usaram os arquivos de imagem contaminados para lançar alguma forma de software XMRig em servidores vitimados para extrair moedas Monero. Isso deu aos invasores a capacidade de minerar mais de $ 90.000 em Monero, dependendo das taxas de câmbio atuais.

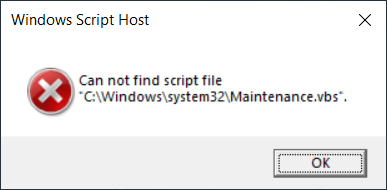

Alguns servidores em 15 de junho ainda podem estar comprometidos. Mesmo que as imagens contaminadas sejam excluídas, os invasores podem ter obtido algum outro meio de manipular um servidor. Alguns especialistas em segurança recomendaram limpar os servidores e chegaram ao ponto de insinuar que extrair imagens do DockerHub sem saber o que elas contêm pode ser uma prática insegura para o futuro.

Aqueles que implantaram apenas imagens caseiras em ambientes Docker e Kubernetes não são afetados, no entanto. O mesmo vale para quem sempre usou apenas imagens certificadas.

![O Windows 10 não reproduz vídeos GoPro [corrigido]](https://jf-balio.pt/img/how-tos/22/windows-10-won-t-play-gopro-videos.jpg)

![[FIX] Não é possível conectar ao Docker Daemon em ‘unix: ///var/run/docker.sock’](https://jf-balio.pt/img/how-tos/23/cannot-connect-docker-daemon-unix.png)