Um popular plugin WordPress que ajuda os administradores de sites com atividades de manutenção e conservação, é extremamente vulnerável à exploração . Facilmente manipulado, o plugin pode ser usado para tornar todo o site inativo ou os invasores podem assumir o controle do mesmo com privilégios de administrador. A falha de segurança no popular plug-in WordPress foi marcada como 'Crítica' e recebeu uma das maiores pontuações de CVSS.

Um plug-in do WordPress pode ser usado com supervisão mínima de administradores autorizados. A vulnerabilidade aparentemente deixa as funções do banco de dados completamente inseguras. Isso significa que qualquer usuário pode redefinir potencialmente quaisquer tabelas de banco de dados que desejar, sem autenticação. Nem é preciso acrescentar, isso significa que postagens, comentários, páginas inteiras, usuários e seu conteúdo carregado podem ser apagados facilmente em questão de segundos.

Plugin WordPress ‘WP Database Reset’ vulnerável a fácil exploração e manipulação para aquisição ou remoção de sites:

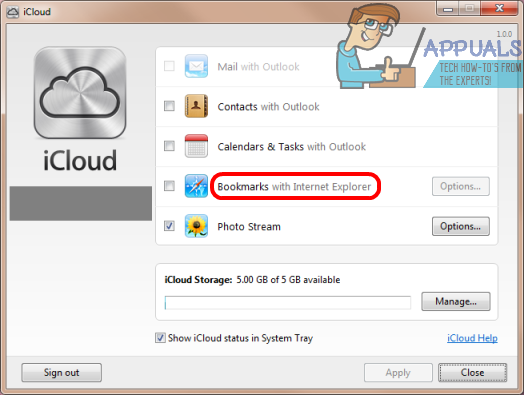

Como o nome indica, o plugin WP Database Reset é usado para redefinir bancos de dados. Os administradores do site podem escolher entre a redefinição total ou parcial. Eles podem até solicitar uma reinicialização com base em tabelas específicas. A maior vantagem do plugin é a conveniência. O plugin evita a árdua tarefa de instalação padrão do WordPress.

Foi descoberto que o plug-in WordPress WP Database Reset contém um problema de segurança explorável que pode ser explorado para assumir o controle de sites vulneráveis. De acordo com #WordPress biblioteca, o plugin está ativo em mais de 80.000 sites. Atualize o plugin hoje. https://t.co/xrCjyVPvzY

- Vigilant Technologies (@VigilantCloud) 17 de janeiro de 2020

o Equipe de segurança Wordfence , que descobriu as falhas, indicou que duas vulnerabilidades graves dentro do plugin WP Database Reset foram encontradas em 7 de janeiro.

A primeira vulnerabilidade foi marcada como CVE-2020-7048 e emitiu uma pontuação CVSS de 9,1. Essa falha existe nas funções de redefinição do banco de dados. Aparentemente, nenhuma das funções foi protegida por meio de qualquer verificação, autenticação ou verificação de privilégios. Isso significa que qualquer usuário pode redefinir qualquer tabela de banco de dados que desejar, sem autenticação. O usuário tinha que simplesmente fazer uma simples solicitação de chamada para o plugin WP Database Reset e poderia efetivamente apagar páginas, posts, comentários, usuários, conteúdo carregado e muito mais.

https://t.co/zcP3OPb8N5

- Segurança GeekWire (@geekwiresec) 17 de janeiro de 2020

A segunda vulnerabilidade de segurança foi marcada como CVE-2020-7047 e emitiu uma pontuação CVSS de 8,1. Embora seja uma pontuação um pouco menor do que a primeira, a segunda falha é igualmente perigosa. Essa falha de segurança permitia que qualquer usuário autenticado não apenas concedesse a si mesmo privilégios administrativos de nível divino, mas também 'retirasse todos os outros usuários da mesa com uma simples solicitação'. Surpreendentemente, o nível de permissão do usuário não importava. Falando sobre o mesmo, Chloe Chamberland do Wordfence disse:

“Sempre que a tabela wp_users era redefinida, todos os usuários eram removidos da tabela do usuário, incluindo quaisquer administradores, exceto o usuário conectado no momento. O usuário que está enviando a solicitação será escalado automaticamente para o administrador, mesmo se for apenas um assinante. ”

https://t.co/tjKkqkNEsR

- Segurança GeekWire (@geekwiresec) 17 de janeiro de 2020

Como único administrador, o usuário pode essencialmente sequestrar um site vulnerável e obter controle total do Sistema de gerenciamento de conteúdo (CMS). De acordo com os pesquisadores de segurança, o desenvolvedor do plugin WP Database Reset foi alertado, e um patch para as vulnerabilidades deveria ser implantado esta semana.

A última versão do plugin WP Database Reset, com os patches incluídos, é 3.15. Dado o grave risco de segurança, bem como as altas chances de eliminação permanente de dados, os administradores devem atualizar o plugin ou removê-lo completamente. De acordo com especialistas, cerca de 80.000 sites têm o plugin WP Database Reset instalado e ativo. No entanto, um pouco mais de 5% desses sites parecem ter feito a atualização.

Tag Cíber segurança WordPress