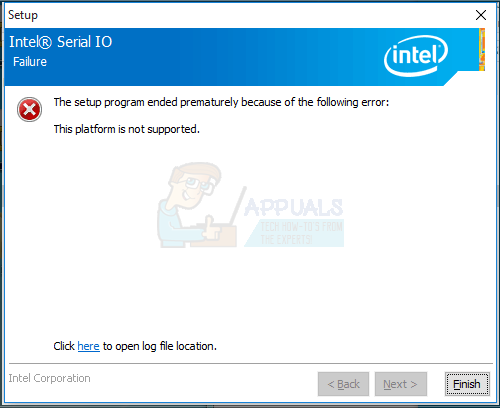

Intel, ExtremeTech

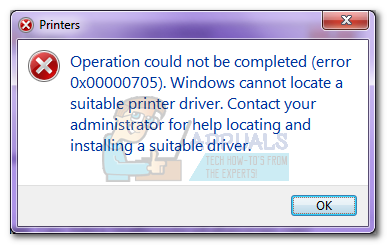

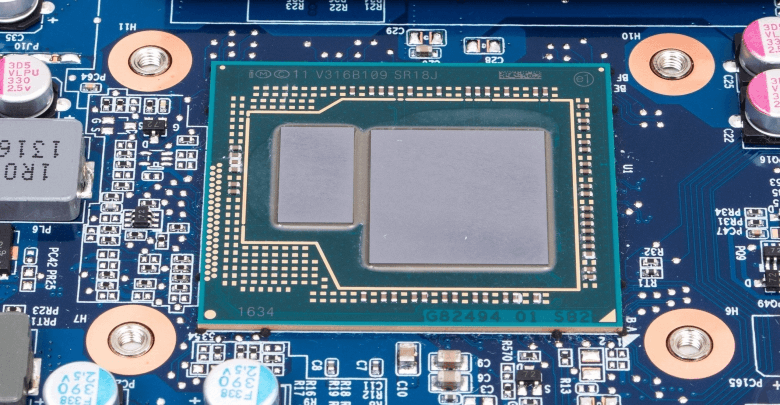

Uma vulnerabilidade de segurança relacionada à Intel, considerada CVE-2018-3665, criou um grande rebuliço quando muitas organizações tentaram lançar rapidamente patches para o problema na terça-feira. Embora os detalhes ainda estejam sendo divulgados, as informações divulgadas na noite passada e nesta tarde sugerem que alguns usuários podem realmente já estar seguros sem ter instalado nenhuma atualização entre 11 e 14 de junho.

A funcionalidade de restauração de estado Lazy FP fornecida por alguns chips Intel pode ser potencialmente explorada sempre que um usuário muda entre dois aplicativos diferentes. O software do sistema operacional que usa essa instrução em vez do salvamento e restauração adequados poderia teoricamente permitir o vazamento de dados.

Os engenheiros da Intel recomendaram que os desenvolvedores usem o Eager FP em vez da técnica Lazy FP ao trocar de aplicativos. A boa notícia é que as versões mais recentes do GNU / Linux não são afetadas pela vulnerabilidade.

Qualquer pessoa que esteja executando o kernel versão 4.9 ou superior não pode derramar nenhum dado, mesmo que esteja trabalhando com um processador comprometido. Os especialistas em segurança do Linux têm trabalhado para transportar correções para versões anteriores do kernel, o que é vital para garantir que a maioria dos usuários esteja protegida. Os usuários da maioria das distribuições podem usar um kernel mais antigo e, portanto, precisam de uma atualização para corrigir o problema.

Os especialistas em segurança acham que algumas outras implementações do Unix também são imunes apenas se os usuários estiverem executando versões recentes de seus sistemas operacionais. Por exemplo, '3665 não influencia as últimas rodadas do DragonflyBSD ou OpenBSD. Os engenheiros também declararam que os usuários do Red Hat Enterprise Linux 7 não são afetados, desde que estejam usando o pacote kernel-alt, embora os usuários do RHEL 7 padrão devam atualizar.

Seus representantes também mencionaram que as máquinas que executam RHEL em hardware com equipamentos AMD não são afetadas. Os desenvolvedores afirmaram que os usuários que inicializam o kernel do Linux em processadores mais antigos com ‘eagerfpu = on’ como parâmetro já mitigaram o problema.

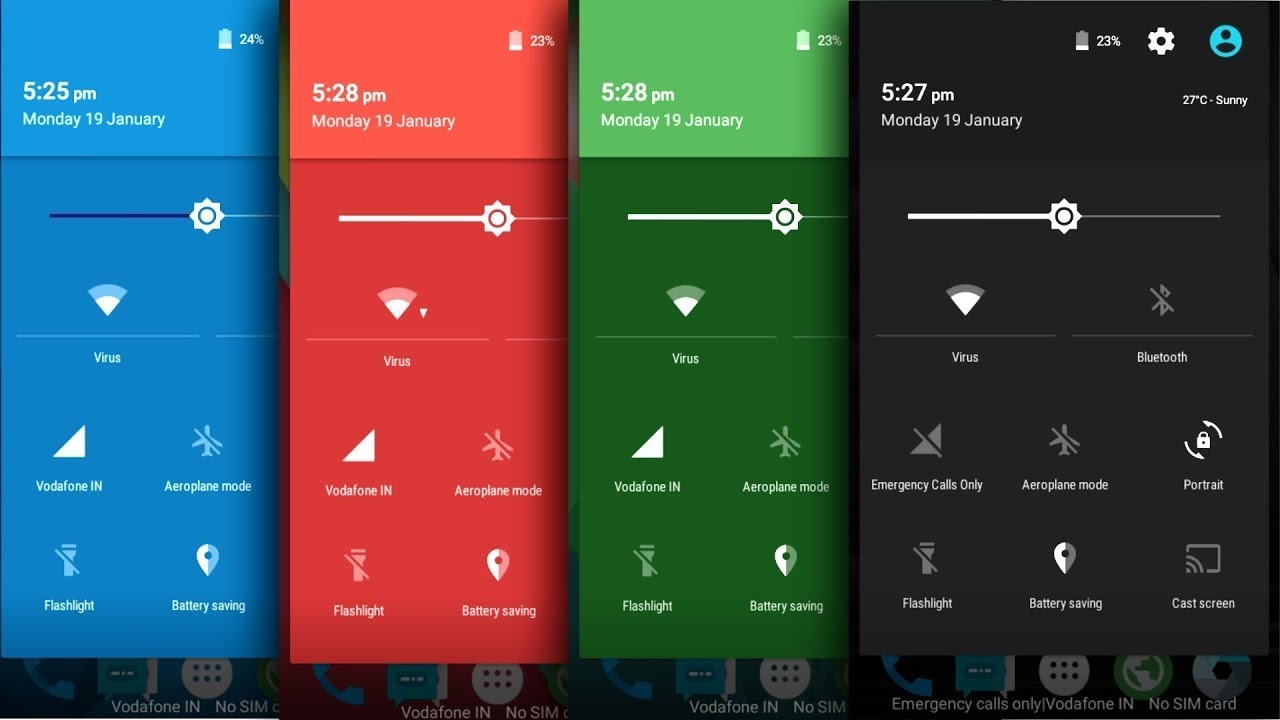

Mesmo se uma instalação for vulnerável a ‘3665, isso não significa que algo malicioso realmente acontecerá. Para que isso aconteça, o software malicioso deve estar embutido nele. Se fosse esse o caso, a referida infecção seria capaz de remover apenas pequenas quantidades de dados cada vez que um aplicativo fosse trocado por outro enquanto ainda estivesse em execução. No entanto, os usuários são incentivados a atualizar para evitar problemas futuros, considerando a gravidade desse problema.

Tag intel Segurança Linux