Em 2017, uma equipe de pesquisa do Google revelou que havia muitas vulnerabilidades do Dnsmasq (pacote de software do Sistema de Nomes de Domínio), que fornece serviços de resolução de nomes DNS para traduzir nomes de domínio para seus endereços IP correspondentes para fins de conectividade. Devido às suas descobertas, houve muito debate online. Um pânico foi criado e todos os tipos de usuários começaram a procurar opções para proteger seus sistemas de vulnerabilidades Dnsmasq.

As palavras exatas do engenheiro do Google foram:

encontraram três execuções de código remoto em potencial, um vazamento de informações e três vulnerabilidades de negação de serviço que afetam a versão mais recente no servidor git do projeto em 5 de setembro de 2017

Em outras palavras, o engenheiro estava falando sobre a violação de informações privadas. Se o exploit foi realmente explorado usando todas as ferramentas, os usuários poderiam ter suas informações vazadas ou acessadas sem autorização.

O que é Dnsmasq?

O Dnsmasq é, na verdade, um encaminhador DNS. É um servidor de cache e DHCP que também possui muitos outros recursos. Estando presente em vários projetos, é uma ferramenta bastante popular. De acordo com o Blog do Google, Dnsmasq fornece funcionalidade para servidores como DNS e DHCP . Além disso, está envolvido na inicialização da rede e nos anúncios do roteador. O Dnsmasq é usado em redes privadas e também em redes abertas da Internet.

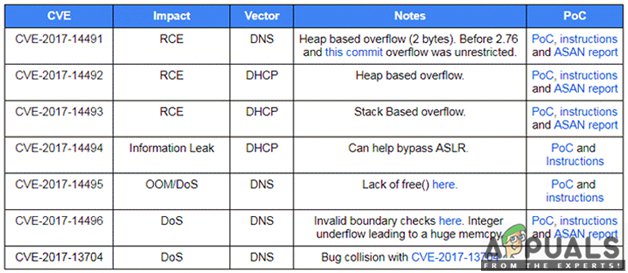

A equipe do Google encontrou sete problemas em suas avaliações de segurança. Depois de encontrá-los, a próxima etapa foi verificar o impacto desses problemas e a prova de conceito para cada problema.

Vulnerabilidade Dnsmasq

Vulnerabilidades de Dnsmasq

Existem diferentes vulnerabilidades no Dnsmasq e algumas delas são explicadas. CVE-2017-14491 é uma vulnerabilidade que se deve a um estouro de pilha . Ele é acionado quando você faz uma solicitação de DNS. Outra vulnerabilidade, CVE-2017-14492 é devido ao Servidor DHCP . Outra vulnerabilidade pela mesma causa é CVE-2017-14493. Ambos são devido a estouros de memória. O primeiro é um estouro de pilha, enquanto o último é um estouro de pilha. A prova de conceito mostra que ambos dependem do IPv6.

Exploits Dnsmasq

CVE-2017-14494 é outra vulnerabilidade relacionada ao vazamento no servidor DHCP. Usando esta vulnerabilidade, os exploradores podem ignorar o ASLR. CVE-2017-14495, CVE-2017-14496 e CVE-2017-13704 são as outras três vulnerabilidades que, na verdade, são bugs no servidor DNS. Eles causam DoS. O primeiro causa isso por não liberar memória, o segundo faz isso causando muita memória, enquanto o terceiro trava ao receber o pacote UDP, que é grande.

A prova de conceitos está presente no site para que você possa verificar se o seu sistema é afetado por alguma dessas vulnerabilidades. Portanto, se houver atenuações, você pode verificá-las e implantá-las. Foi visto por Shodan que existem 1,2 milhão de dispositivos que podem ser afetados por vulnerabilidades Dnsmasq. Portanto, é importante verificar o seu dispositivo.

Como proteger seu computador?

Para proteger seu computador de vulnerabilidades Dnsmasq, você deve corrigi-los para que não haja nenhum problema de segurança mais tarde. Se você quiser instalar manualmente o Dnsmasq, você pode encontrá-lo aqui . A última versão aprovada para Dnsmasq é 2,78 .

Se você estiver usando um dispositivo Android, o atualização de segurança irá corrigir esses problemas. Certifique-se de que as atualizações sejam baixadas em seu dispositivo para evitar Dnsmasq.

Para os usuários que usam roteadores ou dispositivos IoT, você deve entrar em contato com o site do fornecedor para ver se seus produtos são afetados. Se estiverem, você pode ver o patch disponível e aplicá-lo.

Para separar o tráfego de redes indesejadas, use firewall regras. É sempre uma boa opção desligar serviços ou funções que você não está usando no dispositivo.

2 minutos lidos

![[FIX] Não é possível conectar ao Docker Daemon em ‘unix: ///var/run/docker.sock’](https://jf-balio.pt/img/how-tos/23/cannot-connect-docker-daemon-unix.png)

![How to Fix Quicken não conseguiu concluir sua solicitação. [OL-221-A]](https://jf-balio.pt/img/how-tos/99/how-fix-quicken-is-unable-complete-your-request.jpg)

![[FIX] Código de erro do switch Nintendo 9001-0026](https://jf-balio.pt/img/how-tos/79/nintendo-switch-error-code-9001-0026.png)