DELL EMC UK

Uma vulnerabilidade de injeção de XML External Entity (XEE) foi descoberta na versão 6.4 a 6.5 do Dell EMC Data Protection Advisor. Essa vulnerabilidade é encontrada na API REST e pode permitir que um invasor mal-intencionado remoto autenticado comprometa os sistemas afetados lendo arquivos do servidor ou causando uma negação de serviço (falha de DoS por meio de definições de tipo de documento (DTDs) criadas com códigos maliciosos por meio da solicitação XML.

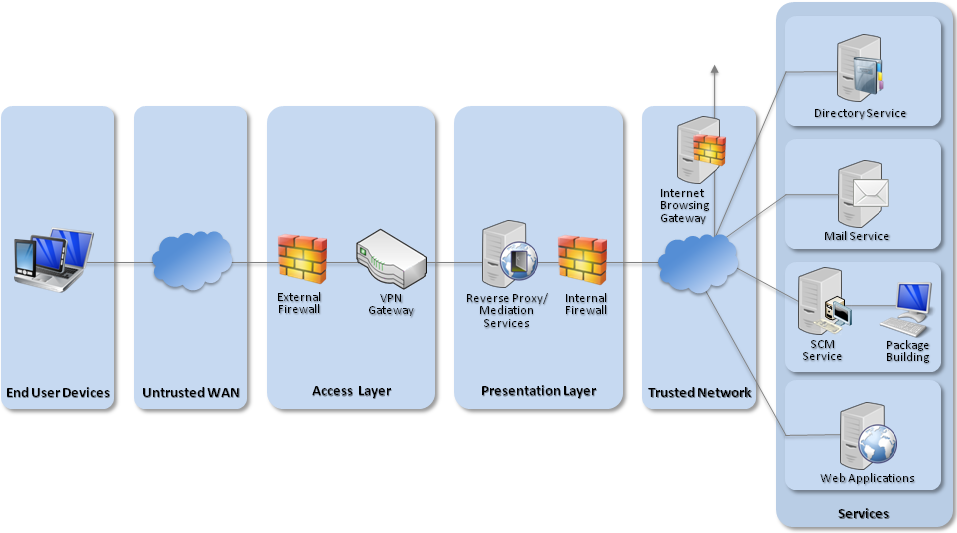

O Dell EMC Data Protection Advisor foi projetado para fornecer uma plataforma única para backup, recuperação e gerenciamento de dados. Ele é projetado para fornecer análises e percepções unificadas para os ambientes de TI em grandes corporações. Ele automatiza o processo antes manual e oferece maior eficiência e benefícios de custo mais baixo. O aplicativo suporta uma ampla gama de tecnologias e softwares como parte de seu banco de dados de backup e atua como a ferramenta ideal para garantir o cumprimento das auditorias de proteção.

Esta vulnerabilidade recebeu o rótulo CVE-2018-11048 , considerado como tendo uma alta gravidade de risco e, portanto, foi atribuído um CVSS 3.0 Pontuação básica de 8,1. A vulnerabilidade afeta as versões 6.2, 6.3, 6.4 do DELL EMC Data Protection Advisor (antes do patch B180) e 6.5 (antes do patch B58). A vulnerabilidade também afeta as versões 2.0 e 2.1 do Integrated Data Protection Appliance.

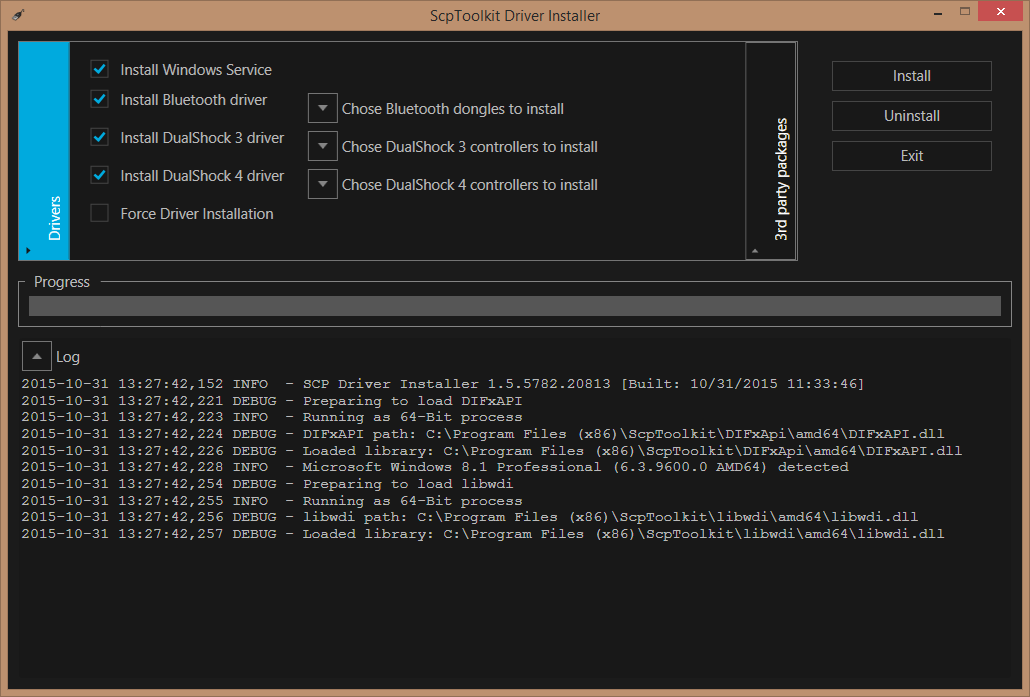

A Dell está ciente dessa vulnerabilidade porque lançou atualizações para seu produto para mitigar as consequências da exploração. Os patches B180 ou posterior contêm as atualizações necessárias para a versão 6.4 do Dell EMC Data Protection Advisor e os patches B58 ou posterior contêm as atualizações necessárias para a versão 6.5 do programa.

Os clientes registrados do Suporte online da Dell EMC podem facilmente baixar o patch necessário na página de suporte da EMC. Como esta vulnerabilidade corre um alto risco de exploração com sua vulnerabilidade de injeção XEE e potencial travamento de DoS, os usuários (especialmente administradores de grandes empresas que usam a plataforma) são solicitados a aplicar o patch imediatamente para evitar o comprometimento do sistema.