Oracle VirtualBox

Uma vulnerabilidade de dia zero no VirtualBox foi divulgada publicamente por um pesquisador de vulnerabilidades independente e desenvolvedor de exploits Sergey Zelenyuk. VirtualBox é um famoso software de virtualização de código aberto desenvolvido pela Oracle. Essa vulnerabilidade recentemente descoberta pode permitir que um programa malicioso escape da máquina virtual e execute o código no sistema operacional da máquina host.

Detalhes técnicos

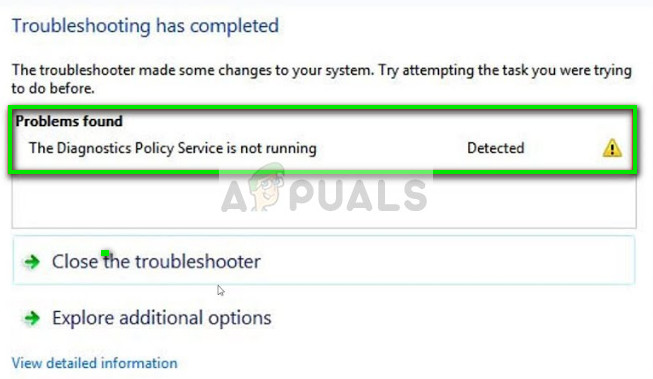

Essa vulnerabilidade tende a ocorrer devido a problemas de corrupção de memória e impacta a placa de rede Intel PRO / 1000 MT Desktop (E1000) quando o NAT (Network Address Translation) é o modo de rede definido.

O problema tende a ser independente do tipo de sistema operacional que está sendo usado pelo host e pelas máquinas virtuais, pois reside em uma base de código compartilhada.

De acordo com a explicação técnica desta vulnerabilidade descrito no GitHub, a vulnerabilidade afeta todas as versões atuais do VirtualBox e está presente na configuração padrão da Máquina Virtual (VM). A vulnerabilidade permite que um programa malicioso ou um invasor com direitos de administrador ou root no sistema operacional convidado execute e escape de código arbitrário na camada de aplicativo do sistema operacional host. É usado para executar código da maioria dos programas do usuário com o mínimo de privilégios. Zelenyuk disse, “O E1000 tem uma vulnerabilidade que permite a um invasor com privilégios de root / administrador em um convidado escapar para um anel de host 3. Então, o invasor pode usar técnicas existentes para escalar privilégios para o anel 0 via / dev / vboxdrv.” Um vídeo de demonstração do ataque ao Vimeo também foi divulgado.

Solução possível

Ainda não há patch de segurança disponível para esta vulnerabilidade. De acordo com Zelenyuk, seu exploit é completamente confiável, o que ele concluiu após testá-lo no Ubuntu versão 16.04 e 18.04 × 86-46 convidados. No entanto, ele também acha que esse exploit também funciona contra a plataforma Windows.

Mesmo que o exploit fornecido por ele seja bastante difícil de executar, a seguinte explicação fornecida por ele pode ajudar aqueles que desejam fazê-lo funcionar:

“O exploit é o módulo do kernel Linux (LKM) para carregar em um sistema operacional convidado. O caso do Windows exigiria um driver diferente do LKM apenas por um wrapper de inicialização e chamadas de API do kernel.

Privilégios elevados são necessários para carregar um driver em ambos os sistemas operacionais. É comum e não é considerado um obstáculo intransponível. Veja o concurso Pwn2Own em que o pesquisador usa cadeias de exploração: um navegador abriu um site malicioso no sistema operacional convidado, um escape da sandbox do navegador é feito para obter acesso full ring 3, uma vulnerabilidade do sistema operacional é explorada para abrir um caminho para o ring 0 onde há algo de que você precisa para atacar um hipervisor do sistema operacional convidado. As vulnerabilidades de hipervisor mais poderosas são, com certeza, aquelas que podem ser exploradas a partir do anel de convidado 3. Lá no VirtualBox também existe um código que pode ser acessado sem privilégios de root de convidado e, em sua maioria, ainda não foi auditado.

O exploit é 100% confiável. Isso significa que funciona sempre ou nunca por causa de binários incompatíveis ou outras razões mais sutis que eu não considerei. Funciona pelo menos no Ubuntu 16.04 e 18.04 x86_64 convidados com configuração padrão. ”

Zelenyuk decidiu ir a público com esta última descoberta de vulnerabilidade porque ele estava em 'desacordo com [o] estado contemporâneo da infosec, especialmente de pesquisa de segurança e recompensa de bugs', que enfrentou no ano passado quando relatou responsavelmente uma falha no VirtualBox para Oráculo. Ele também expressou seu descontentamento com a forma como o processo de liberação de vulnerabilidades é comercializado e como são destacados por pesquisadores de segurança em conferências todos os anos.

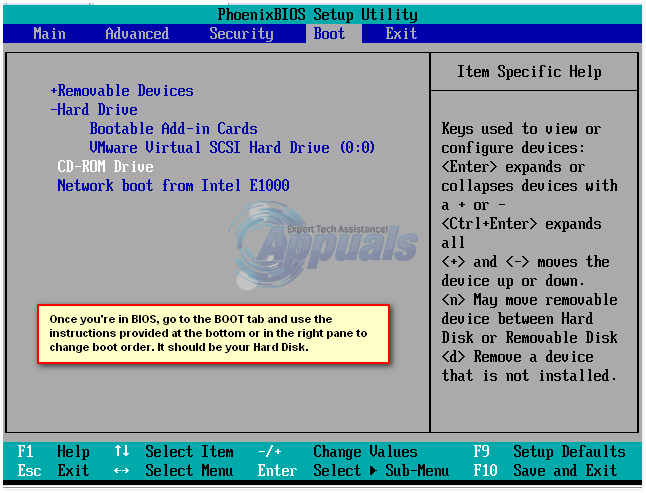

Mesmo que ainda não haja patch de segurança disponível para esta vulnerabilidade, os usuários podem se proteger contra ela mudando sua placa de rede de máquinas virtuais para Rede Paravirtualizada ou PCnet.