Logos criados para denotar as vulnerabilidades de Meltdown e Spectre. Créditos de imagem: The Hacker News

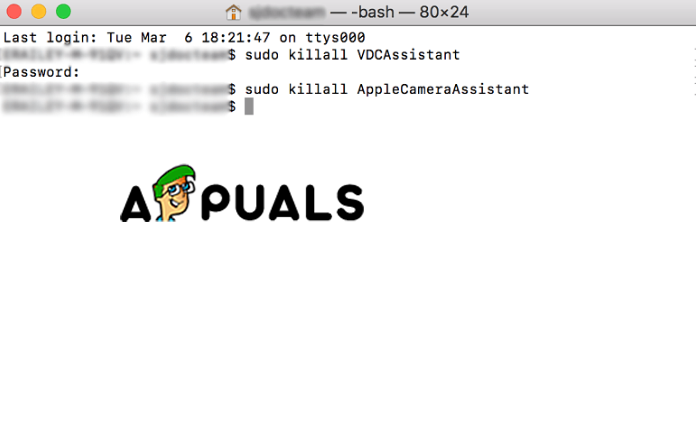

Uma vulnerabilidade de infecção de microprocessador foi descoberta por fabricantes de tecnologia no verão de 2017 e informações sobre a vulnerabilidade chamada “Spectre” foram posteriormente divulgadas ao público no início deste ano. Desde então, a Intel, cujos chips estão certos na bagunça de tudo, colocou uma recompensa de $ 100.000 no relato de vulnerabilidades evoluídas da classe Spectre e Vladimir Kiriansky do MIT e Carl Waldspurger autônomo garantiram o prêmio em dinheiro por antecipar pesquisa detalhada sobre as duas vulnerabilidades de ramificação da versão um mais recente: o Spectre 1.1 e o Spectre 1.2, respectivamente.

Em Kiriansky e Waldspurger's papel publicado em 10 de julho de 2018, descrevendo os detalhes das vulnerabilidades Spectre 1.1 e Spectre 1.2, é explicado que o primeiro 'aproveita os armazenamentos especulativos para criar estouros de buffer especulativos', enquanto o último permite que os armazenamentos especulativos 'sobrescrevam dados somente leitura ”Em um mecanismo semelhante ao usado na vulnerabilidade da classe Spectre 3.0 conhecido como Meltdown. Devido à natureza fundamental das falhas da classe Spectre, eles não são algo que pode ser totalmente frustrado por uma série de atualizações ou patches, eles exigem uma mudança completa no design básico de processamento do computador, mas a boa notícia sobre o assunto é que o os ataques só podem ocorrer em dispositivos que permitem maior liberdade de exploração, onde o código malicioso pode inibir e executar.

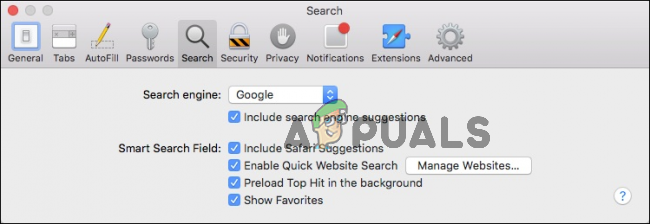

Para evitar a exploração, o Microsoft Windows lançou atualizações de software que atualizam as definições de segurança do sistema operacional e o navegador Chrome lançou atualizações de segurança que impedem o javascript de um site de acessar o de outro, a fim de interromper o desvio do código de uma memória localização para outra como um todo. Simplesmente realizar atualizações nessas duas frentes reduz o risco de exploração em 90%, pois protege o dispositivo na frente doméstica e restringe a injeção de malware da Internet. Sem conteúdo malicioso residente usando tempo de cache para atacar em certos pontos a fim de extrair informações privadas armazenadas no dispositivo, os dispositivos estão supostamente protegidos contra ataques da classe Spectre.

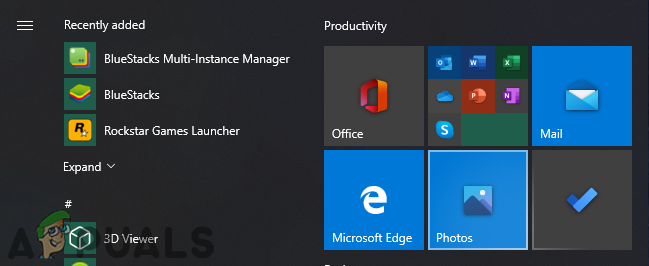

A Intel lançou atualizações de sistema para corrigir os exploits da melhor forma possível no estado atual de seus dispositivos e a Microsoft lançou guias de atenuação amigáveis em seu site para permitir que os usuários evitem os ataques seguindo algumas etapas simples em seus próprios PCs também . O impacto das vulnerabilidades da classe Spectre varia de um ramo do defeito para outro, mas pode estar tão inativo quanto virtualmente nada; por outro lado, pode representar ameaças à segurança ao extrair dados ou até mesmo representar ameaças físicas ao dispositivo, sobrecarregando o processador de modo que ele superaquece como é visto, não ironicamente, em alguns dispositivos HP Spectre que enfrentam a vulnerabilidade Spectre 3.0 Meltdown.

Para entender o vírus da classe Spectre e por que não podemos desaparecer com ele em breve, deve-se compreender a natureza da metodologia empregada nos processadores de computador de hoje, que é bem explicada na Análise de canais laterais de execução especulativa da Intel Papel branco . Em uma corrida pelo maior poder de processamento, muitos processadores, como a própria Intel, empregaram a execução especulativa que antecipa um comando de antemão para permitir uma execução perfeita, que não precisa esperar que os comandos anteriores sejam executados antes que o próximo possa ser executado. Para melhorar as previsões, o mecanismo usa métodos de cache de canal lateral que observam o sistema. Nesse caso, um canal lateral de temporização de cache pode ser usado para avaliar se uma determinada informação existe em um determinado nível de cache. Isso é medido com base no tempo necessário para recuperar os valores, pois quanto mais longo o período de acesso à memória leva, pode-se inferir que quanto mais longe esse dado está. O abuso desse mecanismo de observação silenciosa em processadores de computador levou ao potencial vazamento de canal lateral de informações privadas, estimando seu valor da mesma forma que é feito para prever as execuções de comandos conforme pretendido.

As vulnerabilidades da classe Spectre funcionam de uma maneira que explora esse mecanismo. A primeira variante é aquela em que um pedaço de malware envia um código de pseudo-comando que solicita que as operações especulativas ocorram para acessar o local na memória necessária para prosseguir. Os locais normalmente não disponíveis na memória são disponibilizados para malware por meio desse desvio. Uma vez que o invasor é capaz de colocar o malware em um local onde ele ou ela está interessado em extrair informações, o malware pode agir para enviar o trabalhador especulativo ainda mais para fora dos limites para recuperar operações enquanto vaza a memória de interesse no nível do cache. A segunda variante das vulnerabilidades da classe Spectre emprega uma abordagem semelhante, exceto a partir de uma linha lateral ramificada que infere valores de dados da mesma maneira em cooperação com uma operação especulativa principal.

Como você pode entender agora, não há praticamente nada que você possa fazer para resolver esse problema, já que agentes mal-intencionados conseguiram encontrar maneiras de cravar seus dentes nas brechas da estrutura que fundam a base dos processadores de computador Intel (e outros incluindo IRM) . A única ação que pode ser executada neste ponto é uma ação de mitigação preventiva que impede que esses agentes mal-intencionados residam no sistema e tirem proveito dessa vulnerabilidade fundamental do dispositivo.

Intel: o processador mais impactado

![[FIX] Falha ao iniciar ‘NET.TCP Port Sharing Service’](https://jf-balio.pt/img/how-tos/61/net-tcp-port-sharing-service-failed-start.jpg)