IBM, Oak Ridge National Laboratory

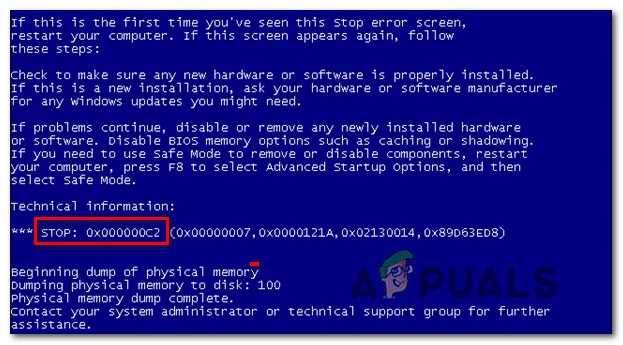

Várias falhas de segurança no IBM Data Risk Manager (IDRM), uma das ferramentas de segurança corporativa da IBM, foram reveladas por um pesquisador de segurança terceirizado. A propósito, as vulnerabilidades de segurança Zero-Day ainda não foram oficialmente reconhecidas, muito menos corrigidas com sucesso pela IBM.

Um pesquisador que descobriu pelo menos quatro vulnerabilidades de segurança, com recursos potenciais de Execução Remota de Código (RCE), está supostamente disponível em liberdade. O pesquisador afirma que tentou abordar a IBM e compartilhar os detalhes das falhas de segurança dentro do dispositivo virtual de segurança Data Risk Manager da IBM, mas a IBM se recusou a reconhecê-los e, consequentemente, aparentemente os deixou sem correção.

A IBM se recusa a aceitar o relatório de vulnerabilidade de segurança de dia zero?

O IBM Data Risk Manager é um produto corporativo que fornece descoberta e classificação de dados. A plataforma inclui análises detalhadas sobre o risco do negócio com base nos ativos de informação dentro da organização. Desnecessário acrescentar que a plataforma tem acesso a informações críticas e sensíveis sobre os negócios que a utilizam. Se comprometida, toda a plataforma pode ser transformada em um escravo que pode oferecer aos hackers acesso fácil a ainda mais software e bancos de dados.

Pesquisador de segurança divulga quatro dias zero #vulnerabilities que impactam o IBM Data Risk Manager (IDRM), um dos #enterprisesecurity Ferramentas. #cíber segurança https://t.co/jvdcufgQqi https://t.co/2cKjfrCOoz

- David De Sousa (@DavidDeSDrumond) 21 de abril de 2020

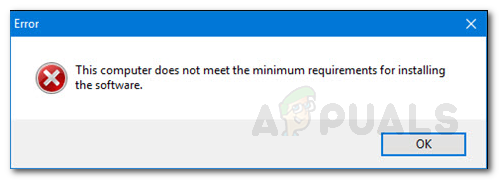

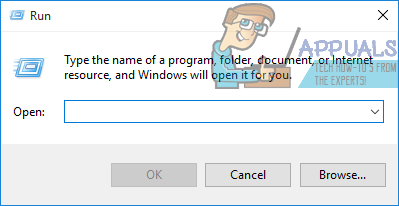

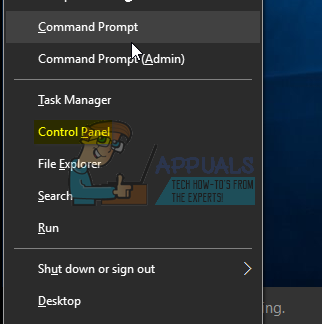

Pedro Ribeiro da Agile Information Security no Reino Unido investigou a versão 2.0.3 do IBM Data Risk Manager e supostamente descobriu um total de quatro vulnerabilidades. Depois de confirmar as falhas, Ribeiro tentou divulgar para a IBM por meio do CERT / CC da Carnegie Mellon University. A propósito, a IBM opera a plataforma HackerOne, que é essencialmente um canal oficial para relatar tais falhas de segurança. No entanto, Ribeiro não é um usuário HackerOne e aparentemente não queria entrar, então ele tentou passar pelo CERT / CC. Estranhamente, a IBM se recusou a reconhecer as falhas com a seguinte mensagem:

' Avaliamos este relatório e encerramos como estando fora do escopo de nosso programa de divulgação de vulnerabilidade, uma vez que este produto é apenas para suporte “aprimorado” pago por nossos clientes . Isso é descrito em nossa política https://hackerone.com/ibm . Para ser elegível para participar deste programa, você não deve estar sob contrato para realizar testes de segurança para a IBM Corporation, ou uma subsidiária da IBM, ou cliente IBM dentro de 6 meses antes de enviar um relatório. '

Depois que o relatório de vulnerabilidade gratuito foi supostamente rejeitado, o pesquisador publicou detalhes no GitHub sobre as quatro questões . O pesquisador garante que o motivo da publicação do relatório foi fazer com que as empresas que usam o IBM IDRM ciente das falhas de segurança e permitir que eles implementem medidas de mitigação para prevenir quaisquer ataques.

Quais são as vulnerabilidades de segurança de dia zero no IBM IDRM?

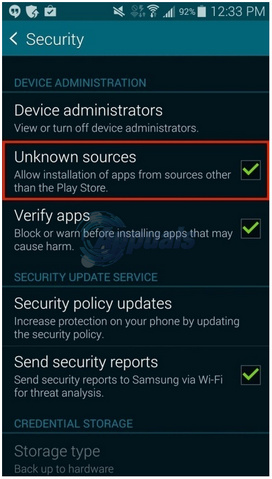

Das quatro, três das falhas de segurança podem ser usadas juntas para obter privilégios de root no produto. As falhas incluem um desvio de autenticação, uma falha de injeção de comando e uma senha padrão insegura.

O desvio de autenticação permite que um invasor abuse de um problema com uma API para fazer com que o dispositivo Data Risk Manager aceite uma ID de sessão arbitrária e um nome de usuário e, em seguida, envie um comando separado para gerar uma nova senha para esse nome de usuário. A exploração bem-sucedida do ataque basicamente fornece acesso ao console de administração da web. Isso significa que a autenticação da plataforma ou os sistemas de acesso autorizado são completamente ignorados e o invasor tem acesso administrativo total ao IDRM.

https://twitter.com/sudoWright/status/1252641787216375818

Com o acesso de administrador, um invasor pode usar a vulnerabilidade de injeção de comando para enviar um arquivo arbitrário. Quando a terceira falha é combinada com as duas primeiras vulnerabilidades, permite que um invasor remoto não autenticado obtenha a Execução Remota de Código (RCE) como root no dispositivo virtual IDRM, levando ao comprometimento total do sistema. Resumindo as quatro vulnerabilidades de segurança de dia zero no IBM IDRM:

- Um desvio do mecanismo de autenticação IDRM

- Um ponto de injeção de comando em uma das APIs IDRM que permite que os ataques executem seus próprios comandos no aplicativo

- Uma combinação de nome de usuário e senha codificada de a3user / idrm

- Uma vulnerabilidade na API IDRM que pode permitir que hackers remotos baixem arquivos do dispositivo IDRM

Se isso não for prejudicial o suficiente, o pesquisador prometeu revelar detalhes sobre dois módulos Metasploit que contornam a autenticação e exploram o execução remota de código e download de arquivo arbitrário falhas.

É importante notar que, apesar da presença de vulnerabilidades de segurança dentro do IBM IDRM, as chances de explorando com sucesso os mesmos são bastante escassos . Isso ocorre principalmente porque as empresas que implementam o IBM IDRM em seus sistemas geralmente impedem o acesso pela Internet. No entanto, se o dispositivo IDRM for exposto online, os ataques podem ser executados remotamente. Além disso, um invasor que tem acesso a uma estação de trabalho na rede interna de uma empresa pode potencialmente assumir o controle do dispositivo IDRM. Uma vez comprometido com sucesso, o invasor pode facilmente extrair credenciais para outros sistemas. Isso potencialmente daria ao invasor a capacidade de se mover lateralmente para outros sistemas na rede da empresa.

Tag IBM