Se você está enfrentando um comportamento imprevisível em uma máquina Linux, é mais do que provável que esteja sofrendo de um problema de configuração ou hardware. Acontecimentos estranhos geralmente estão relacionados a essas duas condições. Alguns adaptadores gráficos não funcionam sem a instalação de software proprietário e parecem estranhos de outra forma. Você também pode ter perdido dados como resultado de uma incompatibilidade do sistema de arquivos ou algo incomum como isso. No entanto, pode ser tentador culpar um vírus por esses problemas.

Vírus é um termo que muitas pessoas usam incorretamente para se referir a todos os tipos de malware. As verdadeiras infecções virais são excepcionalmente raras no Linux. Lembre-se de que GNU / Linux não é a plataforma mais popular para máquinas de consumo. Como resultado, relativamente poucas ameaças visam usuários domésticos do Linux. Os servidores são muito mais atraentes, embora existam algumas ameaças para as distribuições do Google Android usadas em smartphones e tablets. Sempre certifique-se de descartar outras possibilidades antes de entrar em pânico. As vulnerabilidades do Linux costumam ser mais esotéricas do que as infecções por vírus. Muitas vezes são mais como exploits. Mantenha essas dicas em mente e você não terá que lidar com problemas sérios. Lembre-se de que os comandos discutidos aqui são extremamente perigosos e não devem ser usados. Estamos apenas dizendo a você o que você deve procurar. Embora tenhamos feito algumas capturas de tela no processo, na verdade usamos uma máquina virtual para essa finalidade e não causamos danos a uma estrutura de arquivo real.

Método 1: Prevenção de bombas Zip

As bombas zip são particularmente problemáticas porque causam problemas para todos os problemas igualmente. Eles não exploram o sistema operacional, mas sim a forma como funcionam os arquivadores. Uma explosão de bomba zip feita para danificar computadores MS-DOS na década de 1980 ainda poderia causar exatamente o mesmo problema para um smartphone Android daqui a 10 anos.

Pegue o famoso diretório compactado 42.zip, por exemplo. Embora seja classicamente denominado de 42.zip, uma vez que ocupa 42 kilobytes de espaço, um brincalhão poderia chamá-lo do que quiser. O arquivo contém cinco camadas diferentes de arquivos aninhados organizados em conjuntos de 16. Cada um deles contém uma camada inferior que contém aproximadamente 3,99 gigabytes binários de caracteres nulos. Esses são os mesmos dados inúteis que vêm do arquivo de dispositivo / dev / null no Linux, bem como do dispositivo NUL no MS-DOS e no Microsoft Windows. Como todos os caracteres são nulos, eles podem ser compactados ao extremo e, assim, formar um arquivo muito pequeno no processo.

Todos esses dados nulos juntos ocupam aproximadamente 3,99 petabytes binários de espaço quando descompactados. Isso é suficiente para arquivar até mesmo uma estrutura de arquivo RAID. Nunca descompacte arquivos que você não tem certeza sobre para evitar esse problema.

Se isso acontecer com você, no entanto, reinicie seu sistema a partir de um live CD Linux, cartão microSDHC ou pen drive e exclua os arquivos nulos em excesso e reinicie novamente a partir do sistema de arquivos principal. Os dados em si geralmente não são prejudiciais. Esta exploração apenas tira proveito do fato de que a maioria das estruturas de arquivos e configurações de RAM não podem conter tantos dados de uma vez.

Método 2: exploits de truque de comando

Nunca execute um comando Bash ou tcsh se você não tiver certeza do que ele faz. Algumas pessoas tentam enganar novos usuários do Linux para que executem algo que pode prejudicar seus sistemas. Até mesmo usuários experientes podem ser enganados por brincalhões muito astutos que criam tipos específicos de comandos perigosos. O mais comum deles envolve bombas de garfo. Este tipo de exploit define uma função, que então chama a si mesma. Cada processo filho recém-gerado chama a si mesmo até que todo o sistema trave e precise ser reiniciado.

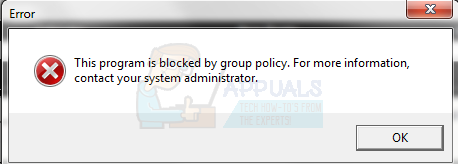

Se alguém pede que você execute algo absurdo como: ():;:, então eles estão insultando você e tentando fazer com que você trave sua máquina. Cada vez mais distribuições Linux têm proteção contra isso. Alguns dizem que você está definindo um processo de maneira inválida.

Há pelo menos uma versão de teste do FreeBSD que insulta ativamente qualquer usuário que tente fazer isso, mas não permite que ele realmente prejudique seu sistema. Porém, nunca tente apenas por experimentar.

Método 3: Examinando scripts incomuns

Sempre que você receber um Python, Perl, Bash, Dash, tcsh ou qualquer outro tipo de script, examine-o antes de tentar. Comandos prejudiciais podem estar escondidos dentro dele. Dê uma olhada em qualquer coisa que se pareça com um monte de código hexadecimal. Por exemplo:

“ Xff xff xff xff x68 xdf xd0 xdf xd9 x68 x8d x99 ″

“ Xdf x81 x68 x8d x92 xdf xd2 x54 x5e xf7 x16 xf7 ″

Essas duas linhas são tiradas de um script que codificou o comando rm -rf / excepcionalmente destrutivo em código hexadecimal. Se você não soubesse o que estava fazendo, poderia facilmente ter zapeado toda a sua instalação e, potencialmente, um sistema de inicialização UEFI junto com ela.

No entanto, procure comandos que pareçam superficialmente inócuos e potencialmente prejudiciais. Você deve estar familiarizado com a forma como pode usar o símbolo> para redirecionar a saída de um comando para outro. Se você vir algo assim sendo redirecionado para algo chamado / dev / sda ou / dev / sdb, então é uma tentativa de substituir os dados em um volume por lixo. Você não quer fazer isso.

Outro que você verá com frequência é um comando mais ou menos assim:

mv / bin / * / dev / null

o / dev / null arquivo de dispositivo nada mais é do que um balde de bits. É um ponto sem retorno para dados. Este comando move o conteúdo do / sou diretório para / dev / null , que remove tudo dentro dele. Uma vez que isso requer acesso root para fazer, alguns brincalhões astutos escreverão algo como mv ~ / * / dev / null , já que faz o mesmo com o diretório de um usuário, mas sem a necessidade de nenhum acesso especial. Certas distribuições agora retornarão mensagens de erro se você tentar fazer isso:

Preste muita atenção a qualquer coisa que use o dd ou mkfs.ext3 ou mkfs.vfat comandos. Eles formatarão uma unidade e parecerão relativamente normais.

Mais uma vez, lembre-se de que você nunca deve executar nenhum desses comandos em um sistema de arquivos ativo. Estamos apenas dizendo a você o que você deve observar e não queremos que ninguém brinde seus dados. Seja cauteloso e certifique-se de saber o que está fazendo antes de usar um arquivo externo.

4 minutos lidos