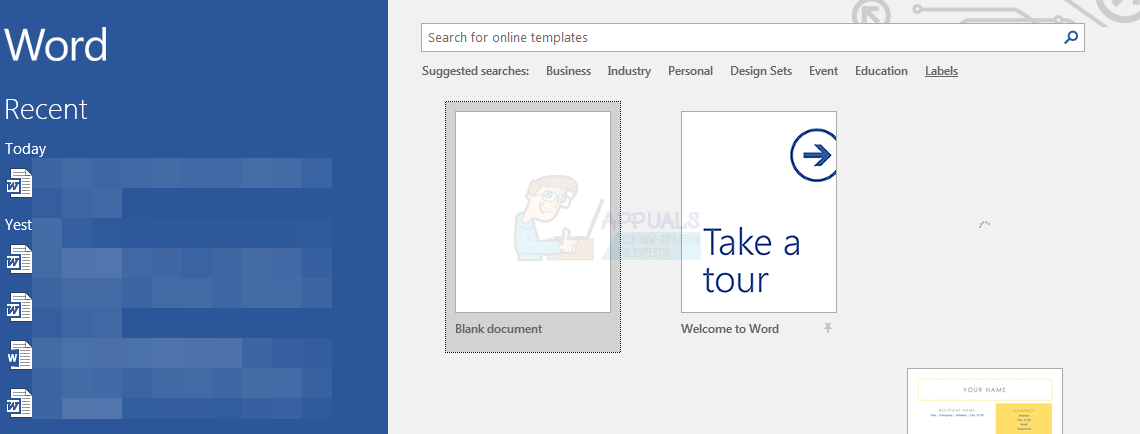

GitHub

Aproximadamente uma semana atrás, o repositório Gentoo Linux GitHub foi invadido por um cracker que foi então capaz de assumir o controle de uma conta e inserir código malicioso nas distros. Este código foi projetado para excluir dados do usuário. Os desenvolvedores do Gentoo foram capazes de retomar o controle rapidamente, mas foi preocupante porque poderia ter causado muitos danos às instalações do usuário final. Além disso, é muito raro que um repositório de código espelho de um sistema operacional inteiro seja assumido.

Felizmente, os atacantes não foram capazes de causar muita dor aos usuários, uma vez que eles apenas assumiram um espelho para arquivos que normalmente são armazenados nos próprios servidores do Gentoo. Os usuários baixam o código dos servidores oficiais, então as coisas não ficaram realmente complicadas para a grande maioria dos usuários do Gentoo.

A distro agora revelou que o motivo pelo qual a conta ficou sob o controle de um usuário não autorizado foi porque a senha de um administrador organizacional era ruim e fácil de adivinhar. Não foram usados vetores de ataque sofisticados e não foi o resultado de um trabalho interno. Em vez disso, foi simplesmente fácil adivinhar a senha do usuário.

Uma entrada no wiki do Gentoo Linux que foi relatada por vários sites de notícias de tecnologia sugere que a pessoa tinha um esquema de senha que tornava fácil adivinhar as credenciais de login para outros sites que esse usuário em particular tinha contas.

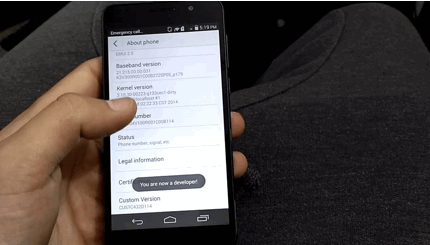

Embora alguns comentaristas tenham mencionado que um sistema de autorização de dois fatores pode ter ajudado a evitar que esse tipo de ataque ocorresse, definir uma senha básica costuma ser um convite para o ataque. O Gentoo está sendo muito próximo com detalhes e eles colocaram uma série de novas medidas de segurança que devem reduzir o risco de isso acontecer no futuro.

Os usuários finais, no entanto, não tinham realmente uma maneira de verificar se sua árvore tinha cópias limpas do software. O Gentoo também está admitindo que no futuro eles precisam definir uma orientação mais clara e explicar como podem impedir que sistemas comprometidos executem códigos adicionados em commits maliciosos.

As coisas poderiam ter sido muito piores para os usuários finais, mas os desenvolvedores e gerentes de projeto do Gentoo afirmaram que entendem perfeitamente que um ataque mais silencioso poderia levar a uma janela de oportunidade mais longa para crackers.

Tag Gentoo Segurança Linux