Oráculo

A Oracle reconheceu a vulnerabilidade de segurança ativamente explorada em seus servidores WebLogic populares e amplamente implantados. Embora a empresa tenha lançado um patch, os usuários devem atualizar seus sistemas o mais rápido possível porque o bug de dia zero do WebLogic está atualmente sob exploração ativa. A falha de segurança foi marcada com o nível de “gravidade crítica”. A pontuação do Common Vulnerability Scoring System ou a pontuação básica do CVSS é um alarmante 9,8.

Oráculo endereçado recentemente uma vulnerabilidade crítica que afeta seus servidores WebLogic. A vulnerabilidade crítica de dia zero do WebLogic ameaça a segurança online dos usuários. O bug pode permitir que um invasor remoto obtenha controle administrativo completo da vítima ou dos dispositivos alvo. Se isso não for preocupante o suficiente, uma vez dentro, o atacante remoto pode facilmente executar um código arbitrário. A implantação ou ativação do código pode ser feita remotamente. Embora a Oracle tenha lançado rapidamente um patch para o sistema, cabe aos administradores do servidor implantar ou instalar a atualização, pois esse bug de dia zero do WebLogic é considerado como sob exploração ativa.

O consultor de Alerta de Segurança da Oracle, oficialmente marcado como CVE-2019-2729, menciona que a ameaça é “vulnerabilidade de desserialização via XMLDecoder no Oracle WebLogic Server Web Services. Esta vulnerabilidade de execução remota de código pode ser explorada remotamente sem autenticação, ou seja, pode ser explorada em uma rede sem a necessidade de um nome de usuário e senha. ”

A vulnerabilidade de segurança CVE-2019-2729 ganhou um nível de gravidade crítico. A pontuação básica do CVSS de 9,8 é geralmente reservada para as ameaças de segurança mais graves e críticas. Em outras palavras, os administradores do servidor WebLogic devem priorizar a implantação do patch emitido pela Oracle.

Oracle WebLogic Remote Code Execution (CVE-2019-2729): https://t.co/xbfME9whWl #segurança pic.twitter.com/oyOyFybNfV

- F5 DevCentral (@devcentral) 25 de junho de 2019

Um estudo conduzido recentemente pela equipe Chinese KnownSec 404 afirma que a vulnerabilidade de segurança está sendo ativamente perseguida ou usada. A equipe acredita que o novo exploit é essencialmente um desvio para o patch de um bug previamente conhecido oficialmente marcado como CVE-2019–2725. Em outras palavras, a equipe acredita que a Oracle pode ter inadvertidamente deixado uma brecha no último patch que visava resolver uma falha de segurança descoberta anteriormente. No entanto, a Oracle esclareceu oficialmente que a vulnerabilidade de segurança que acabamos de abordar não tem nenhuma relação com a anterior. Em um postagem do blog destinada a oferecer esclarecimentos sobre o mesmo, John Heimann, vice-presidente de gerenciamento do programa de segurança, observou: “Por favor, observe que, embora o problema abordado por este alerta seja a vulnerabilidade de desserialização, como aquela abordada no Alerta de segurança CVE-2019-2725, é uma vulnerabilidade distinta”.

A vulnerabilidade pode ser facilmente explorada por um invasor com acesso à rede. O invasor requer apenas acesso via HTTP, um dos caminhos de rede mais comuns. Os invasores não precisam de credenciais de autenticação para explorar a vulnerabilidade em uma rede. A exploração da vulnerabilidade pode resultar potencialmente na aquisição dos servidores Oracle WebLogic de destino.

Weblogic XMLDecoder RCE

começar em CVE-2017-3506, terminar em CVE-2019-2729. Enlouquecemos a Oracle, finalmente eles utilizam WHITELIST para consertar. pic.twitter.com/CWXN6zVAsQ- pyn3rd (@ pyn3rd) 20 de junho de 2019

Quais servidores Oracle WebLogic permanecem vulneráveis ao CVE-2019-2729?

Independentemente da correlação ou conexão com o bug de segurança anterior, vários pesquisadores de segurança relataram ativamente a nova vulnerabilidade de dia zero do WebLogic para o Oracle. De acordo com os pesquisadores, o bug supostamente afeta as versões 10.3.6.0.0, 12.1.3.0.0, 12.2.1.3.0 do Oracle WebLogic Server.

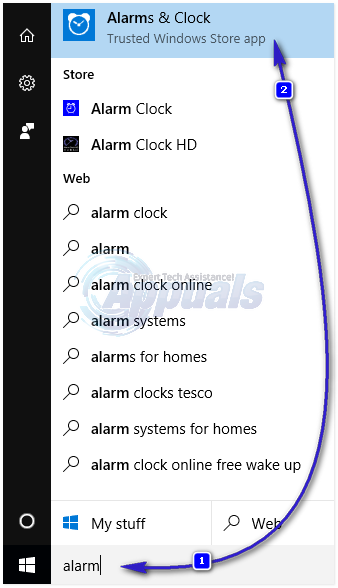

Curiosamente, mesmo antes de a Oracle lançar o patch de segurança, havia algumas soluções alternativas para os administradores de sistema. Aqueles que desejavam proteger seus sistemas rapidamente receberam duas soluções separadas que ainda poderiam funcionar:

Cenário-1: Localize e exclua wls9_async_response.war, wls-wsat.war e reinicie o serviço Weblogic. Cenário-2: controla o acesso à URL para os caminhos / _async / * e / wls-wsat / * por controle de política de acesso.

Os pesquisadores de segurança foram capazes de descobrir cerca de 42.000 servidores WebLogic acessíveis pela Internet. Desnecessário mencionar que a maioria dos invasores que procuram explorar a vulnerabilidade tem como alvo redes corporativas. A principal intenção por trás do ataque parece ser o lançamento de malware de mineração de criptografia. Os servidores têm o poder de computação mais poderoso e esse malware usa discretamente o mesmo para minerar criptomoedas. Alguns relatórios indicam que os invasores estão implantando malware Monero-mining. Os invasores eram até conhecidos por terem usado arquivos de certificado para ocultar o código malicioso da variante do malware. Esta é uma técnica bastante comum para evitar a detecção por software anti-malware.