Estamos em um momento em que os ataques cibernéticos se tornaram um negócio diário. Proteger sua rede nunca foi tão difícil como agora. Isso ocorre devido ao rápido aumento da tecnologia e como tudo hoje em dia está conectado à internet. Para uma organização, todos os dados estão armazenados em um banco de dados. Isso inclui todos os dados de seus usuários junto com informações organizacionais. Como você nunca sabe quando será alvo de um ciberataque, você deve manter o controle sobre sua infraestrutura de segurança. Uma das maneiras de fazer isso é garantir que os usuários em sua rede tenham acesso apenas ao que deveriam.

Access Rights Manager

Dessa forma, você pode evitar vazamentos de segurança e manter seus dados protegidos por dentro. Junto com isso, ferramentas automatizadas modernas também podem mostrar em tempo real quais dados estão sendo acessados pelos vários usuários em sua rede. Quando você tiver essas informações, poderá evitar qualquer vazamento antes que eles ocorram. A maneira de fazer isso seria restringir as permissões dos usuários para que eles não possam acessar tudo na rede. Fazer tudo isso manualmente é um pesadelo. Por quê? Como há tantos usuários em uma rede, gerenciar as permissões para cada usuário manualmente pode ser quase impossível. Assim, o que você precisa é de uma ferramenta automatizada que possa ajudá-lo a gerenciar o acesso do usuário, bem como avisá-lo quando houver um usuário acessando informações que ele não deveria. Então, o Access Rights Manager da Solarwinds é uma combinação perfeita para isso. Ele não apenas ajuda a configurar as permissões do usuário, mas também pode monitorar a rede para que nenhum usuário comum acesse informações críticas. Portanto, comecemos com este artigo.

Instalando o Access Rights Manager

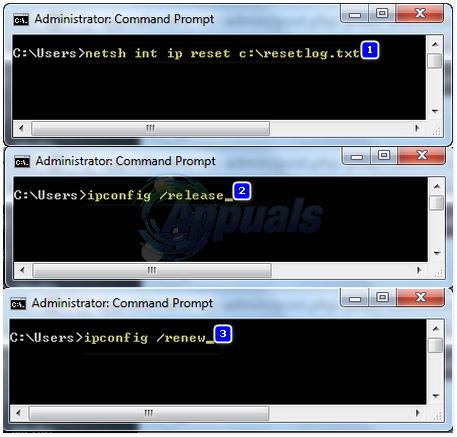

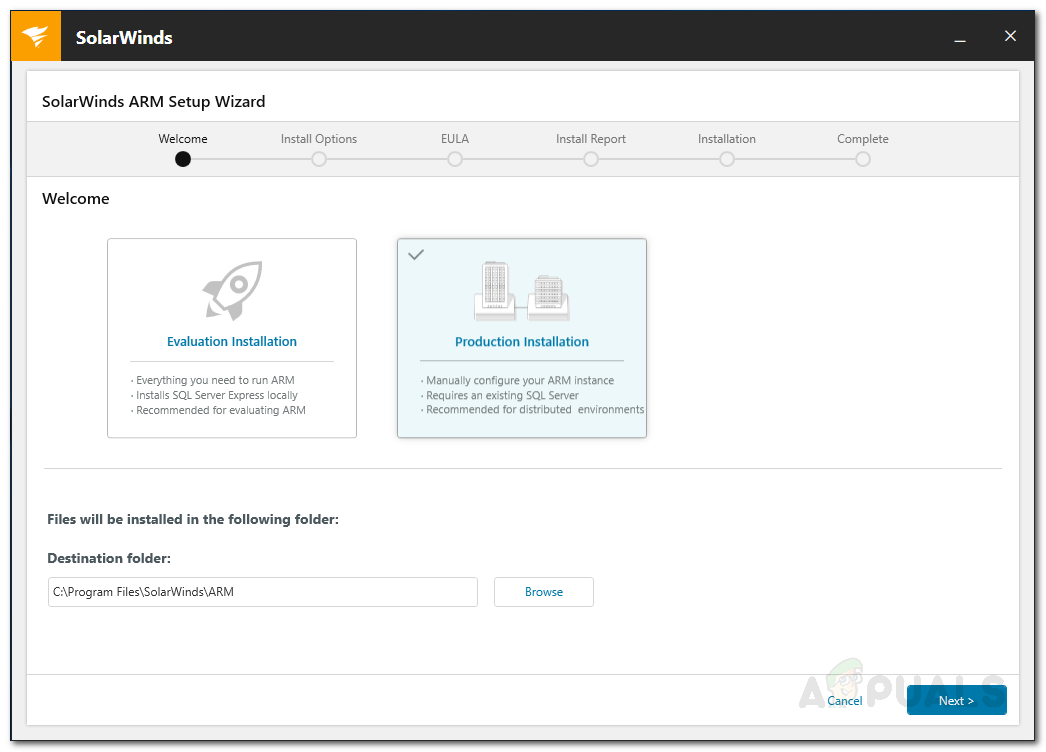

Primeiro de tudo, você terá que implantar a ferramenta Access Rights Manager em seu sistema. Para este propósito, vá para este ligação e baixe a ferramenta clicando no botão respectivo. Depois de fazer o download da ferramenta, siga as instruções abaixo para realizar uma instalação bem-sucedida:

- Extraia o .fecho eclair arquivo para qualquer local desejado. Depois disso, navegue até esse diretório.

- Uma vez lá, execute o arquivo de instalação e espere o assistente de instalação abrir.

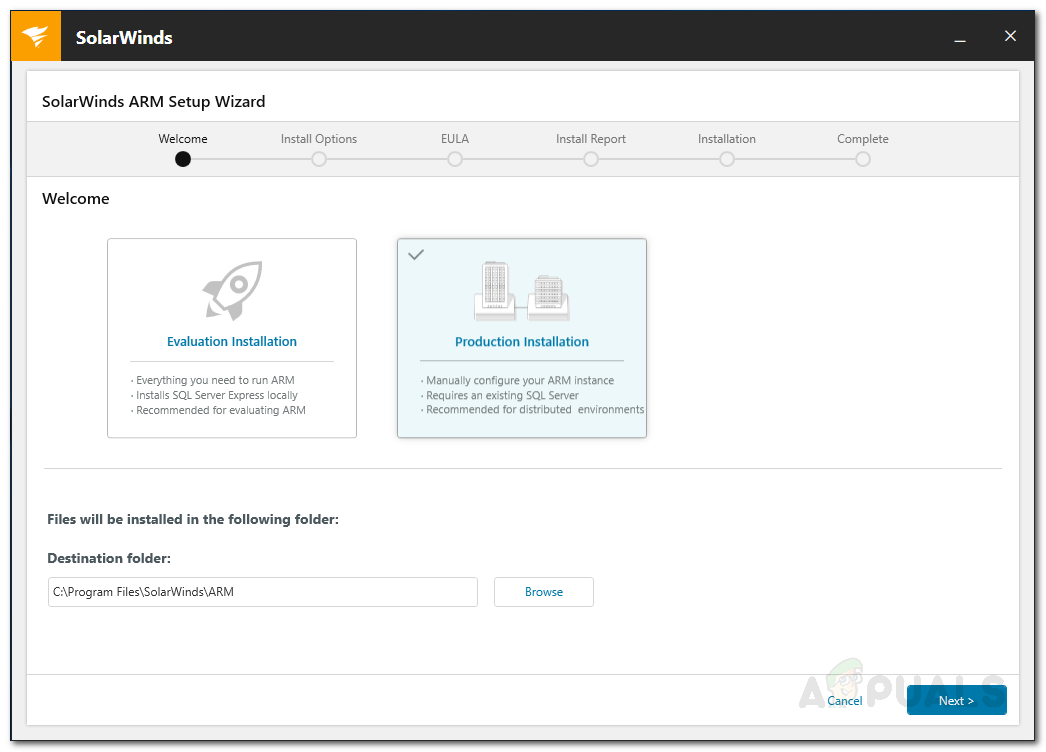

- Selecione o tipo de instalação de acordo com suas necessidades. Selecionando o Instalação de avaliação A opção instalará um SQL Server Express Edition em seu sistema para que você possa avaliar o produto. Se você deseja usar um SQL Server já existente, selecione Instalação de produção . Clique Próximo .

Instalação ARM

- Escolher Instalação completa e clique Próximo .

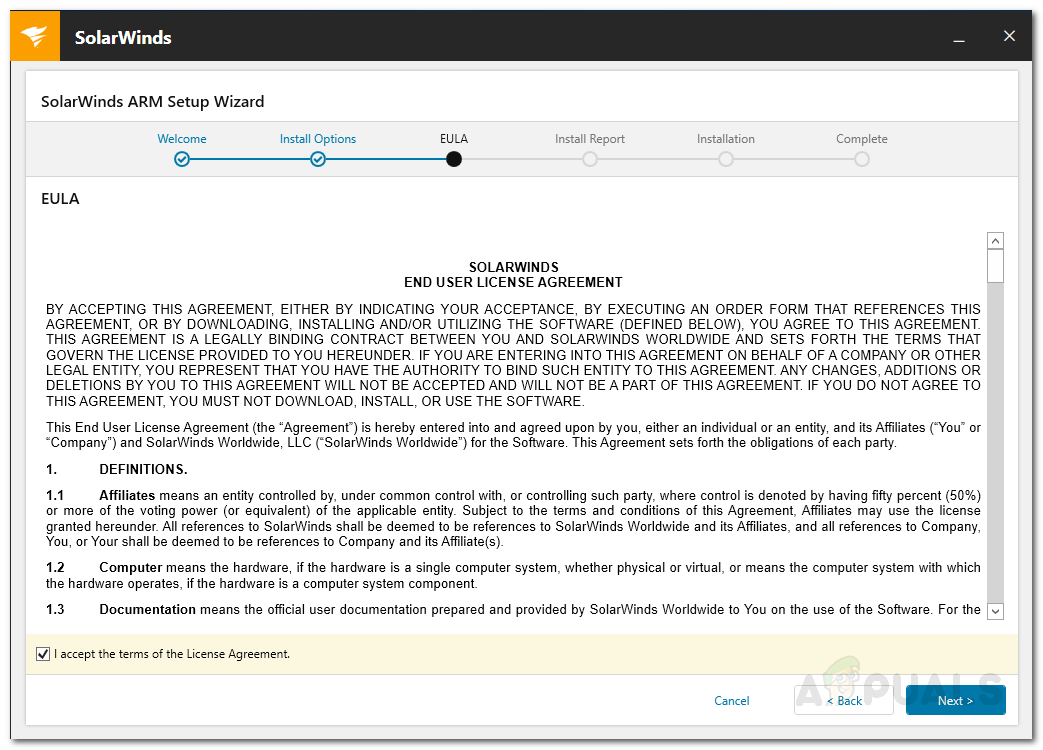

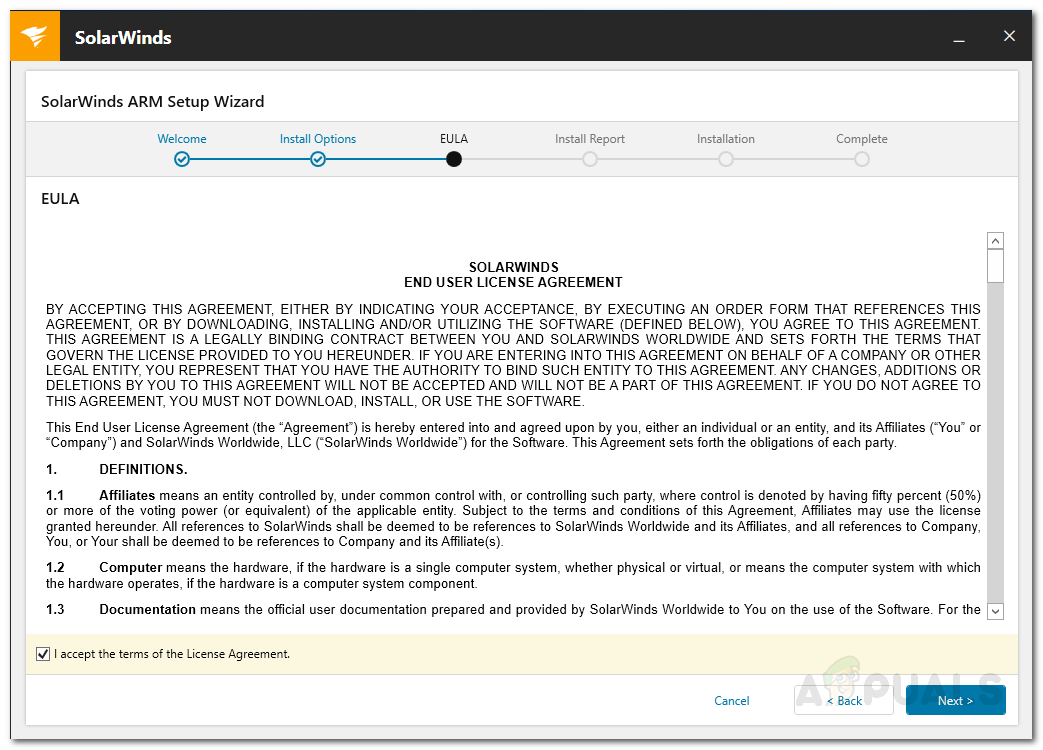

- Concorde com os termos da licença e clique em Próximo .

Acordo de Licença

- O processo de instalação deve começar. Se algum componente necessário estiver faltando em seu sistema, o instalador irá automaticamente escanear e instalá-lo para você no Instalar Relatório página.

- Assim que tudo tiver sido instalado com sucesso, clique em Iniciar varredura Assistente para iniciar o Assistente de configuração.

Configurando o Access Rights Manager

Assim que a ferramenta for instalada com sucesso em seu sistema, você terá que realizar algumas configurações básicas antes de usar o Access Rights Manager. O assistente de configuração é usado para coletar informações para a primeira varredura do Active Directory e a configuração básica. Assim que o assistente de instalação for concluído, o Assistente de configuração será carregado automaticamente. Veja como configurar o Access Rights Manager:

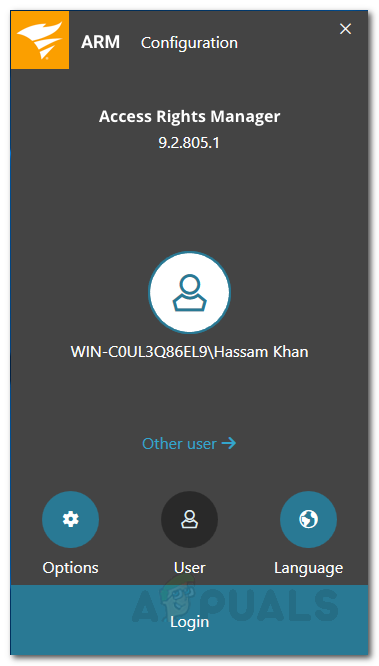

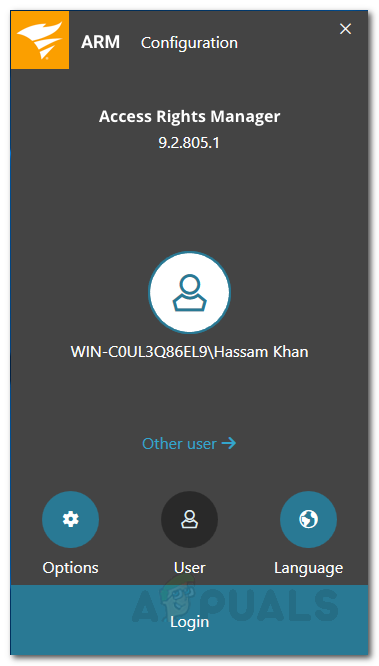

- Uma vez o Configuração Mago iniciar, você terá que fazer login. Você pode fazer login como o usuário que instalou o Access Rights Manager ferramenta. Posteriormente, você poderá criar mais usuários.

Login de configuração

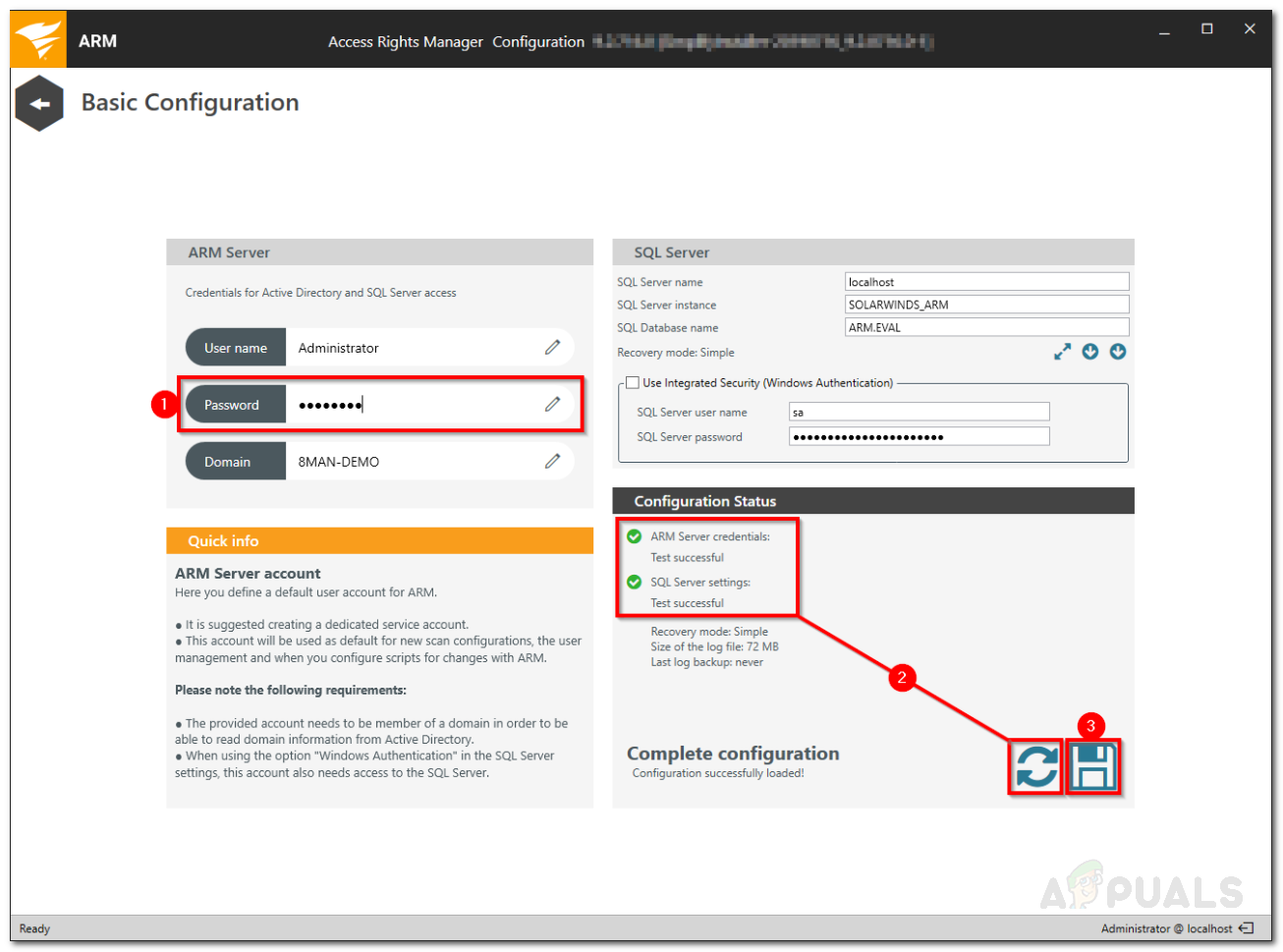

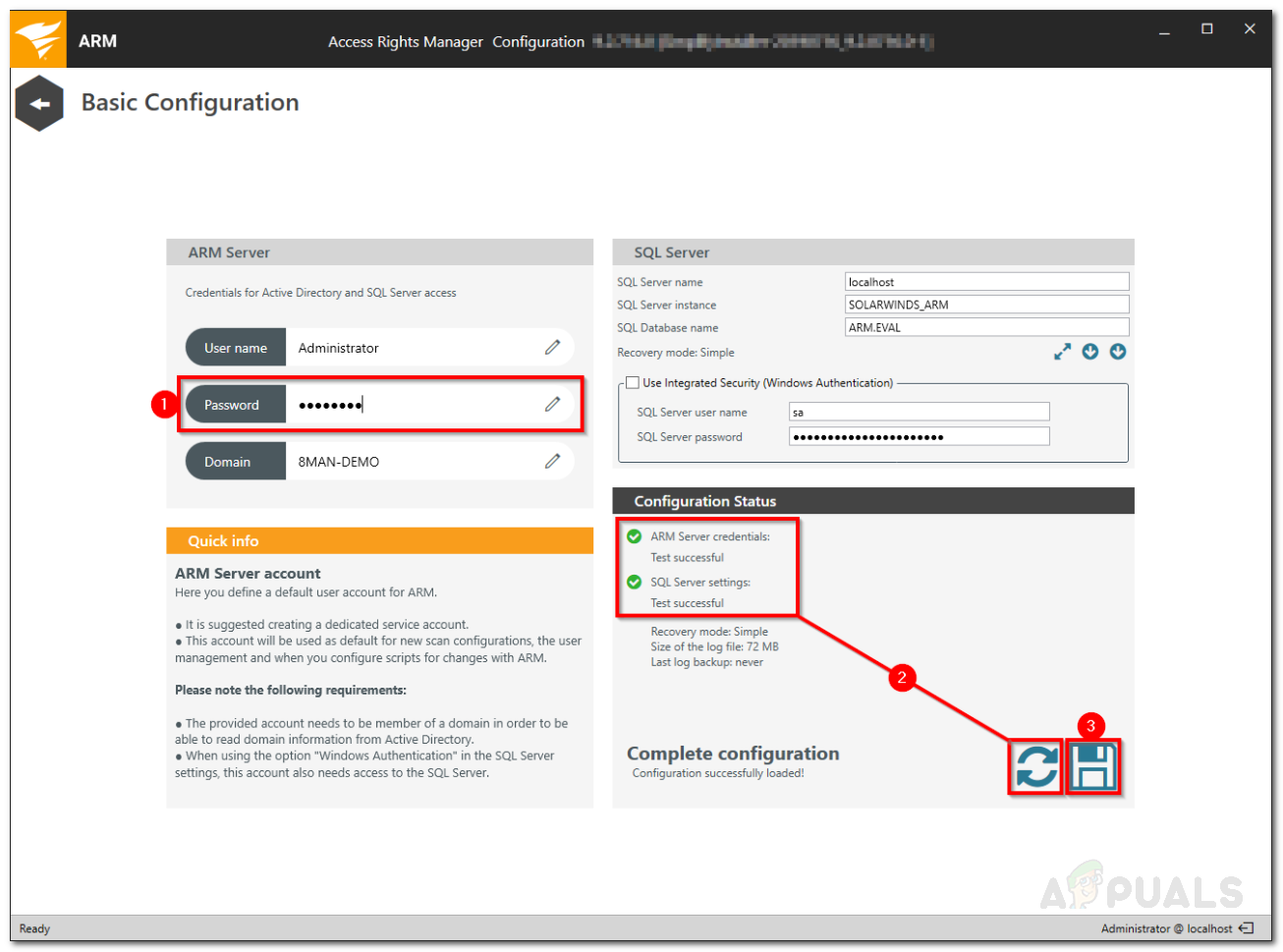

- Depois de fazer login, forneça as credenciais necessárias para o Básico Configuração . A maioria dos valores pode estar presente por padrão e você só terá que fornecer a senha do usuário que instalou o ARM. Você pode alterar isso se desejar.

- Para verificar as credenciais, clique no Atualizar botão no canto esquerdo inferior.

- Clique no Salve botão para continuar.

Configuração básica

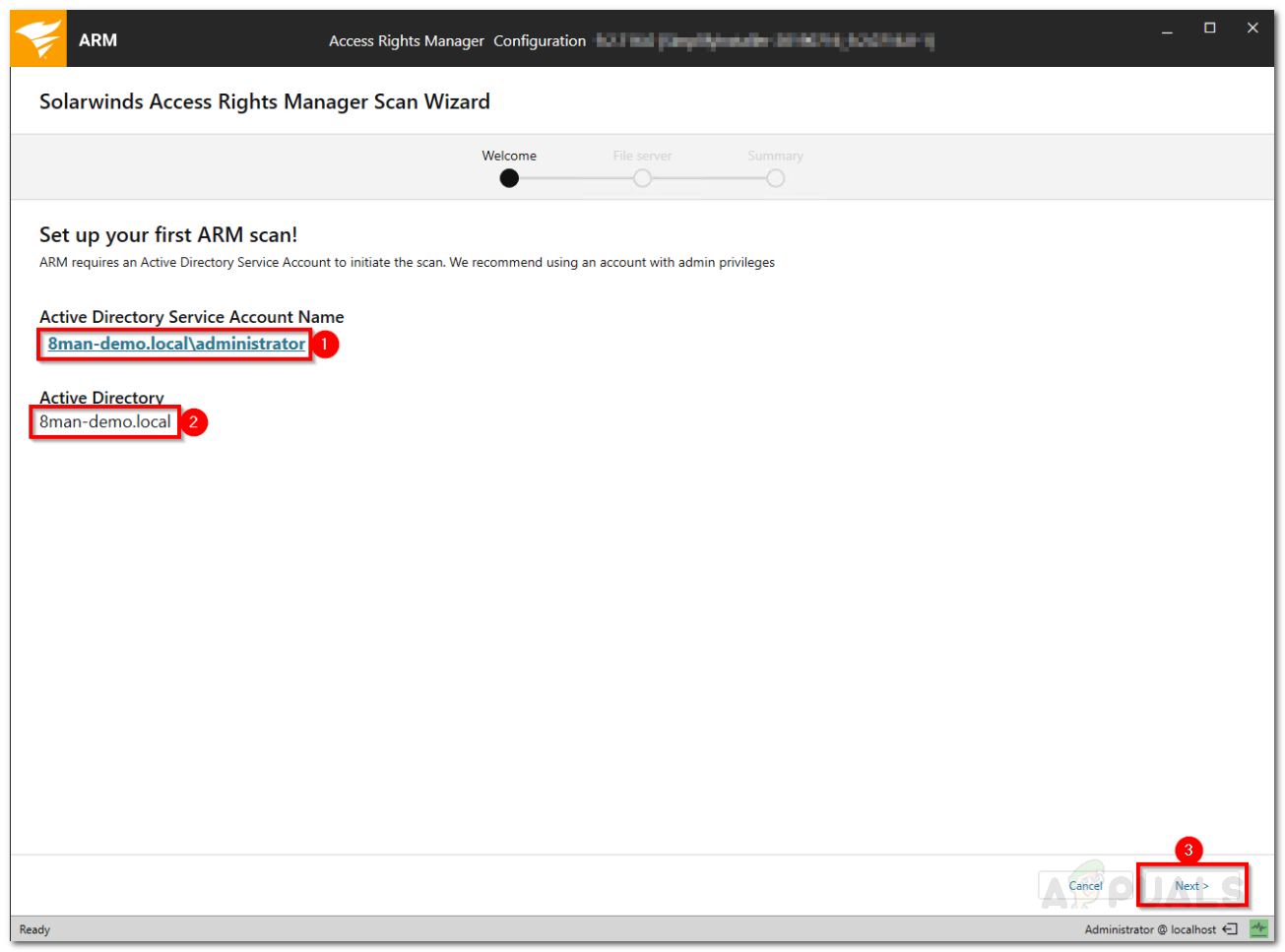

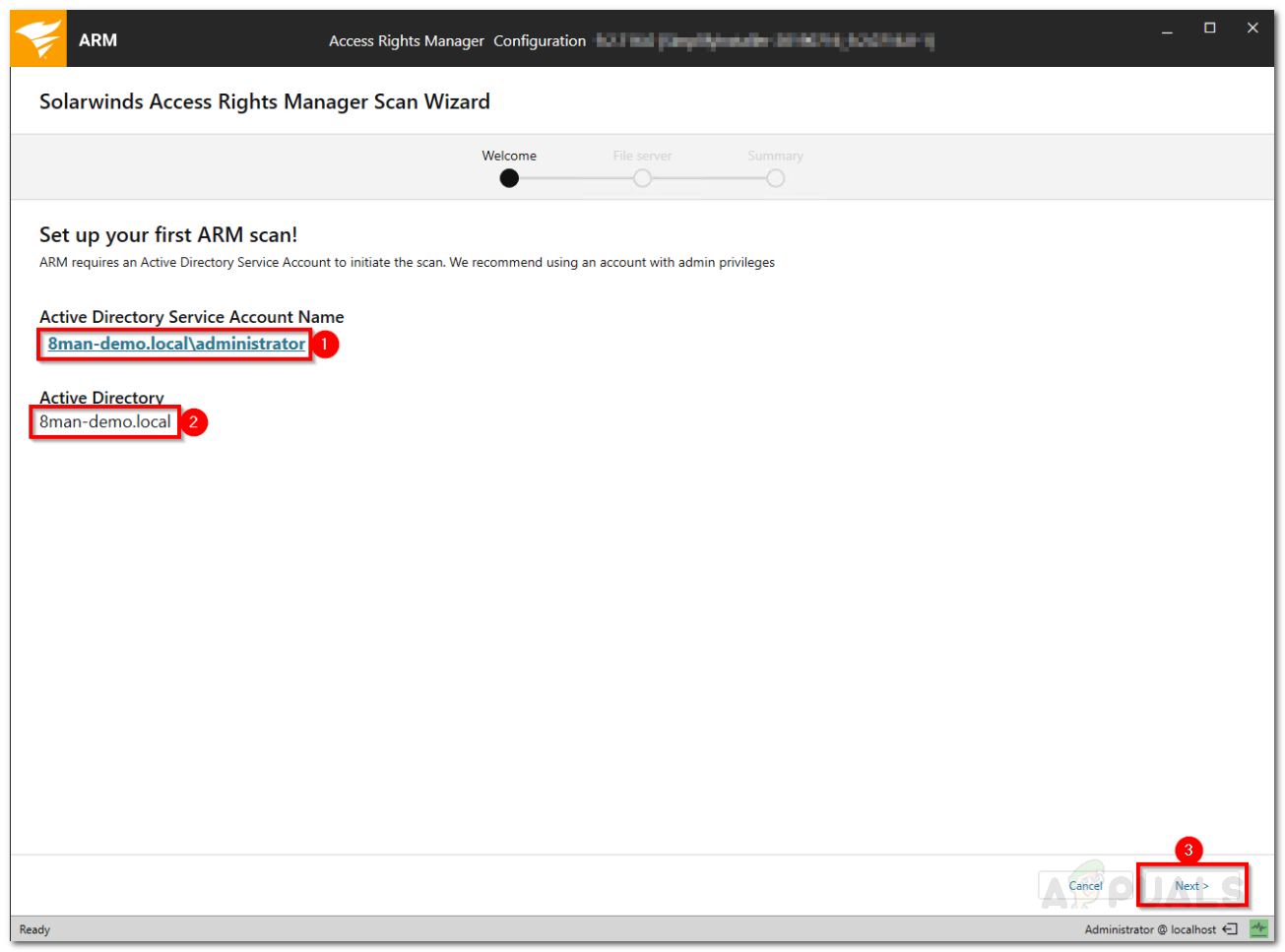

- Depois disso, você terá que configurar seu primeiro Active Directory Varredura.

- Forneça as credenciais que devem ser usadas para a varredura do Active Directory.

- O Access Rights Manager exibirá o nome do domínio verificado. Acertar Próximo .

Verificação do Active Directory

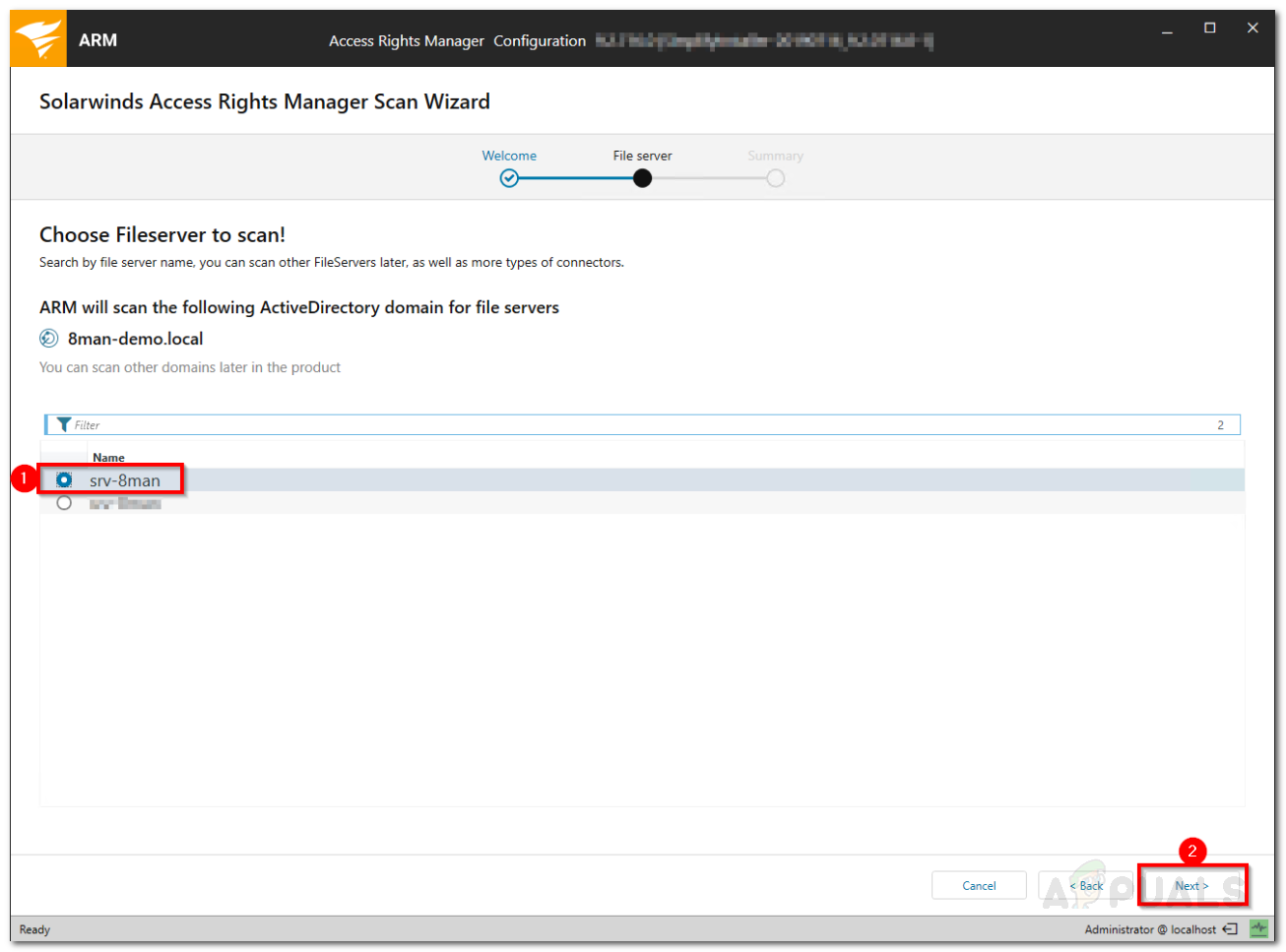

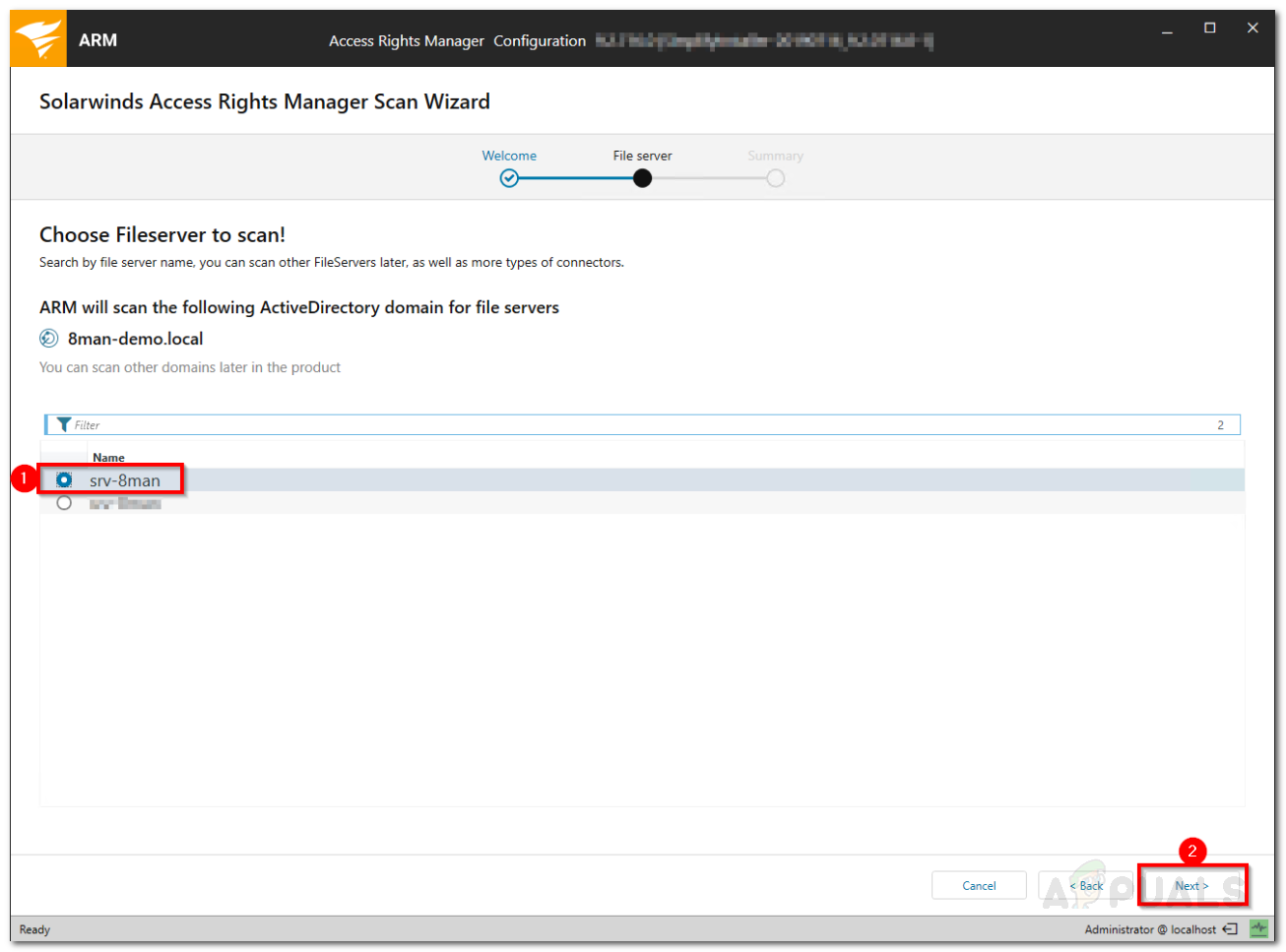

- Depois disso, o Access Rights Manager exibirá os servidores de arquivos no domínio selecionado.

- Selecione um servidor de arquivos e clique em Próximo .

Varredura do servidor de arquivos

- No Resumo página, verifique as informações fornecidas. Quando estiver pronto, clique em Iniciar Varredura . Se a varredura for concluída com êxito, isso significa que você está pronto para começar a usar o Access Rights Manager.

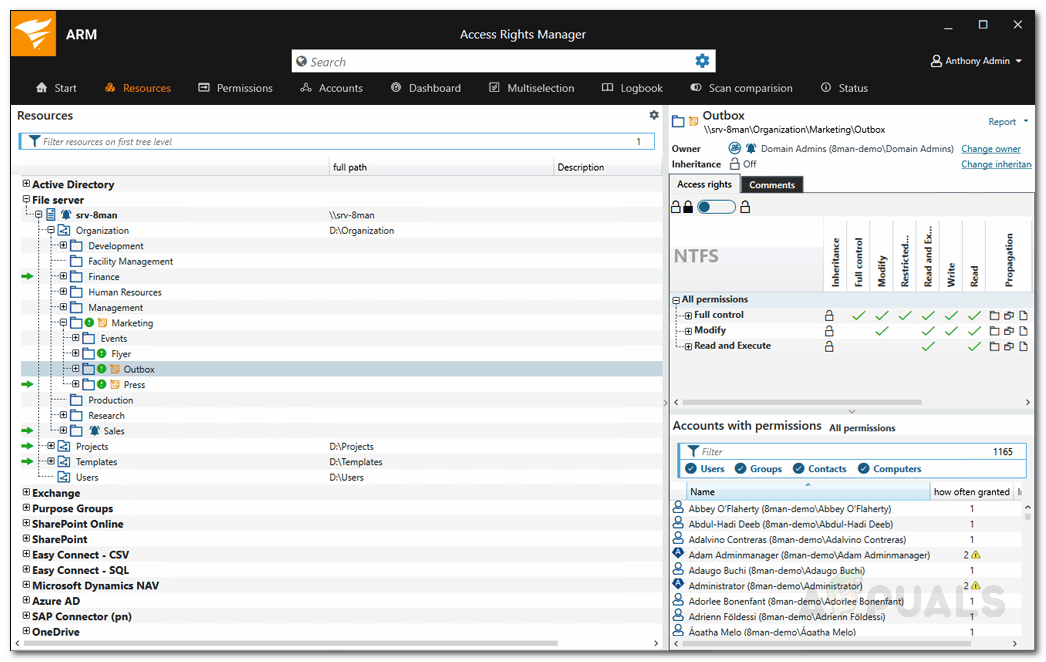

Gerenciando Direitos de Acesso

Agora que você configurou tudo, pode começar a usar o Access Rights Manager para visualizar os diferentes diretórios e os usuários que têm acesso a eles. Para começar, é recomendável que você direcione os diretórios que possuem os dados mais confidenciais e verifique os vários usuários que têm acesso a eles. Veja como fazer:

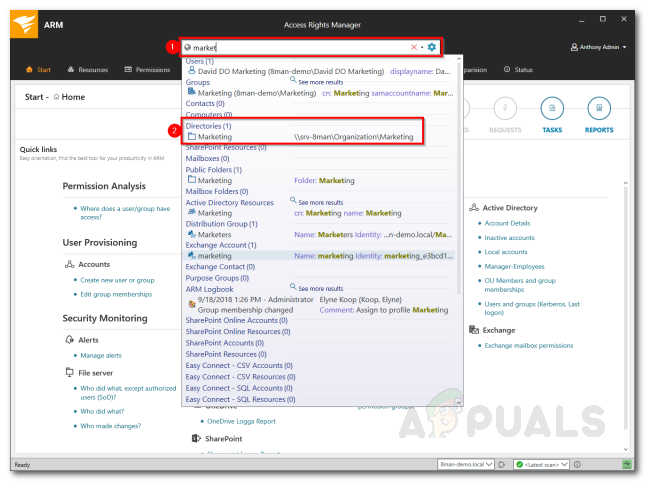

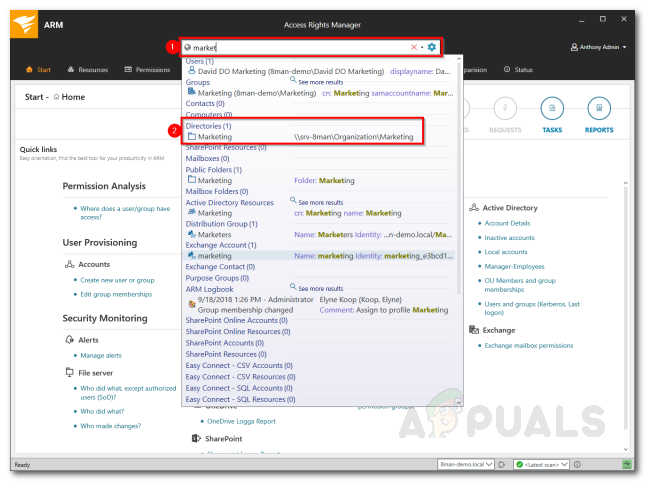

- No Começar página, procure o diretório digitando seu nome na barra de pesquisa.

- Clique no diretório que deseja gerenciar nos resultados da pesquisa.

Procurando Diretório

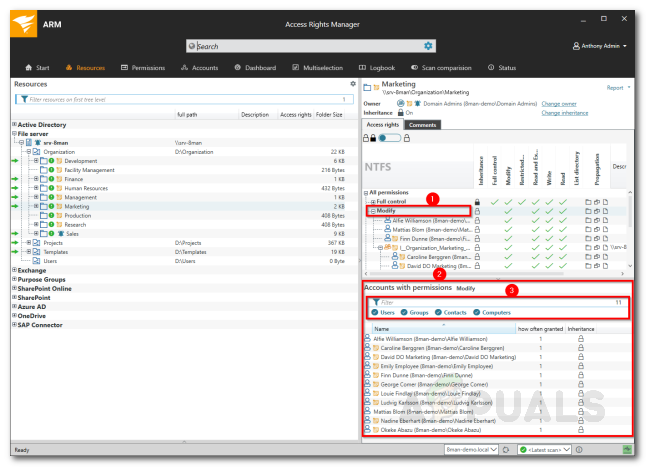

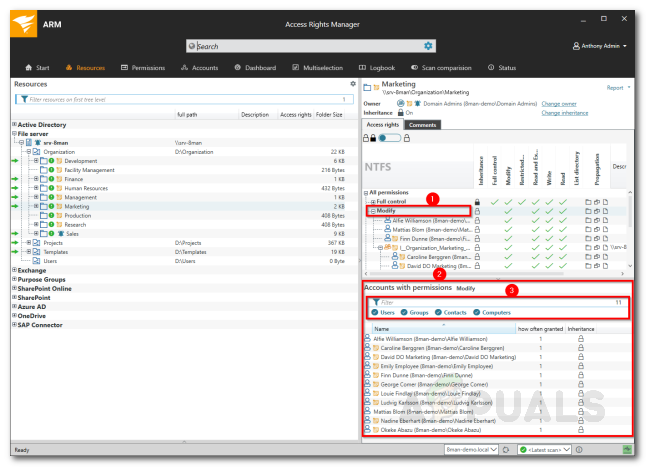

- O Access Rights Manager mudará automaticamente para o Recursos aba.

- Selecione seu diretório e você poderá ver no painel direito.

- Aqui, o ARM exibirá todos os usuários e as permissões que eles possuem.

- Você pode pesquisar contas que tenham permissões específicas para o diretório escolhido.

Visualizando o acesso do usuário

- Você pode fazer qualquer alteração de acordo com suas necessidades.

Monitorando o acesso a dados confidenciais

Com a ferramenta Access Rights Manager, você pode monitorar o acesso aos dados confidenciais em sua rede. Isso ajudará você a ser notificado se alguém tentar acessar esses arquivos. Muito útil se você não quiser que os usuários acessem os dados especificados. Veja como fazer:

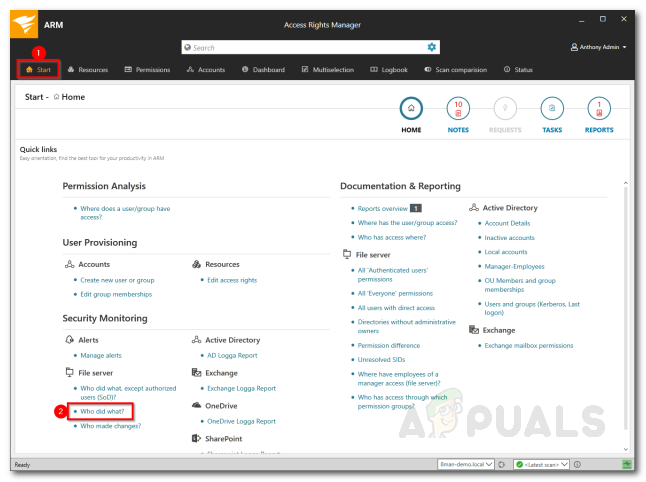

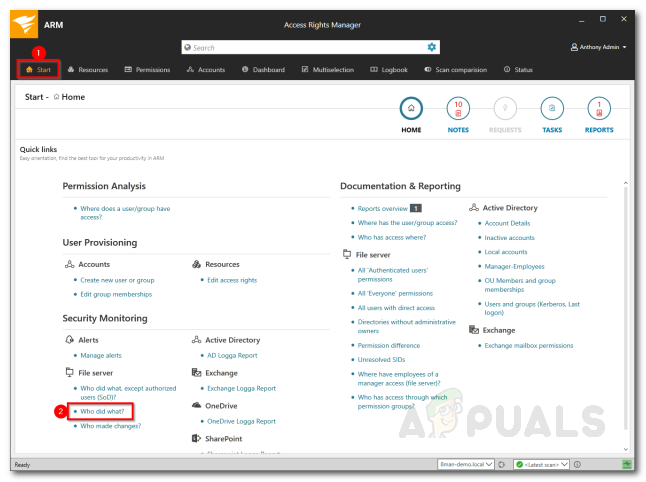

- Clique em Começar e então sob Segurança Monitoramento , clique Quem fez o quê?

Access Rights Manager - Monitoramento de Segurança

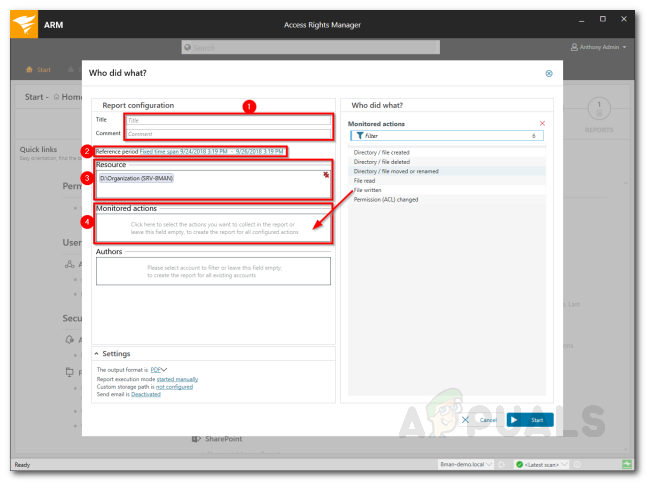

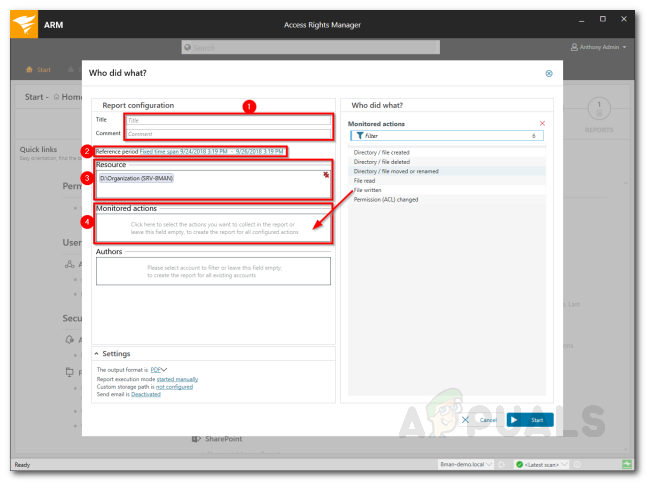

- Depois disso, preencha os campos obrigatórios, por exemplo, um título para o relatório, insira um Comente se você gostar. Você pode especificar um período para registrar os eventos. Junto com isso, você pode adicionar recursos e ações sobre o qual você deseja obter um relatório. Deixe o campo de ações vazio se desejar ser informado sobre todas as ações.

Configurando um Relatório

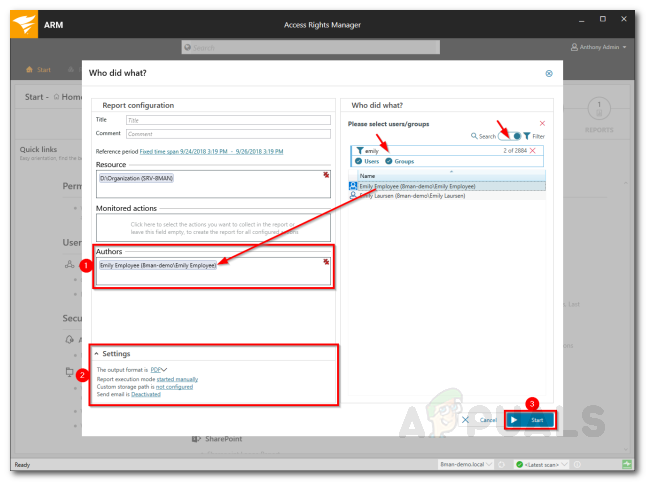

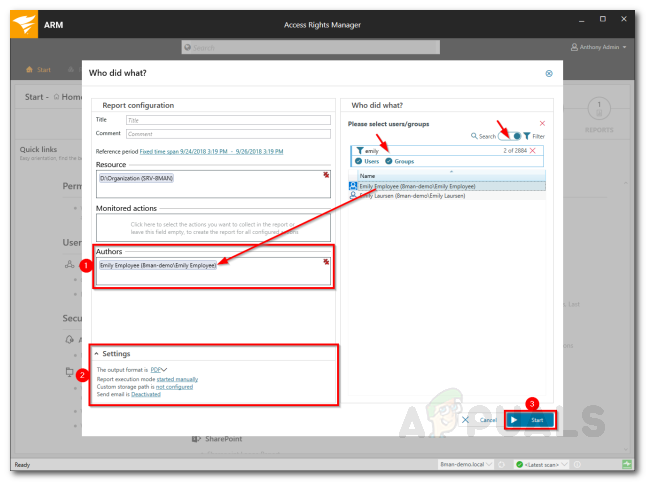

- Você pode adicionar autores ao relatório e especifique as configurações de saída em Configurações .

Configurando um Relatório

- Quando terminar, clique Começar .