Detalhes e patches relativos a novas vulnerabilidades de CPU

2 minutos lidos

Specter And Meltdown foram os primeiros e a cada semana que passa estão recebendo confirmações de novas vulnerabilidades. Os mais recentes foram confirmados pelo Google e pela Microsoft, Specter Variant 4 e Meltdown Variant 3a. A Variante 4 do Espectro também é chamada de Bypass do Armazenamento Especulativo. Esta exploração permite que o hacker obtenha acesso às informações usando o mecanismo de execução especulativa de uma CPU.

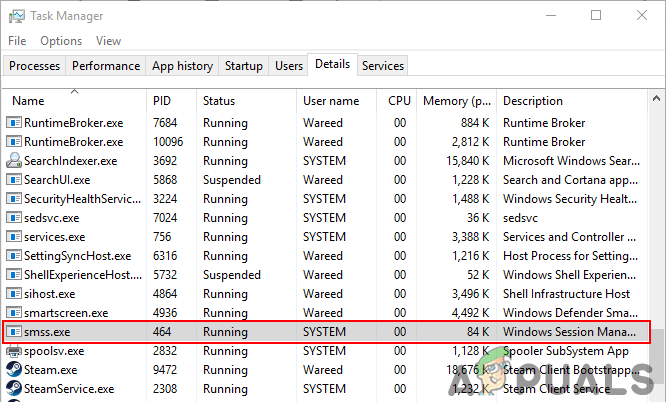

As informações sobre Meltdown Variant 3a vêm do Project Zero do Google e do Microsoft Security Response Center. Os núcleos Cortex-A15, -A57 e -A72 ARM foram afetados por esse problema. Falando sobre Spectre Variant 4, há uma grande variedade de processadores que foram afetados. De acordo com o documento divulgado pela Intel:

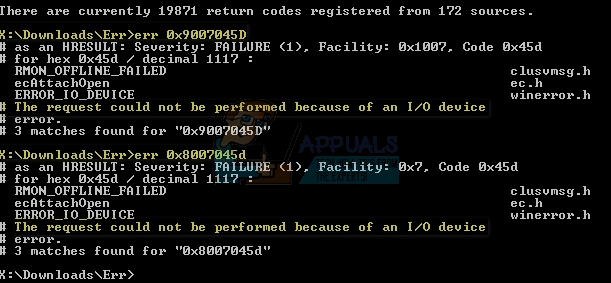

CVE-2018-3639 - Bypass de armazenamento especulativo (SSB) - também conhecido como Variante 4

Sistemas com microprocessadores que utilizam execução especulativa e execução especulativa de leituras de memória antes que os endereços de todas as gravações de memória anteriores sejam conhecidos podem permitir a divulgação não autorizada de informações a um invasor com acesso de usuário local por meio de uma análise de canal lateral.

De acordo com a Intel, o Spectre Variant 4 é um risco de segurança moderado, pois muitos dos exploits que ele usa já foram resolvidos. A Intel afirmou ainda o seguinte:

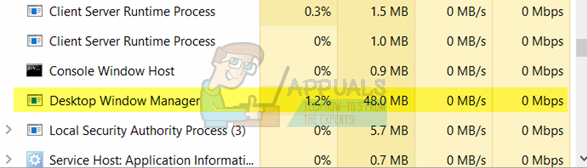

Essa mitigação será definida como desativada por padrão, oferecendo aos clientes a opção de ativá-la. Esperamos que a maioria dos parceiros de software da indústria também use a opção padrão desativado. Nesta configuração, não observamos impacto no desempenho. Se habilitado, observamos um impacto de desempenho de aproximadamente 2 a 8 por cento com base nas pontuações gerais para benchmarks como SYSmark (R) 2014 SE e taxa inteira de SPEC em sistemas de teste client1 e server2.

Specter Variant 4 não afeta apenas CPUs da Intel, mas também AMD, ARM e IBM. A AMD confirmou que as CPUs em toda a placa foram afetadas desde a primeira geração do Bulldozer, isso não é um bom sinal, mas felizmente esses problemas podem ser corrigidos. Dito tudo isso, ainda existem mais 6 vulnerabilidades sobre as quais não fomos informados, mas que devem ser tornadas públicas na próxima semana ou assim.

Deixe-nos saber o que você pensa sobre Specter Variant 4 e Meltdown variant 3a e o que você acha que deve ser feito para proteger os consumidores que estão usando chips afetados por essas vulnerabilidades.

Fonte Intel Tag intel