Mensagem de resgate criada por Xbash no banco de dados MySQL

Um novo malware conhecido como ‘ Xbash 'Foi descoberto por pesquisadores da Unidade 42, uma postagem de blog na Palo Alto Networks relatou . Este malware é único em seu poder de direcionamento e afeta os servidores Microsoft Windows e Linux simultaneamente. Os pesquisadores da Unidade 42 vincularam esse malware ao Iron Group, que é um grupo de agentes de ameaças conhecido anteriormente por ataques de ransomware.

De acordo com a postagem do blog, o Xbash possui recursos de mineração de moedas, autopropagação e ransonware. Ele também possui alguns recursos que, quando implementados, podem permitir que o malware se espalhe com bastante rapidez na rede de uma organização, de maneiras semelhantes como WannaCry ou Petya / NotPetya.

Características Xbash

Comentando sobre as características desse novo malware, os pesquisadores da Unidade 42 escreveram: “Recentemente, a Unidade 42 usou o WildFire da Palo Alto Networks para identificar uma nova família de malware voltada para servidores Linux. Após uma investigação mais aprofundada, percebemos que é uma combinação de botnet e ransomware desenvolvida por um grupo de crimes cibernéticos ativo, Iron (também conhecido como Rocke) este ano. Chamamos esse novo malware de “Xbash”, com base no nome do módulo principal original do código malicioso. ”

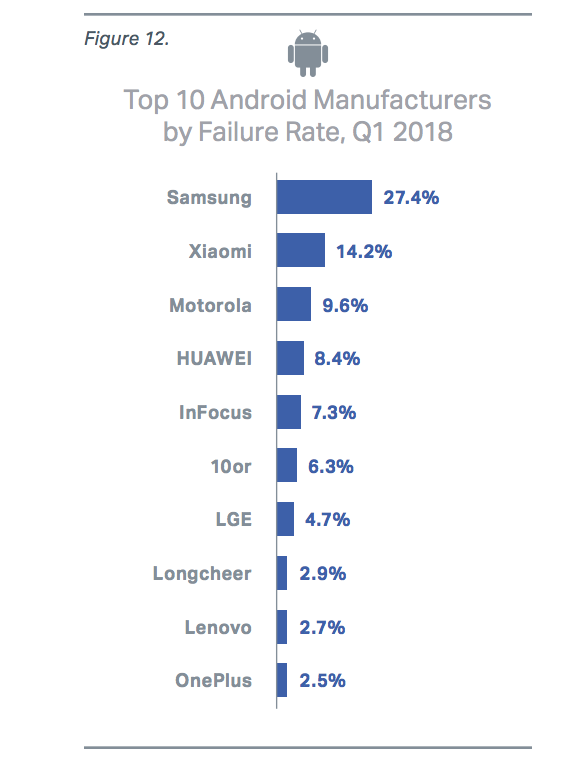

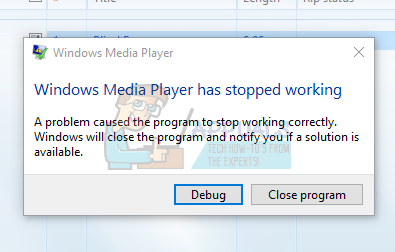

Anteriormente, o Iron Group tinha como objetivo desenvolver e disseminar o sequestro de transações de criptomoedas ou cavalos de Troia de mineradores, cujo objetivo principal era o Microsoft Windows. No entanto, o Xbash visa descobrir todos os serviços desprotegidos, excluindo os bancos de dados MySQL, PostgreSQL e MongoDB dos usuários e resgatando Bitcoins Três vulnerabilidades conhecidas que estão sendo usadas pelo Xbash para infectar sistemas Windows são Hadoop, Redis e ActiveMQ.

O Xbash se espalha principalmente visando todas as vulnerabilidades não corrigidas e senhas fracas. Isto é destrutivo de dados , implicando que destrói bancos de dados baseados em Linux como seus recursos de ransomware. Nenhuma funcionalidade também está presente no Xbash que restauraria os dados destruídos após o resgate ser pago.

Ao contrário das redes de bots Linux famosas anteriores, como Gafgyt e Mirai, o Xbash é uma rede de bots Linux de próximo nível que estende seu alvo a sites públicos, pois tem como alvo domínios e endereços IP.

O Xbash gera uma lista de endereços IP na sub-rede da vítima e realiza varredura de portas (Palo Alto Networks)

Existem alguns outros detalhes sobre os recursos do malware:

- Possui recursos de botnet, mineração de moedas, ransomware e autopropagação.

- Destina-se a sistemas baseados em Linux por seus recursos de ransomware e botnet.

- Ele tem como alvo os sistemas baseados no Microsoft Windows por seus recursos de mineração e autopropagação.

- O componente ransomware tem como alvo e exclui bancos de dados baseados em Linux.

- Até o momento, observamos 48 transações recebidas nessas carteiras com receita total de cerca de 0,964 bitcoins, o que significa que 48 vítimas pagaram cerca de US $ 6.000 no total (no momento da redação deste artigo).

- No entanto, não há evidências de que os resgates pagos resultaram na recuperação das vítimas.

- Na verdade, não encontramos evidências de qualquer funcionalidade que possibilite a recuperação por meio do pagamento de resgate.

- Nossa análise mostra que este é provavelmente o trabalho do Iron Group, um grupo publicamente vinculado a outras campanhas de ransomware, incluindo aquelas que usam o Sistema de Controle Remoto (RCS), cujo código-fonte foi considerado roubado do “ HackingTeam ”Em 2015.

Proteção contra Xbash

As organizações podem usar algumas técnicas e dicas fornecidas pelos pesquisadores da Unidade 42 para se protegerem de possíveis ataques de Xbash:

- Usar senhas fortes e não padrão

- Manter-se atualizado sobre as atualizações de segurança

- Implementando segurança de endpoint em sistemas Microsoft Windows e Linux

- Impedir o acesso a hosts desconhecidos na Internet (para impedir o acesso a servidores de comando e controle)

- Implementar e manter processos e procedimentos de backup e restauração rigorosos e eficazes.