Descrição alegada de hackers

Ransomware, malware e outros criadores de vírus, bem como cibercriminosos patrocinados pelo estado, têm mostrado cada vez mais um alto nível de foco em grandes empresas e negócios, especialmente na indústria de tecnologia. Muito recentemente, esses grupos de ameaças persistentes têm se tornado altamente seletivos sobre seus alvos, em vez de implantar ataques em grande escala. Parece que os desenvolvedores de software, codificadores e outros funcionários de nível sênior na indústria de tecnologia são agora os principais alvos dos hackers que conduzem ataques cibernéticos.

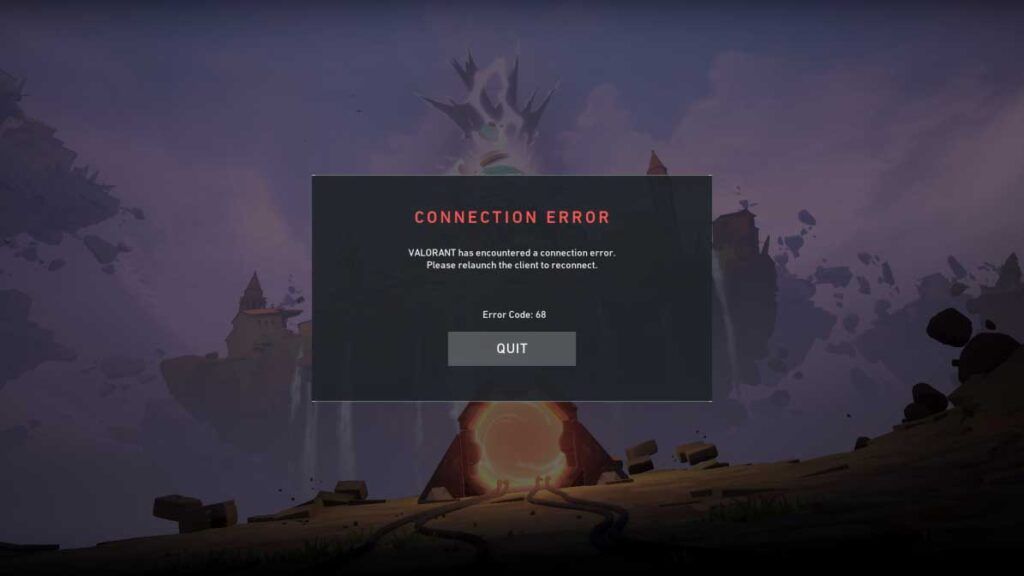

Recentemente, relatamos como os grupos de hackers patrocinados pelo estado implantados para conduzir espionagem cibernética em grandes empresas estrangeiras estão conduzindo ataques cibernéticos na indústria de jogos . Suas táticas envolviam penetrar no final do desenvolvimento do processo de criação do jogo e, em seguida, usar licenças e certificados adquiridos ilegitimamente para conduzir outros ataques. Seguindo a mesma metodologia, esses cibercriminosos parecem estar perseguindo desenvolvedores de software e escritores de código. Ao obter acesso a contas, logins e outras credenciais que lhes concedem acesso privilegiado, os hackers podem executar vários ataques e também realizar espionagem cibernética.

Glasswall ‘August 2019 Threat Intelligence Bulletin’ revela que desenvolvedores de software estão sendo perseguidos de forma persistente:

O recém-lançado Boletim de inteligência de ameaças de agosto de 2019 da empresa de segurança cibernética Glasswall revela as indústrias que permanecem na mira dos cibercriminosos. O relatório se concentra principalmente em ataques de phishing e indica que a indústria de tecnologia continua sendo o segmento mais atacado. De acordo com o relatório, cerca de metade de todas as campanhas maliciosas de phishing são direcionadas à indústria de tecnologia.

Na maioria dos casos, cibercriminosos que visam a indústria de tecnologia querem a propriedade intelectual e outros dados sensíveis aos negócios. Os criminosos pretendem entregar os dados aos seus manipuladores ou vendê-los com lucro na Dark Web. Houve casos de grandes pilhas de informações financeiramente compensadoras que foram colocadas em leilões ilegais . Grupos de ameaças persistentes patrocinados pelo estado tentam roubar dados que podem ajudar seus países a construir versões mais baratas ou falsas de produtos que empresas estrangeiras desenvolveram meticulosamente por meio de muita pesquisa e desenvolvimento.

É preocupante observar que os desenvolvedores de software e outros membros centrais da equipe de desenvolvimento parecem estar na lista de alta prioridade dos hackers. Vários ataques de phishing que dependem de engenharia social são implantados para atrair desenvolvedores. Depois que sua identidade e credenciais são adquiridas ilegalmente, os cibercriminosos tentam penetrar na rede e obter acesso a informações confidenciais.

Como os desenvolvedores e codificadores de software são atacados no mundo da tecnologia?

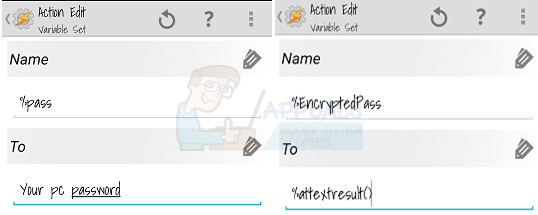

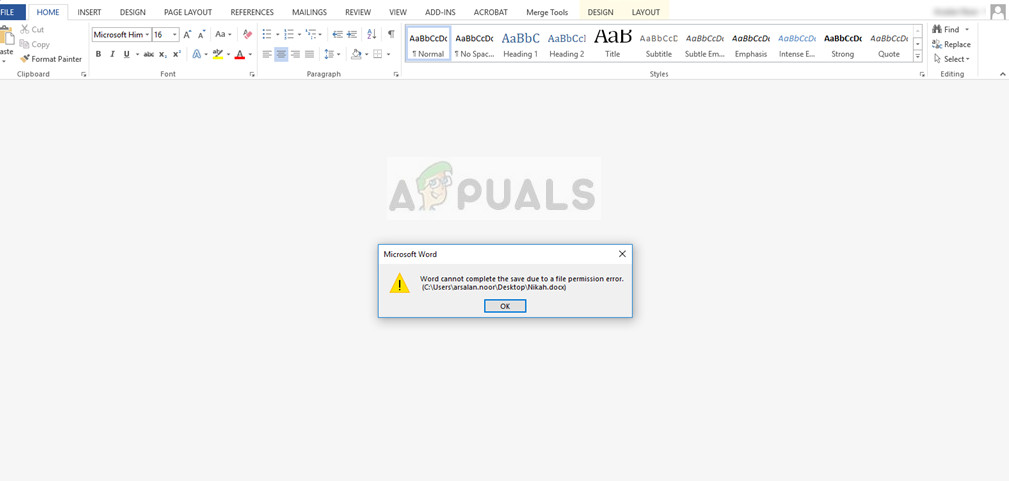

Os desenvolvedores de software da indústria de tecnologia são alguns dos ativos mais valiosos. Mais importante, eles geralmente têm acesso a privilégios de administrador em vários sistemas. Além disso, como estão envolvidos no desenvolvimento central do produto de software, os desenvolvedores de software precisam se movimentar no ciberespaço interno da empresa de tecnologia sem serem restringidos. Desnecessário acrescentar que os invasores que conseguem obter acesso às credenciais de login desses desenvolvedores também podem mover-se lateralmente pelas redes e obter acesso ao seu objetivo final, observou Lewis Henderson, VP da Glasswall,

' Como um invasor, se você conseguir chegar a uma máquina de administrador, eles têm acesso privilegiado e é isso que os invasores procuram. Os desenvolvedores de software têm acesso privilegiado ao IP e isso os torna interessantes. '

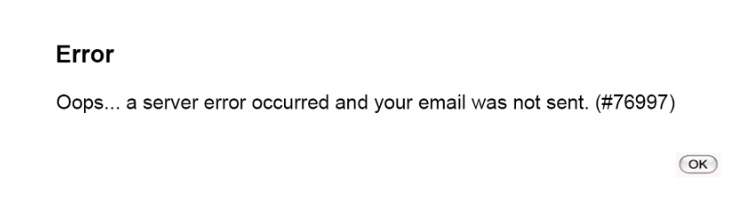

Pode parecer estranho que os engenheiros de software sejam vítimas de ataques de phishing, já que eles estão no centro do mundo da tecnologia e podem ser considerados bastante familiares a tais tentativas. No entanto, é aí que os cibercriminosos estão ficando criativos e específicos. Em vez de implantar um ataque em grande escala que poderia ser interrompido por software antivírus , esses criminosos enviam e-mails cuidadosamente elaborados e implantam outros métodos que foram cuidadosamente criados para evitar suspeitas. “ Os bandidos não estão fazendo grandes campanhas globais; eles estão fazendo muitas pesquisas. E quando olhamos para uma análise de ataque no processo, muitos dos pontos de partida são a coleta de inteligência , ”Observou Henderson.

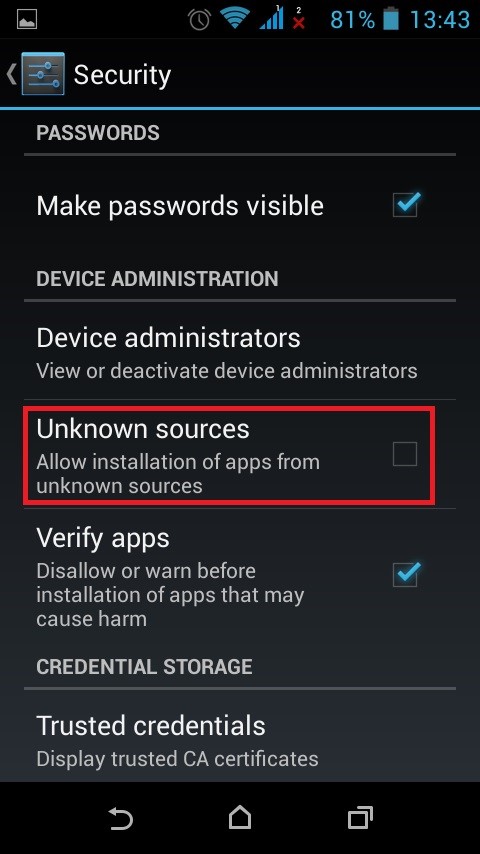

Os cibercriminosos que visam desenvolvedores de software estão cada vez mais visitando os perfis que esses indivíduos criam em sites de redes sociais profissionais como o LinkedIn. Depois disso, esses hackers fingem ser recrutadores e enviam mensagens especialmente criadas para atingir um indivíduo na organização à qual desejam obter acesso. Os invasores realizam verificações de histórico para determinar o conjunto de habilidades de seus alvos. Simplificando, os invasores exploram rotineiramente as informações sobre habilidades e interesses específicos de suas possíveis vítimas e criam um e-mail de phishing altamente personalizado e outras comunicações, observou Henderson,

' Pode ser uma oferta de emprego em PDF, dizendo que eles sabem que você está no setor e que essas são suas habilidades porque o procuraram no LinkedIn. Eles estão tentando atrair as pessoas por meio de engenharia social e phishing em uma combinação bastante mortal. '

A vítima visada só precisa abrir o arquivo PDF corrompido carregado com o código malicioso. Tem havido várias dessas infiltrações causado pela abertura de tais e-mails e arquivos. Os administradores estão constantemente tentando educar os funcionários sobre o protocolos de segurança para abrir tais arquivos suspeitos e submetendo o mesmo para análise.

Tag Segurança

![[CORRIGIDO] ‘Algo deu errado. Tente reabrir as configurações mais tarde no Windows 10 Update](https://jf-balio.pt/img/how-tos/32/something-went-wrong.png)

![[FIX] Barra branca cobrindo a parte superior do Windows Explorer](https://jf-balio.pt/img/how-tos/17/white-bar-covering-top-portion-windows-explorer.jpg)

![[FIX] Cliente Runescape sofreu um erro](https://jf-balio.pt/img/how-tos/52/runescape-client-suffered-from-an-error.png)