Google Android

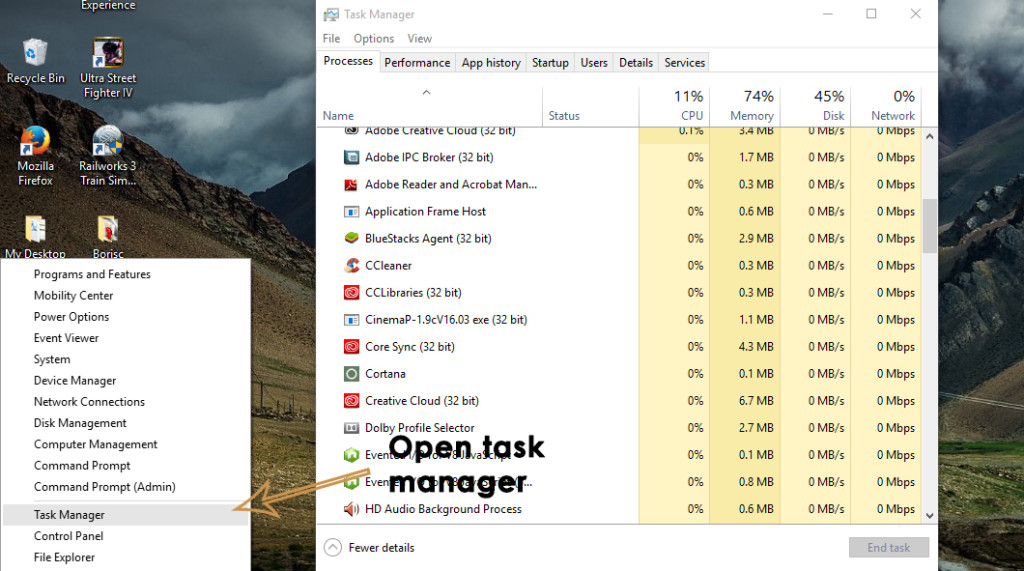

Um novo ransomware para dispositivos móveis surgiu online. O vírus digital em mutação e evolução tem como alvo smartphones que executam o sistema operacional Android do Google. O malware tenta entrar por meio de uma mensagem SMS simples, mas inteligentemente disfarçada, e então se aprofunda no sistema interno do telefone móvel. Além de manter reféns críticos e sensíveis, o novo worm tenta agressivamente se espalhar para outras vítimas por meio das plataformas de comunicação do smartphone comprometido. A nova família de ransomware representa um marco importante, mas preocupante, no sistema operacional Android do Google, que está cada vez mais sendo considerado relativamente seguro contra ataques cibernéticos direcionados.

Profissionais de segurança cibernética que trabalham para o popular desenvolvedor de antivírus, firewall e outras ferramentas de proteção digital ESET, descobriram uma nova família de ransomware projetada para atacar o sistema operacional móvel Android do Google. O cavalo de Tróia digital utiliza mensagens SMS para se espalhar, observaram os pesquisadores. Os pesquisadores da ESET apelidaram o novo malware de Android / Filecoder.C e observaram um aumento na atividade do mesmo. A propósito, o ransomware parece ser bastante novo, mas marca o fim de um declínio de dois anos nas novas detecções de malware Android. Simplificando, parece que os hackers parecem ter renovado interesse em visar sistemas operacionais de smartphones. Hoje mesmo relatamos sobre vários Vulnerabilidades de segurança “Zero Interaction” que foram descobertas no sistema operacional Apple iPhone iOS .

Codificador de arquivos ativo desde julho de 2019, mas se espalhando de forma rápida e agressiva por meio de engenharia social inteligente

De acordo com a empresa eslovaca de antivírus e cibersegurança, o Filecoder foi observado recentemente. Os pesquisadores da ESET afirmam que notaram que o ransomware se espalhou ativamente desde 12 de julho de 2019. Simplificando, o malware parece ter surgido há menos de um mês, mas seu impacto pode estar aumentando a cada dia.

O vírus é particularmente interessante porque os ataques ao sistema operacional Android do Google vêm diminuindo constantemente há cerca de dois anos. Isso gerou uma percepção geral de que o Android era quase totalmente imune a vírus ou que os hackers não estavam perseguindo especificamente smartphones e, em vez disso, almejando computadores de mesa ou outro hardware e eletrônicos. Os smartphones são dispositivos bastante pessoais e, portanto, podem ser considerados alvos potenciais limitados em comparação aos dispositivos usados em empresas e organizações. Almejar PCs ou dispositivos eletrônicos em ambientes tão grandes tem vários benefícios potenciais, pois uma máquina comprometida pode oferecer uma maneira rápida de comprometer vários outros dispositivos. Então, é uma questão de analisar informações para selecionar informações confidenciais. A propósito, vários grupos de hackers parecem ter orientado para a realização de ataques de espionagem em grande escala .

ALERTA DE SEGURANÇA: Surge o Android Ransomware FileCoder Strain: Uma nova variedade de ransomware surgiu no Android #Móvel dispositivos. Destina-se àqueles que estão executando o sistema operacional Android 5.1 e superior. Este tipo de ransomware Android foi apelidado de ... https://t.co/edFpo45qbp pic.twitter.com/9r39kxS5iB

- Soluções Aquia (@AquiaSolutions) 30 de julho de 2019

O novo ransomware, por outro lado, apenas tenta impedir o dono do smartphone Android de acessar informações pessoais. Não há indicação de que o malware tente vazar ou roubar informações pessoais ou confidenciais ou instalar outras cargas como keyloggers ou rastreadores de atividades para tentar obter acesso a informações financeiras.

Como o Filecoder Ransomware se espalha no sistema operacional Android do Google?

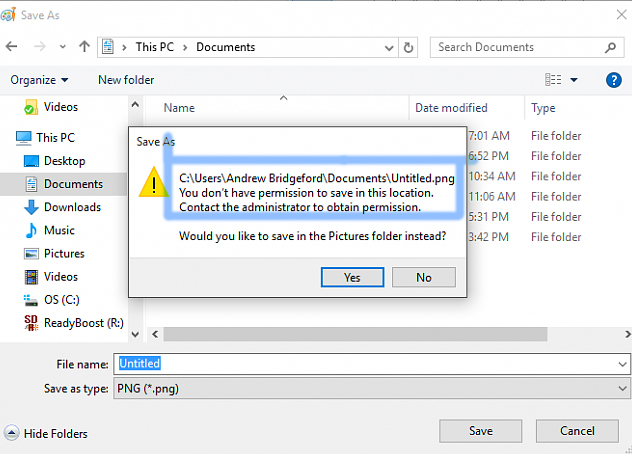

Os pesquisadores descobriram que o ransomware Filecoder se espalha através do sistema de mensagens Android ou SMS, mas seu ponto de origem está em outro lugar. O vírus parece estar se espalhando por meio de postagens maliciosas em fóruns online, incluindo Reddit e o fórum de mensagens do desenvolvedor Android XDA Developers. Depois que a ESET apontou as postagens maliciosas, o XDA Developers agiu rapidamente e retirou a mídia suspeita, mas o conteúdo questionável ainda estava ativo no momento da publicação no Reddit.

A maioria das postagens e comentários maliciosos encontrados pela ESET tentam atrair as vítimas para fazer o download do malware. O vírus atrai a vítima imitando o conteúdo geralmente associado ao material pornográfico. Em alguns casos, os pesquisadores também observaram alguns tópicos técnicos sendo usados como iscas. Na maioria dos casos, porém, os invasores incluíram links ou códigos QR apontando para os aplicativos maliciosos.

Para evitar a detecção imediata antes de ser acessado, os links do malware são mascarados como links bit.ly. Vários desses sites de encurtamento de links foram usados no passado para direcionar usuários desavisados da Internet a sites maliciosos, conduzir phishing e outros ataques cibernéticos.

Hackers espalhando Android Ransomware via SMS para seus contatos e criptografando seus arquivos de dispositivo: uma nova família de Android Ransomware apelidada de Android / Filecoder.C distribuiu vários fóruns online e usa a lista de contatos da vítima para enviar SMS com um ... https://t.co/ddqwtfswl5 pic.twitter.com/6PJjmNyZKB

- Shah Sheikh (@shah_sheikh) 30 de julho de 2019

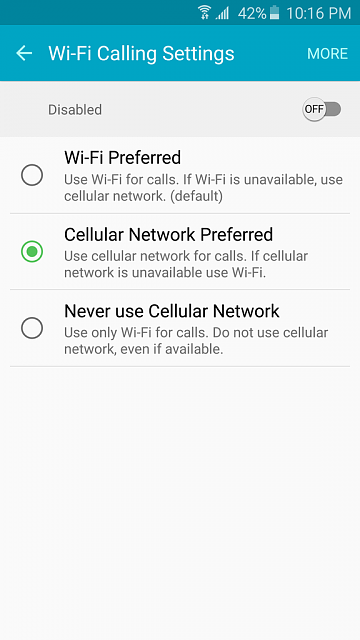

Uma vez que o Filecoder ransomware tenha se implantado firmemente no dispositivo móvel Android da vítima, ele não começa imediatamente a bloquear as informações do usuário. Em vez disso, o malware primeiro invade os contatos do sistema Android. Os pesquisadores observaram um comportamento interessante, mas perturbadoramente agressivo, do ransomware Filecoder. Essencialmente, o malware vasculha rápida mas completamente a lista de contatos da vítima para se espalhar.

O malware tenta enviar uma mensagem de texto gerada automaticamente e cuidadosamente redigida para cada entrada na lista de contatos do dispositivo móvel Android. Para aumentar as chances de vítimas em potencial clicarem e baixarem o ransomware, o vírus Filecoder usa um truque interessante. O link contido na mensagem de texto corrompida é anunciado como um aplicativo. Mais importante, o malware garante que a mensagem contenha a foto do perfil da vítima potencial. Além disso, a foto é cuidadosamente posicionada para caber dentro de um aplicativo que a vítima já está usando. Na realidade, é um aplicativo malicioso e falso que abriga o ransomware.

Ainda mais preocupante é o fato de que o Filecoder ransomware é codificado para ser multilíngue. Em outras palavras, dependendo da configuração de idioma do dispositivo infectado, as mensagens podem ser enviadas em uma das 42 versões de idioma possíveis. O malware também insere o nome do contato na mensagem automaticamente, para aumentar a autenticidade percebida.

Como o Filecoder Ransomware infecta e funciona?

Os links que o malware gerou geralmente contêm um aplicativo que tenta atrair as vítimas. O verdadeiro objetivo do aplicativo falso é executado discretamente em segundo plano. Este aplicativo contém configurações de comando e controle (C2) codificadas, bem como endereços de carteira Bitcoin, em seu código-fonte. Os invasores também usaram a plataforma popular de compartilhamento de notas online Pastebin, mas ela serve apenas como um canal para recuperação dinâmica e possivelmente outros pontos de infecção.

Depois que o Filecoder ransomware envia com sucesso o SMS contaminado em lotes e conclui a tarefa, ele verifica o dispositivo infectado para encontrar todos os arquivos de armazenamento e criptografa a maioria deles. Os pesquisadores da ESET descobriram que o malware criptografa todos os tipos de extensões de arquivo comumente usados para arquivos de texto, imagens, vídeos, etc. Mas, por algum motivo, ele deixa arquivos específicos do Android, como .apk ou .dex. O malware também não atinge arquivos compactados .Zip e .RAR e arquivos com mais de 50 MB. Os pesquisadores suspeitam que os criadores do malware podem ter feito um péssimo trabalho de copiar e colar ao retirar conteúdo do WannaCry, uma forma de ransomware muito mais grave e prolífica. Todos os arquivos criptografados são anexados com a extensão “.seven”

Os pesquisadores descobrem o Android / Filecoder.C, uma nova família de ransomware Android que tenta se espalhar para os contatos das vítimas e implanta alguns truques incomuns https://t.co/5iCvkVbAND @welivesecurity @CASO #ransomware #Android pic.twitter.com/d150eY4N7X

- David Bisson (@DMBisson) 30 de julho de 2019

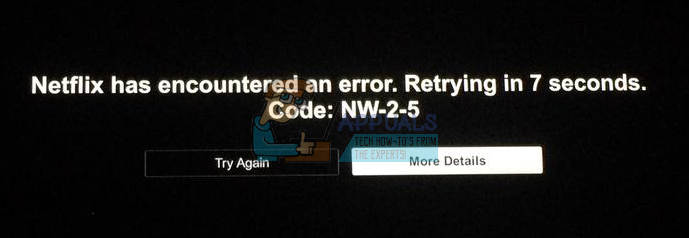

Depois de criptografar com sucesso os arquivos no dispositivo móvel Android, o ransomware então emite uma nota de resgate típica contendo demandas. Os pesquisadores notaram que o ransomware Filecoder faz demandas que variam de aproximadamente US $ 98 a US $ 188 em criptomoedas. Para criar um senso de urgência, o malware também possui um temporizador simples que dura cerca de 3 dias ou 72 horas. A nota de resgate também menciona quantos arquivos está mantendo como reféns.

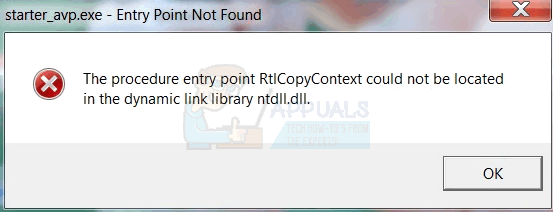

Curiosamente, o ransomware não bloqueia a tela do dispositivo ou impede que um smartphone seja usado. Em outras palavras, as vítimas ainda podem usar seu smartphone Android, mas não terão acesso aos seus dados. Além disso, mesmo que as vítimas desinstalem o aplicativo malicioso ou suspeito de alguma forma, isso não desfaz as alterações nem descriptografa os arquivos. O codificador de arquivos gera um par de chaves públicas e privadas ao criptografar o conteúdo de um dispositivo. A chave pública é criptografada com um poderoso algoritmo RSA-1024 e um valor codificado que é enviado aos criadores. Depois que a vítima paga por meio dos detalhes do Bitcoin fornecidos, o invasor pode descriptografar a chave privada e liberá-la para a vítima.

Codificador de arquivos não apenas agressivo, mas também complexo para se livrar:

Os pesquisadores da ESET haviam relatado anteriormente que o valor da chave codificado pode ser usado para descriptografar arquivos sem pagar a taxa de chantagem, “alterando o algoritmo de criptografia para um algoritmo de descriptografia”. Resumindo, os pesquisadores sentiram que os criadores do Filecoder ransomware haviam inadvertidamente deixado para trás um método bastante simples para criar um descriptografador.

“Devido ao direcionamento estreito e às falhas tanto na execução da campanha quanto na implementação de sua criptografia, o impacto deste novo ransomware é limitado. No entanto, se os desenvolvedores corrigirem as falhas e os operadores começarem a ter como alvo grupos mais amplos de usuários, o Android / Filecoder.C ransomware pode se tornar uma séria ameaça. ”

o pesquisadores atualizaram sua postagem sobre o Filecoder ransomware e esclareceu que 'esta 'chave codificada' é uma chave pública RSA-1024, que não pode ser facilmente quebrada, portanto, criar um descriptografador para este ransomware específico é quase impossível.'

Estranhamente, os pesquisadores também observaram que não há nada no código do ransomware para apoiar a alegação de que os dados afetados serão perdidos após o término do cronômetro de contagem regressiva. Além disso, os criadores do malware parecem estar brincando com o valor do resgate. Embora o Bitcoin ou BTC 0,01 permaneça padrão, os números subsequentes parecem ser a ID do usuário gerada pelo malware. Os pesquisadores suspeitam que esse método pode servir como um fator de autenticação para combinar os pagamentos recebidos com a vítima para gerar e despachar a chave de descriptografia.

Tag andróide