Adaptador de vídeo sem fio da Microsoft. Laptop G7

O Adaptador de exibição sem fio da Microsoft V2 foi diagnosticado com três vulnerabilidades: vulnerabilidade de injeção de comando, vulnerabilidade de controle de acesso quebrado e vulnerabilidade de ataque de gêmeo maléfico. A primeira vulnerabilidade foi testada apenas nas versões de software 2.0.8350 a 2.0.8372 do Microsoft Wireless Display Adapter e afetou todas as versões nesta faixa. Descobriu-se que as vulnerabilidades de controle de acesso quebrado e de ataque de gêmeo maligno afetam apenas a versão do software 2.0.8350 na faixa testada. Outras versões do software não foram testadas e as vulnerabilidades ainda não foram exploradas. A vulnerabilidade de injeção de comando recebeu o rótulo CVE-2018-8306 , e recebeu uma avaliação de risco relativamente moderada.

O adaptador de vídeo sem fio da Microsoft é um dispositivo de hardware que permite a transmissão de telas de dispositivos Microsoft Windows com Miracast. O mecanismo utiliza a conexão Wi-Fi Direct e o canal de transmissão de áudio / vídeo Miracast para transmitir a tela. O processo é criptografado em WPA2 de acordo com a criptografia da conexão Wi-Fi em uso para aumentar a segurança.

Para emparelhar o dispositivo com o visor, o mecanismo oferece uma conexão de botão e uma conexão PIN. Depois que a conexão é estabelecida, o dispositivo não precisa ser verificado para cada conexão subsequente.

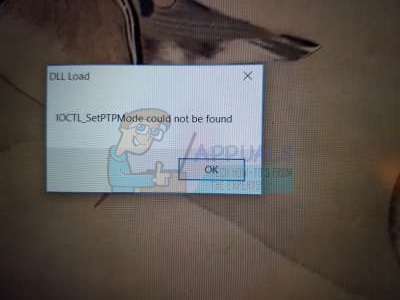

Continuando com esta autorização obtida anteriormente, uma vulnerabilidade de injeção de comando pode ocorrer quando o nome do adaptador de vídeo é definido no parâmetro “NewDeviceName”. Criando uma situação em que os caracteres escapam dos scripts de linha de comando, o dispositivo é colocado em um loop de inicialização onde para de funcionar corretamente. O script afetado por esta vulnerabilidade é o script “/cgi-bin/msupload.sh”.

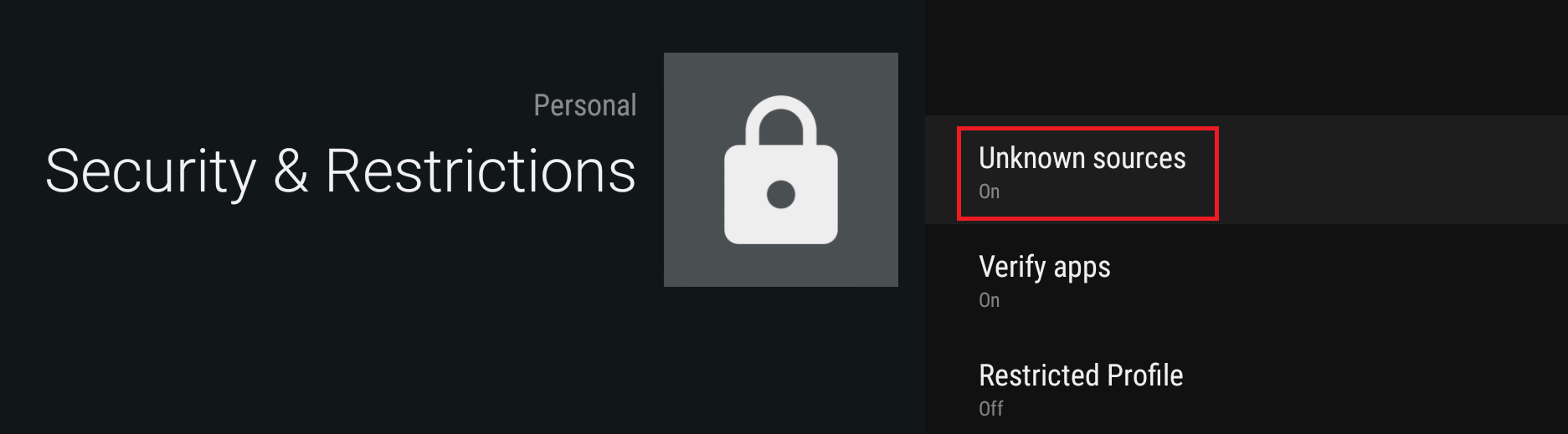

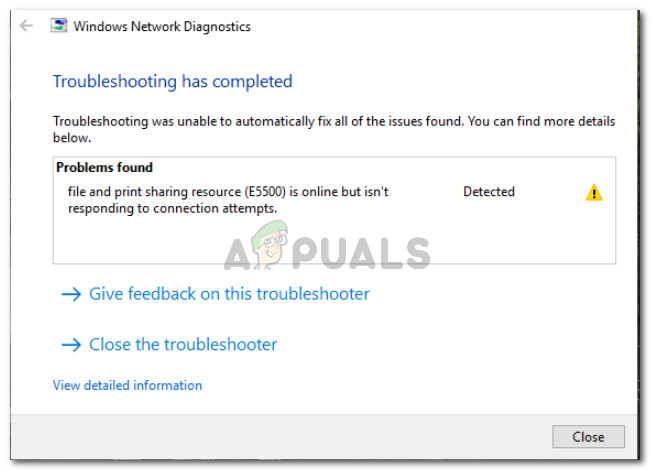

A segunda vulnerabilidade, controle de acesso interrompido, pode ocorrer quando o método de configuração de botão é usado para emparelhamento de dispositivo, exigindo apenas que o dispositivo esteja na faixa sem fio, sem qualquer necessidade de acesso físico a ele para verificação do PIN. Uma vez que a primeira conexão é estabelecida dessa maneira, as conexões subsequentes não precisam de verificação, permitindo que um dispositivo comprometido tenha controle irrestrito.

A terceira vulnerabilidade, o ataque de gêmeo maligno, ocorre quando um invasor manipula um usuário para se conectar ao seu dispositivo MSWDA ao ser conectado ao MSWDA correto e apenas colocar o próprio MSWDA do invasor para o usuário se conectar. Assim que a conexão for estabelecida, o usuário não saberá que se conectou ao dispositivo errado e o invasor terá acesso aos arquivos e dados do usuário, transmitindo o conteúdo em seu dispositivo.

A Microsoft foi contatada inicialmente no dia 21stde março em relação a este conjunto de vulnerabilidades. O número CVE foi atribuído no dia 19ºde junho e as atualizações de firmware foram lançadas no dia 10ºde julho. Desde então, a Microsoft acaba de apresentar sua divulgação pública consultivo . As vulnerabilidades afetam coletivamente as versões 2.0.8350, 2.0.8365 e 2.0.8372 do software Microsoft Wireless Display Adapter V2.

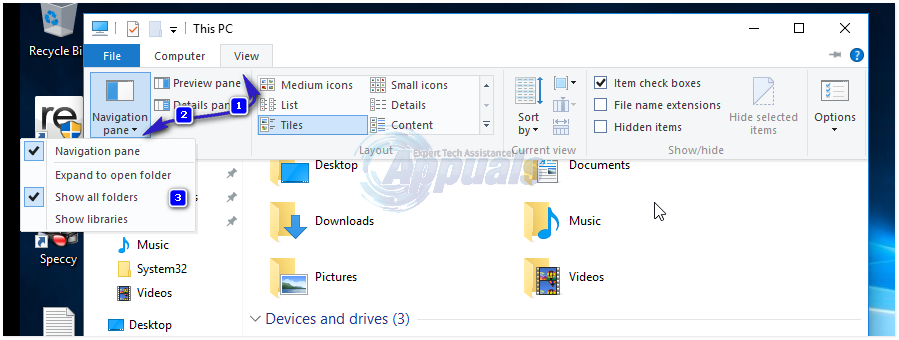

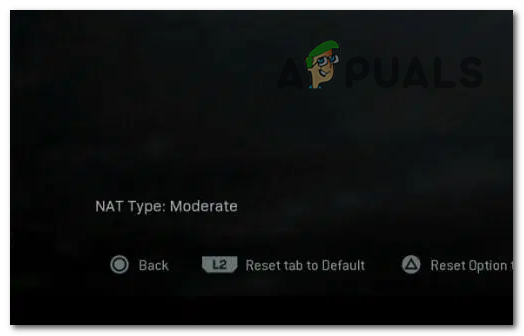

As atualizações de segurança rotuladas como “importantes” pela Microsoft estão disponíveis para todas as três versões em seu site como parte do boletim de segurança publicado. Outra atenuação sugerida requer que os usuários abram o aplicativo Microsoft Wireless Display Adapter do Windows e marque a caixa ao lado de “Emparelhar com código PIN” na guia “Configuração de segurança”. Isso garante que o acesso físico ao dispositivo seja necessário para visualizar sua tela e corresponder aos códigos PIN, garantindo que um dispositivo acessível sem fio indesejado não se conecte facilmente à configuração. As vulnerabilidades que afetam as três versões receberam um CVSS 3.0 pontuação básica de 5,5 cada e uma pontuação temporal de 5 cada.