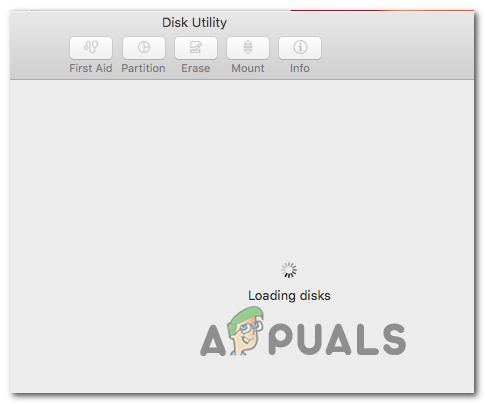

Windows 10

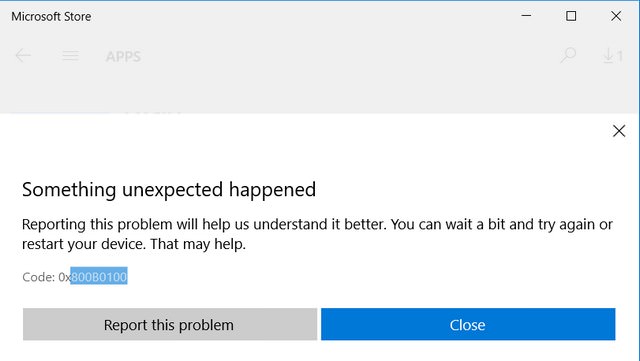

O sistema operacional Microsoft Windows tem duas vulnerabilidades de segurança que estão sendo exploradas por criadores de códigos maliciosos. As falhas de segurança recém-descobertas são compatíveis com execução remota de código ou RCE e existem na biblioteca do Adobe Type Manager. O bug de segurança pode permitir que os exploradores acessem e controlem remotamente os computadores da vítima, mesmo depois de instalar as atualizações mais recentes. É preocupante notar que ainda não há patch disponível.

A Microsoft admitiu que existem duas vulnerabilidades de dia zero do Windows que podem executar códigos maliciosos em sistemas totalmente atualizados. As vulnerabilidades foram encontradas na Adobe Type Manager Library, que está sendo usada para exibir o formato Adobe Type 1 PostScript no Windows. A Microsoft prometeu que está desenvolvendo um patch para reduzir o risco e corrigir os exploits. No entanto, a empresa lançará os patches como parte da próxima Patch Tuesday. Usuários preocupados do sistema operacional Windows, no entanto, têm alguns soluções alternativas simples para proteger seus sistemas contra essas duas novas vulnerabilidades RCE.

A Microsoft avisa sobre vulnerabilidades de execução de código do Windows de 0 dias com potencial limitado de ataques direcionados:

O recém-descoberto Vulnerabilidades RCE existem na Adobe Type Manager Library, um arquivo DLL do Windows que uma ampla variedade de aplicativos usa para gerenciar e renderizar fontes disponíveis na Adobe Systems. A vulnerabilidade consiste em duas falhas de execução de código que podem ser desencadeadas pelo manuseio impróprio de fontes master criadas com códigos maliciosos no formato Adobe Type 1 Postscript. Para atacar com sucesso o computador da vítima, os invasores precisam apenas que o alvo abra um documento ou até mesmo visualize o mesmo no painel de visualização do Windows. Nem é preciso acrescentar que o documento estará repleto de códigos maliciosos.

⚠️ AVISO!

Todas as versões de #Microsoft Os sistemas operacionais Windows (7, 8.1, 10, Server 2008, 2012, 2016, 2019) contêm 2 novas vulnerabilidades de RCE da biblioteca de análise de fonte que são:

-CRÍTICO

— NÃO ATENDIDO

- Sob ataques ativos de DIA ZERODetalhes ➤ https://t.co/PXfkKFY250 #cíber segurança pic.twitter.com/USFNpCcQ5t

- The Hacker News (@TheHackersNews) 23 de março de 2020

A Microsoft confirmou que os computadores que executam Windows 7 são os mais vulneráveis às vulnerabilidades de segurança recém-descobertas. A empresa observa que a vulnerabilidade de execução remota de código de análise de fonte está sendo usada em “ataques direcionados limitados” contra sistemas Windows 7. Quanto aos sistemas Windows 10, o escopo das vulnerabilidades é bastante limitado, indicou o conselho :

“Existem várias maneiras de um invasor explorar a vulnerabilidade, como convencer um usuário a abrir um documento especialmente criado ou exibi-lo no painel de visualização do Windows”, observou a Microsoft. Embora ainda não haja nenhuma correção para o Windows 10, Windows 8.1 e Windows 7, a empresa explica que “para sistemas que executam versões com suporte do Windows 10, um ataque bem-sucedido só pode resultar na execução de código dentro de um contexto de sandbox AppContainer com privilégios e recursos limitados.

https://twitter.com/BleepinComputer/status/1242520156296921089

A Microsoft não ofereceu muitos detalhes sobre o escopo do impacto das falhas de segurança recém-descobertas. A empresa não indicou se as explorações estão executando cargas úteis maliciosas ou simplesmente tentando fazê-lo.

Como se proteger contra novas vulnerabilidades de RCE do Windows 0-Day na biblioteca do Adobe Type Manager?

A Microsoft ainda não lançou oficialmente um patch para proteger contra as vulnerabilidades de segurança RCE recém-descobertas. Os patches devem chegar na terça-feira do Patch, provavelmente na próxima semana. Até então, a Microsoft sugere o uso de uma ou mais das seguintes soluções alternativas:

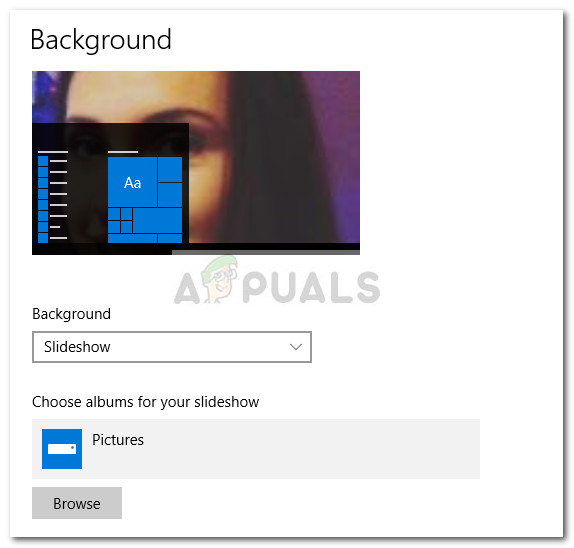

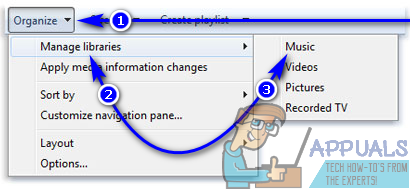

- Desativando o painel de visualização e o painel de detalhes no Windows Explorer

- Desativando o serviço WebClient

- Renomeie ATMFD.DLL (em sistemas Windows 10 que possuem um arquivo com esse nome) ou, alternativamente, desative o arquivo do registro

A primeira medida impedirá o Windows Explorer de exibir automaticamente as fontes de tipo aberto. A propósito, essa medida impedirá alguns tipos de ataques, mas não impedirá um usuário local autenticado de executar um programa especialmente criado para explorar a vulnerabilidade.

Os invasores estão explorando falhas não corrigidas do dia zero do Windows, disse a Microsoft em um comunicado de segurança na segunda-feira. A empresa disse que 'ataques direcionados limitados' podem alavancar duas vulnerabilidades executivas de código remoto (RCE) não corrigidas no Windows ... https://t.co/JHjAgO4sSi através da @InfoSecHotSpot pic.twitter.com/gAhLt46CGT

- Sean Harris (@InfoSecHotSpot) 24 de março de 2020

Desativar o serviço WebClient bloqueia o vetor que os invasores provavelmente usariam para realizar explorações remotas. Esta solução alternativa fará com que os usuários sejam solicitados a confirmar antes de abrir programas arbitrários da Internet. No entanto, ainda é possível que invasores executem programas localizados no computador do usuário alvo ou na rede local.

A última solução alternativa sugerida é bastante problemática, pois causará problemas de exibição para aplicativos que dependem de fontes incorporadas e pode fazer com que alguns aplicativos parem de funcionar se usarem fontes OpenType.

Uma vulnerabilidade RCE que afeta o Windows foi descoberta, com a Microsoft classificando sua gravidade como crítica. https://t.co/oA9cdxJMTW pic.twitter.com/TZP6nESJCN

- Neil Mitchell-Hunter (@polo_nmh) 24 de março de 2020

Como sempre, os usuários do sistema operacional Windows são advertidos a ficar atentos a solicitações suspeitas para visualizar documentos não confiáveis. A Microsoft prometeu uma correção permanente, mas os usuários devem evitar acessar ou abrir documentos de fontes não verificadas ou não confiáveis.

Tag janelas