A tecnologia está em constante evolução para proteger os dados do consumidor. Uma melhoria fundamental foi a implementação de 2FA (autenticação de dois fatores). O uso do 2FA é para bloquear o acesso não autorizado a contas/serviços online (incluindo serviços financeiros como bancos).

Essa técnica 2FA é baseada no número de telefone de um consumidor, e o consumidor deve inserir o código ou OTP enviado ao seu número de telefone para fazer login na conta/serviço necessário. À medida que a tecnologia evolui, os golpistas também.

Ataque de troca de SIM

Uma das técnicas que eles desenvolveram é um ataque de troca de SIM chamado golpe de troca de SIM, golpe de porta de saída, tomada de SIM, sequestro de SIM, ataque de interceptação de SIM, etc.

Introdução de um SIM Swap Fraudes/Ataque

As indústrias de telecomunicações e TI usam seu Sim para autenticar diferentes ações como redefinição de senha em um site (embora os números de celular não tenham sido destinados a esse uso). Devido a este fator, seu Sim é o chave mágica para muitos (se não todos) serviços essenciais. Suas contas bancárias, contas de e-mail, mídias sociais e até carteiras online (incluindo carteiras de criptomoedas) estão vinculadas ao seu número de telefone.

Mesmo o 2FA A técnica foi desenvolvida para usar seu SIM para autorizar o login em uma conta ou serviço digitando um código enviado a você por chamada ou mensagem de texto para protegê-lo mesmo se suas credenciais forem roubadas.

Mas a força dessa técnica também faz parte de sua fraqueza, pois quem possuir o telefone ou número de telefone receberá o código. Assim, os golpistas desenvolveram o ataque de troca de SIM. Um golpista pode não ser um hacker ou um especialista em tecnologia com equipamentos de um milhão de dólares, ele só precisa de um telefone e um cartão SIM para realizar sua ação maléfica.

Neste ataque, os golpistas obter o número de telefone de um consumidor em seu SIM (físico ou E-SIM) convencendo a operadora do consumidor de que ele é o consumidor real e, assim, contornando o 2FA, abrindo muitas oportunidades para eles. Este pode ser o pior dos pesadelos que um indivíduo pode enfrentar, pois seu SIM é virtualmente roubado, mas está fisicamente presente com o consumidor. Em outras palavras, um ataque de troca de SIM ocorre quando um fraudador assume o controle do número de telefone da vítima.

A popularidade das criptomoedas também aumentou a frequência de ataques de troca de SIM, pois os fundos transferidos da carteira de criptomoedas da vítima são difíceis de rastrear. Além disso, há relatos de violações de dados em exchanges de criptomoedas, colocando os dados (especialmente os números de telefone dos proprietários de criptomoedas) à venda no mercado negro. Em 2020, a Interpol prendeu 10 fraudadores que conseguiram roubar mais de 100 milhões de dólares em criptomoedas usando ataques de troca de SIM.

O ataque de troca de SIM é parte engenharia social pois os fraudadores devem conhecer os dados pessoais da vítima e fraude de telecomunicações parcial pois os fraudadores devem convencer (ou subornar) o representante de telecomunicações a emitir o novo SIM com o número de telefone da vítima. O objetivo mais básico de um ataque de troca de SIM é contornar os recursos de segurança das contas com base em mensagens ou chamadas.

Os ataques de troca de SIM chegaram às manchetes em 2017, embora já estivessem acontecendo antes disso. Apenas no Reino Unido, há um aumento relatado nos ataques de troca de SIM de 400% de 2015 a 2020. A troca de SIM é um processo legítimo se feito pela pessoa original, mas será ilegal se feito por um impostor.

A troca de SIM também é usada para ativar o SIM incorporado (E-SIM) no telefone. Este ataque é (praticamente) mais letal para uma pessoa como o telefone, ou o SIM não sairá de suas mãos ou instalações.

Detalhes exigidos pelos golpistas para fazer um ataque de troca de SIM

Detalhes exigidos pela reemissão de um SIM depender Nas suas país e a operador, mas geralmente eles têm como alvo as seguintes informações:

- Data de nascimento

- Número do Seguro Social (SSN)

- Contas de mídia social

- Nome de solteira da mãe

- Às vezes, cópias de IDs do governo (para gerar um falso)

o Mais Informações um atacante pode ter, mais chances ele pode ter sucesso em sua má intenção. Com as informações mencionadas nas mãos dos golpistas, o ataque pode ser tão devastador (tomada de conta, roubo de identidade, fraude de cartão de crédito etc.) que a vítima pode não conseguir restaurar completamente sua identidade online.

Métodos usados por fraudadores para escolher vítimas

Um invasor pode selecionar vítimas usando o seguinte método:

- Usando Força Bruta : muitos fraudadores podem simplesmente usar números de telefone aleatórios ou números de telefone em uma série para escolher sua vítima. Além disso, os números de telefone expostos em uma violação de dados também podem ser direcionados.

- Segmentação de um indivíduo específico : este é o modo principal em que um invasor escolhe uma vítima vulnerável e tem o número de telefone da vítima e outras informações/dados valiosos, como identificadores de mídia social. É relatado que contas roubadas do Instagram ou de jogos (com muitos seguidores) podem ser vendidas por cerca de 40.000 USD.

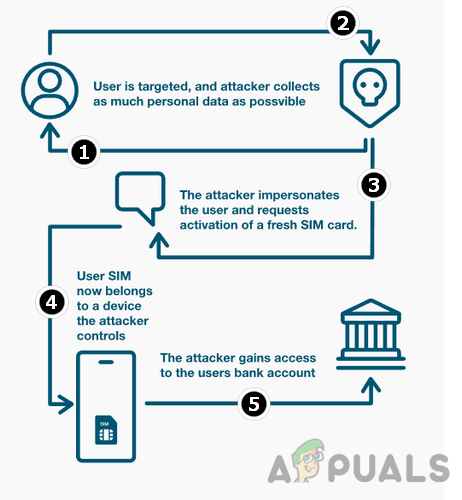

Etapas para executar o ataque de troca de SIM

As etapas gerais em um ataque de troca de SIM podem ser listadas como:

Etapas envolvidas em um ataque de troca de SIM

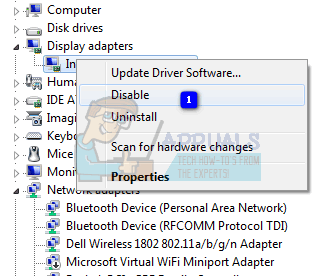

- Uma vez que um atacante fechaduras uma número de telefone para realizar seu ataque de troca de SIM, ele procurar a informações da provável vítima , necessário para se passar por uma vítima para um representante de telecomunicações. Ele pode obter esses detalhes usando técnicas de engenharia social, e-mails/mensagens de phishing, espionando você quando você estava usando seu telefone ou comprando os detalhes de um crime organizado (se seus dados fizeram parte de uma violação de dados). Depois de ter os detalhes da vítima, alguns golpistas podem começar ligações e mensagens constantes para uma provável vítima de irritá-lo a um nível em que o alvo é forçado a desligue o telefone dele para que a operadora não possa contatá-lo ao reemitir ou portar o SIM.

- Então ele vai contato a operadora de telecomunicações e personificar a vítima.

- Agora ele vai enganar e convencer o representante de telecomunicações para transferir a telefone da vítima para um novo chip pois o SIM antigo é perdido ou roubado e pode fazer com que o representante emitir um novo SIM para o atacante ou emitir o número de telefone da vítima em um SIM em posse do atacante, se passando pela vítima.

Em alguns países, o invasor deve convencer a vítima a realizar uma ação específica para autorizar a troca do SIM, por exemplo, na Nigéria e na Índia, um atacante devo convencer a vítima para pressione 1 em seu número de registro para autorizar a troca do SIM . Alguns fraudadores podem usar um insider no lado da operadora de telecomunicações para concluir sua tarefa (incidentes menos comuns, mas relatados, em que um funcionário estava ganhando US$ 100 por cada troca ilegal de SIM).

Um golpista se passando por vítima de um representante de operadora

- Uma vez que o invasor tenha o controle do SIM da vítima (o telefone da vítima perderá a conexão e ele não poderá fazer chamadas, usar dados móveis ou enviar mensagens), o invasor pode iniciar o próximas fases do ataque usando mensagens OTP/2FA para fazer login nas contas da vítima, roubar suas informações e dados pessoais.

Uso do ataque de troca de SIM por fraudadores

O ataque de troca de SIM é o passo básico da fraude. Uma vez que um fraudador está no controle do número de telefone de uma vítima, ele pode usá-lo para o seguinte (mas não limitado a):

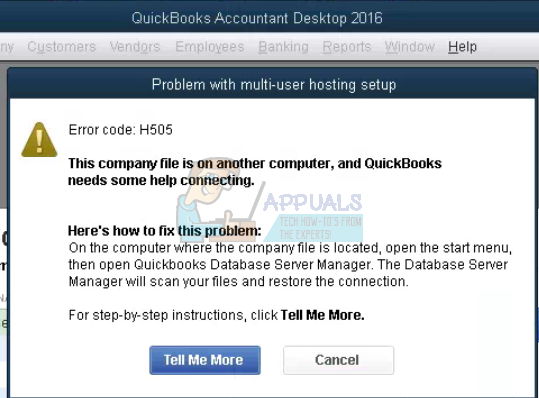

- Controle de contas : esta é a forma mais comum de ataque de troca de SIM e é a razão básica pela qual um fraudador pode visar uma vítima. Como o fraudador controla o número de telefone, ele pode receber mensagens 2FA ou OTP e fazer login nas contas/serviços da vítima. Isso inclui mídias sociais, jogos, serviços bancários móveis, carteira de criptomoedas online ou contas de lojas online. Ele pode até alterar as credenciais da conta (tornando quase impossível a recuperação) ou excluir uma conta e seus dados.

- Fraude de identidade : uma vez que um fraudador controla o número de telefone de uma vítima, ele pode se passar por vítima em SMS e aplicativos de mídia social que podem ser usados para ganhos pessoais, como pedir um empréstimo urgente aos amigos/famílias da vítima. Além disso, se você tiver seus documentos (como IDs de emissão do governo) em um serviço de nuvem e os fraudadores puderem fazer login nessa conta, eles poderão usar seus documentos para realizar diferentes fraudes usando seus IDs.

- Phishing : Uma vez que seu número de telefone é comprometido, os fraudadores podem ampliar sua rede de ataques de troca de SIM enviando malware para seus amigos/famílias, e eles podem se tornar a próxima vítima do ataque de troca de SIM ao abrir esses links/mensagens do fraudador, pensando que você lhes enviou algo.

- Fraude de transação : o invasor pode usar essa carteira eletrônica para realizar diferentes tipos de compras, como cartões-presente, presentes etc. Se o número do seu cartão de crédito estiver vinculado a qualquer uma dessas contas comprometidas, isso pode ser um prêmio para o invasor, que pode usar para realizar diferentes ações, como fazer compras. Se o seu banco ou instituição financeira enviar uma mensagem de verificação ou solicitar a verificação, o invasor se passará por você e verificará a transação e você sofrerá uma perda financeira.

- Fraude do CEO : Os fraudadores adoram se passar por gerentes ou executivos de empresas respeitáveis para atrair a equipe de nível inferior para a fraude e, se conseguirem obter o número de telefone de qualquer indivíduo, podem usar esse número para se passar pelo CEO de uma empresa facilmente e podem fazer uma fraude com os outros funcionários dessa empresa.

- Chantagem : Nenhum indivíduo neste mundo é perfeito e pode ter algumas coisas/eventos que um indivíduo pode querer manter escondido da família/amigos. Para manter as informações/dados de uma vítima privados, um golpista pode chantagear uma vítima. Além disso, alguns golpistas podem entrar em contato com você para devolver seus dados em troca de alguns benefícios monetários ou outros.

A gravidade do ataque

Para conhecer a gravidade do ataque, vamos citar um experiência compartilhada por uma vítima :

“Meu todo vida digital foi destruído dentro uma hora após o ataque de troca de SIM. Em primeiro lugar, o golpista assumiu meu conta do Google e depois deletou. Então, eles entraram no meu Conta do Twitter e passou a transmitir conteúdo racista/homofóbico.

O pior foi que eles invadiram meu conta Apple ID, e os golpistas apagaram remotamente os dados de meu MacBook , Iphone , e iPad . Eu não tenho nenhum backup dos dados, então perdi fotos/vídeos de toda a vida da minha filha e documentos/e-mails essenciais também foram perdidos.”

Sinais de alerta de que você está sob um ataque de troca de SIM

Como você deve ter entendido o quão mortal um ataque de troca de SIM pode ser, agora aqui estão alguns sinais de alerta que você pode notar quando estiver sob ataque:

- Nenhum serviço de rede no telefone da vítima : se o seu telefone parar de receber sinais da operadora de celular, esse pode ser o primeiro sinal de um ataque de troca de SIM, já que não há interrupção de rede para outras pessoas nas proximidades.

- Atividade de contas de mídia social desconhecida : se você notar atividades incomuns em suas contas de mídia social (como sair de aplicativos de mídia social em seu smartphone) que não foram iniciadas por você, isso pode ser outro sinal de que você pode ser vítima de um ataque de troca de SIM.

- Sem acesso a serviços financeiros ou bancários : outro sinal do esquema de troca de SIM é que você pode não conseguir acesso aos seus serviços financeiros (como um cartão de crédito) ou bancário se o seu SIM vinculado a esses serviços tiver sido trocado por um fraudador.

- Notificações : você pode começar a ver notificações em diferentes aplicativos não iniciados por você, como uma notificação de uma transação no Cash App, não autorizada por você.

- Carrega Intimação : se você tiver um aplicativo de operadora instalado em qualquer um de seus smartphones e esse aplicativo lhe avisar (ou uma mensagem de e-mail da operadora informar) que um novo SIM foi emitido para o seu número de telefone (não iniciado por você), isso é um sinal claro de que você está sob um ataque de troca de SIM.

Passos se você for atacado

Se você é um daqueles azarados que está sofrendo com o ataque de troca de SIM, deve executar as ações listadas abaixo, pois o tempo é a chave aqui:

- Primeiramente, entre em contato com sua operadora e obtenha um novo SIM do seu número de telefone ou ative seu número de telefone no seu SIM atual para que seu número de telefone seja desativado no SIM possuído pelo hacker.

- Entre em contato com instituições financeiras (bancos, emissores de cartões de crédito, etc.) e bloquear ou reverter quaisquer transações. Muitas instituições financeiras adicionam um atraso de tempo para uma transação incomum ou suspeita e, se você entrar em contato com a instituição a tempo, poderá obter as transações revertidas pelos fraudadores. Se houver transações não iniciadas por você, comunique-as ao seu instituto financeiro. Lembre-se de que as chances de recuperação de perdas financeiras são mínimas, pois os golpistas transferem fundos para contas em outro país.

- Redefinir senhas/PINS para quaisquer contas e serviços online. Se possível, alterne o número de telefone preferencial da conta ou dos serviços para outro número de telefone. Além disso, se possível, troque o e-mail principal de suas contas de mídia social para outro endereço de e-mail.

- Se seu SSN (ou qualquer outro documento de identidade emitido pelo governo) também é roubado e usado por golpistas, imediatamente contato a Administração da Segurança Social (ou as autoridades que emitiram os IDs).

- Alguns hackers podem tentar entrar em contato com você, e esse contato será bastante tentador, pois eles têm suas informações confidenciais, mas não caia nessa, pois você será extorquido ou, sem saber, se tornará parte de uma atividade de hackers maior. Não se envolva com os hackers mas leve isso ao conhecimento das agências de aplicação da lei.

- Relatório o ataque de troca de SIM e as perdas sofridas pelas agências de aplicação da lei do seu país.

Etapas para evitar os ataques de troca de SIM

Há um ditado que diz que é melhor prevenir do que remediar, e existem algumas etapas que você pode tomar para minimizar as chances de ataques de troca de SIM. Mas a prevenção não é da responsabilidade de uma única entidade, ou seja, governos , operadoras de telecomunicações , instituições financeiras , e assinantes de celular .

Todos devem agir em seus respectivos domínios para conter essa técnica de fraude, pois a ignorância de qualquer uma delas pode levar a um ataque de troca de SIM bem-sucedido. Um ponto a ser lembrado é que, se uma pessoa for atacada uma vez, haverá chances de mais ataques subsequentes (provavelmente automatizados) se ela não tomar medidas para evitar ataques.

Países deve vincular o operadoras de telecomunicações para reemitir um SIM com verificações adequadas, e se houver um ataque de troca de SIM, o polícia deve agir ao máximo para capturar os criminosos envolvidos. Caso contrário, um ataque de troca de SIM bem-sucedido será uma reforço moral para outros criminosos .

Muitos países estão fazendo leis e ações para combater essa técnica de golpe (a FCC já está criando regras a esse respeito). Operadoras de telecomunicações devem fazer procedimentos para proteger seus clientes de ataques de furto de SIM. Os operadores devem assegurar que os seus funcionários não aceitam suborno oferecidos por fraudadores.

Nesse sentido, a T-Mobile já fez alguns protocolos a serem seguidos por seus funcionários antes que um SIM possa ser trocado, como aprovação de dois funcionários da T-Mobile, que antes estava atrelado à aprovação de um gerente; embora não seja infalível, é um passo na direção certa.

Bancos pode usar um API pelo regulador do país para Verifica se houver um troca recente de SIM, e se sim, deve limitar o online do cliente acesso por um determinado período ou o cliente autoriza fisicamente a troca. Também, usando autenticação de hardware por um banco deve ser uma obrigação para evitar qualquer invasão de uma conta de cliente.

Como um cliente , você pode adote as seguintes técnicas para se proteger de um ataque de troca de SIM ou ataques repetidos (se já for vítima). O objetivo básico dessas técnicas é quebrar o ciclo vicioso que uma vítima pode enfrentar se for atacada usando o método de troca de SIM.

Verifique os regulamentos do seu país

O primeiro passo para combater os ataques de troca de SIM deve ser verificar as regulamentações do seu país e ver como sua operadora de telecomunicações está seguindo as regulamentações do país.

Verifique os procedimentos da sua operadora para emitir um SIM

Tente entender corretamente os procedimentos da sua operadora de celular para emitir um SIM e, se ela oferecer algum tipo de portal de gerenciamento de contas para gerenciar seu SIM ou bloquear seu número de telefone para um SIM específico, em caso afirmativo, você poderá usá-lo para se proteger.

Se sua operadora for um pouco ruim em seus procedimentos, você pode ter seu número transferido para uma operadora mais segura (se possível). Até mesmo algumas operadoras fornecem um código especial que você pode discar do seu telefone para relatar qualquer incidente de troca de SIM.

Alguns operadores podem facilitar com um recurso de retorno de chamada. Com o recurso de retorno de chamada, sempre que a operadora de rede móvel for contatada para reemissão do cartão SIM de uma provável vítima, a operadora poderá entrar em contato com a provável vítima no número de telefone fornecido pelo indivíduo ao configurar um recurso de retorno de chamada e garantir que se ele está legitimamente solicitando uma reemissão do SIM.

Caso contrário, a operadora não emitirá um novo SIM e o ataque falhará. Portanto, se sua operadora de celular tiver um recurso de retorno de chamada, use-o para se proteger do ataque de troca de SIM.

Algumas operadoras têm um atraso (cerca de 72 horas) antes que o SIM de um cliente seja trocado. Verifique se sua operadora possui tal facilidade. Em caso afirmativo, ative-o em seu número de telefone para que você tenha uma janela de tempo antes que um golpista tenha sucesso em suas más intenções.

Verifique seus procedimentos financeiros ou bancários

Alguns bancos (ou instituições financeiras) estão aplicando técnicas para proteger seus clientes contra fraudes financeiras usando ataques de troca de SIM. Uma dessas técnicas é usar as APIs reguladoras do país para verificar se um cliente trocou seu SIM recentemente antes de realizar transações.

Nesse caso, o banco limitará as transações do cliente por um período específico ou se o cliente verificar fisicamente a troca de SIM na agência do banco. O Reino Unido, Austrália e muitos países africanos (como África do Sul, Quênia, Moçambique e Nigéria) implementaram a técnica mencionada. Portanto, verifique qual é a proteção do seu banco contra um ataque de troca de SIM e siga as orientações do banco para evitar ataques de troca de SIM.

Defina um PIN ou Senha no seu SIM ou Portal de Gerenciamento de Conta da Operadora

De acordo com as recomendações da FTC, é melhor para um assinante de rede móvel configurar um PIN ou senha em seu SIM. Além disso, para evitar alterações no número de telefone do assinante sem o consentimento do assinante, o assinante deve bloquear seu número de telefone no portal de gerenciamento da operadora (se disponível). Se sua operadora oferecer suporte a qualquer um desses, certifique-se de aproveitar o recurso para evitar qualquer contratempo no futuro.

Evite compartilhar informações pessoais

A pedra angular de um ataque de furto do SIM são as informações pessoais da vítima exigidas pelas operadoras móveis para reemissão ou portabilidade de um número de telefone para um novo SIM. Se as informações pessoais de uma vítima não estiverem disponíveis para um invasor, as chances de ataque usando o método de troca de SIM serão minimizadas, mas o invasor ainda poderá comprar os detalhes da vítima no mercado negro online, uma vez que os dados da vítima faziam parte de um banco de dados. violação.

Portanto, para aproveitar, certifique-se de nunca compartilhar suas informações pessoais com pessoas por telefone ou online (mesmo que alguém afirme que é essencial). Outra técnica usada pelos fraudadores é ligar para a vítima de um número parecido com o número da linha de ajuda da operadora de celular (ou qualquer departamento do governo, como o departamento de saúde) e tentar coletar as informações pessoais da vítima.

Portanto, não compartilhe suas informações pessoais por telefone, mesmo com as pessoas que afirmam ser da linha de apoio da operadora ou agências governamentais.

Evite usar o mesmo número de telefone para contas confidenciais

Uma prática recomendada que pode ser usada é usar números de telefone diferentes para serviços diferentes (isso será um fardo para algumas pessoas) ou outra abordagem que você pode usar é usar um único número para contas de mídia social e outro número de telefone para outros serviços (como e-mail, bancos, etc.).

Fique longe da mentalidade de que “estou seguro”

Quando os fraudadores atacam um número usando o método de força bruta, eles estão atirando sem saber quem é o alvo, e pensar que estou seguro, pois não sou um indivíduo de alto perfil, pode custar-lhe toda a sua vida digital (você pode leia novamente a seção Gravidade do Ataque) e pode causar outros problemas também.

Pode haver algumas pessoas que podem pensar que não temos nada a esconder, mas isso é apenas uma desculpa esfarrapada, porque essas pessoas não se esquecem de fechar as portas de casa ao sair de casa.

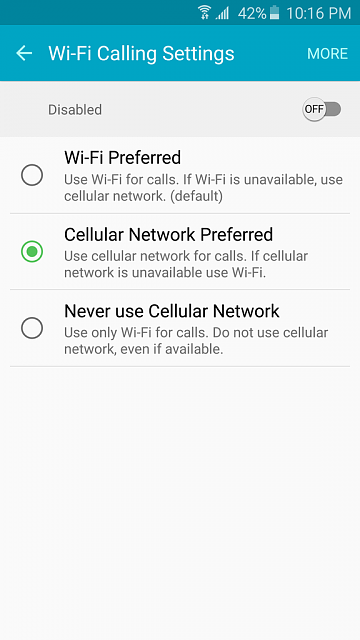

Use números de telefone fixos, eSIMs ou números de telefone virtuais

Sempre que você precisar usar um número de telefone, é sempre melhor usar um número de telefone fixo, pois isso o protegerá de um ataque de troca de SIM. Além disso, se você precisar compartilhar seu número de telefone on-line, escolha um número de telefone fixo.

Além disso, em alguns países, os eSIMs podem protegê-lo contra um ataque de troca de SIM se o eSIM for emitido apenas após a verificação física do cliente na franquia de uma empresa. Se você precisar usar um número de celular e compartilhá-lo on-line, escolha um número virtual, como um número do Google Voice ou do Google Fi.

Use um tipo diferente de método de verificação

Muitos serviços oferecem métodos de verificação além do SMS, como o Google oferece o Google Authenticator para obter códigos ao fazer login no Google ou uma chave de hardware oferecida pela YubiKey. Será melhor usar essas alternativas para gerar um código de login (no lugar de SMS ou autorização baseada em chamadas), para que, se você perder o acesso à sua conta, ainda possa fazer login usando o aplicativo autenticador.

Use um gerenciador de senhas

Usar senhas comuns ou semelhantes em sites é um grande risco de segurança. Será melhor usar uma senha forte e exclusiva. Se você costuma usar senhas comuns ou semelhantes, pode mudar para um gerenciador de senhas para evitar uma catástrofe.

Fique longe de e-mails ou mensagens suspeitas

Se você estiver recebendo e-mails ou mensagens (mesmo de próximos) que pareçam suspeitos, você não deve abrir esses e-mails/mensagens ou clicar em qualquer link em qualquer e-mail/mensagem até ter 100% de certeza de que o link é seguro, pois os golpistas usam suspeitos e-mails ou mensagens, ou links neles para coletar informações sobre uma provável vítima e, em seguida, realizar o ataque de troca de SIM.

Além disso, nunca baixe um anexo em seu sistema/dispositivo até que esteja totalmente confiante de que o anexo é legítimo. Os golpistas geralmente os usam enquanto mantêm seus interesses (de sua conta de mídia social) na visão deles, portanto, não caia nessa.

Use cartões de crédito/débito de uso único

Você pode usar serviços on-line (por exemplo, Privacidade ou Desfoque) para obter cartões de crédito/débito de uso único ou cartões de crédito/débito recarregáveis para evitar o uso de seus cartões de crédito/débito únicos originais on-line para evitar quaisquer danos que possam ocorrer se seu cartão de crédito original informações são roubadas por golpistas usando o ataque de troca de SIM.

Usar autorização biométrica ou de chave de hardware

Mais e mais serviços estão mudando para autorização biométrica. Se suas contas ou serviços suportarem autorização biométrica, será melhor mudar para esses serviços para evitar trocas de SIM ou tentativas de hackers. Se você não se sentir confortável em usar a biometria, poderá adotar a autorização de chave de hardware (como YubiKey).

Usar autorização biométrica

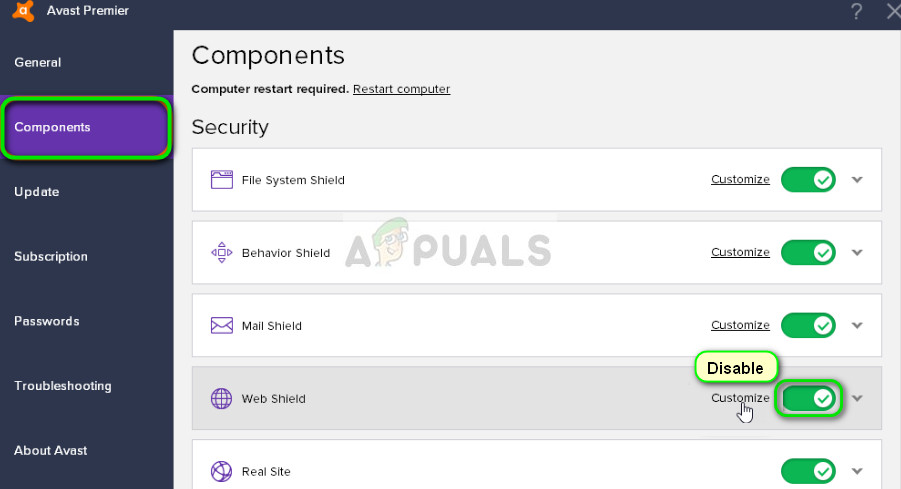

Use ferramentas de segurança atualizadas em seus dispositivos

A web não é segura, e uma pessoa deve usar ferramentas de segurança (como antivírus, firewall, bloqueadores de anúncios ou pop-up, etc.) um ataque de troca de SIM. Cuidado com esses pop-ups do navegador ou use um bloqueador de anúncios/pop-up.

Nunca compartilhe OTPs, códigos 2FA ou execute uma ação que você não entende.

Os golpistas tentarão usar diferentes técnicas para atrair as prováveis vítimas. Eles tentam obter códigos OTP e 2FA de você para obter suas informações pessoais. Além disso, se uma pessoa pedir que você pressione uma tecla numérica específica ou execute uma ação em seu telefone, não faça isso, pois você pode autorizar uma solicitação de troca de SIM, pois muitas operadoras exigem que você pressione uma tecla específica (como 1 na Índia) para autorizar uma operação de troca de SIM.

Então é isso, caros leitores; tentamos o nosso melhor para abordar o tópico e esperamos que todos vocês estejam a salvo de um ataque de troca de SIM.