Ilustração de cibersegurança

Os criadores do popular antivírus e software de segurança digital ESET descobriram os invasores que exploraram uma vulnerabilidade de dia zero do sistema operacional Windows recente. Acredita-se que o grupo de hackers por trás do ataque esteja realizando ciberespionagem. Curiosamente, este não é um alvo típico ou metodologia do grupo que atende pelo nome de ‘Buhtrap’ e, portanto, a exploração indica fortemente que o grupo pode ter mudado.

O fabricante eslovaco de antivírus ESET confirmou que um grupo de hackers conhecido como Buhtrap está por trás de uma vulnerabilidade de dia zero do sistema operacional Windows que foi explorada à solta. A descoberta é bastante interessante e preocupante porque as atividades do grupo foram severamente restringidas alguns anos atrás, quando seu código-base de software principal vazou online. O ataque usou uma vulnerabilidade de dia zero do sistema operacional Windows recém-consertada, supostamente para conduzir a espionagem cibernética. Este é certamente um novo desenvolvimento preocupante, principalmente porque a Buhtrap nunca demonstrou interesse em extrair informações. As principais atividades do grupo envolviam roubar dinheiro. Na época em que era altamente ativo, os alvos principais da Buhtrap eram instituições financeiras e seus servidores. O grupo usou seu próprio software e códigos para comprometer a segurança dos bancos ou de seus clientes para roubar dinheiro.

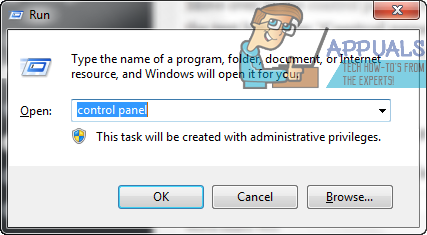

A propósito, a Microsoft acaba de lançar um patch para bloquear a vulnerabilidade do sistema operacional Windows de dia zero. A empresa identificou o bug e o etiquetou CVE-2019-1132 . O patch fazia parte do pacote Patch Tuesday de julho de 2019.

Buhtrap Pivots To Cyber-Espionage:

Os desenvolvedores do ESET confirmaram o envolvimento da Buhtrap. Além disso, o fabricante do antivírus acrescentou que o grupo estava envolvido na realização de ciberespionagem. Isso vai completamente contra qualquer exploit anterior do Buhtrap. A propósito, a ESET está ciente das atividades mais recentes do grupo, mas não divulgou as metas do grupo.

Curiosamente, várias agências de segurança indicaram repetidamente que o Buhtrap não é um hacker regular patrocinado pelo estado. Os pesquisadores de segurança estão confiantes de que o grupo opera principalmente na Rússia. É frequentemente comparado a outros grupos de hackers focados, como Turla, Fancy Bears, APT33 e o Equation Group. No entanto, há uma diferença crucial entre o Buhtrap e os outros. O grupo raramente surge ou assume a responsabilidade por seus ataques abertamente. Além disso, seus principais alvos sempre foram as instituições financeiras e o grupo buscava dinheiro em vez de informação.

Grupo Buhtrap usa dia zero nas últimas campanhas de espionagem: pesquisa da ESET revela grupo criminoso notório também conduzindo campanhas de espionagem nos últimos cinco anos O grupo Buhtrap usa dia zero nas últimas campanhas de espionagem apareceu primeiro em ... https://t.co/mvCyy424cg pic.twitter.com/9OJ6nXZ1sT

- Shah Sheikh (@shah_sheikh) 11 de julho de 2019

O Buhtrap surgiu pela primeira vez em 2014. O grupo ficou conhecido depois que foi atrás de muitas empresas russas. Essas empresas eram muito pequenas e, portanto, os roubos não ofereciam muitos retornos lucrativos. Ainda assim, obtendo sucesso, o grupo começou a almejar instituições financeiras maiores. A Buhtrap começou a perseguir bancos russos relativamente bem protegidos e protegidos digitalmente. Um relatório do Group-IB indica que o grupo Buhtrap conseguiu se safar com mais de US $ 25 milhões. Ao todo, o grupo invadiu com sucesso cerca de 13 bancos russos, afirmou a empresa de segurança Symantec . Curiosamente, a maioria dos roubos digitais foi executada com sucesso entre agosto de 2015 e fevereiro de 2016. Em outras palavras, a Buhtrap conseguiu explorar cerca de dois bancos russos por mês.

As atividades do grupo Buhtrap cessaram repentinamente após seu próprio backdoor Buhtrap, uma combinação engenhosamente desenvolvida de ferramentas de software que surgiu online. Os relatórios indicam que alguns membros do próprio grupo podem ter vazado o software. Enquanto as atividades do grupo eram interrompidas abruptamente, o acesso ao poderoso conjunto de ferramentas de software permitiu que vários grupos de hackers menores florescessem. Usando o software já aperfeiçoado, muitos pequenos grupos começaram a realizar seus ataques. A principal desvantagem foi o grande número de ataques que ocorreram usando a porta dos fundos do Buhtrap.

Desde o vazamento da porta dos fundos do Buhtrap, o grupo ativamente passou a conduzir ataques cibernéticos com uma intenção completamente diferente. No entanto, os pesquisadores da ESET afirmam que viram o grupo mudar de tática desde dezembro de 2015. Aparentemente, o grupo começou a visar agências e instituições governamentais, observou a ESET, “É sempre difícil atribuir uma campanha a um determinado ator quando suas ferramentas 'o código-fonte está disponível gratuitamente na web. No entanto, como a mudança nos alvos ocorreu antes do vazamento do código-fonte, avaliamos com grande confiança que as mesmas pessoas por trás dos primeiros ataques de malware Buhtrap contra empresas e bancos também estão envolvidas na tentativa de atingir instituições governamentais ”.

Buhtrap com certeza tem uma evolução estranha…. desde o roubo de US $ 25 milhões de bancos russos ... até a realização de operações de espionagem cibernética. É este o efeito bogachev? pic.twitter.com/nuQ7ZKPU1Y

- Catalin Cimpanu (@campuscodi) 11 de julho de 2019

Os pesquisadores da ESET foram capazes de reivindicar a mão do Buhtrap nesses ataques porque foram capazes de identificar padrões e descobriram várias semelhanças na forma como os ataques foram conduzidos. “Embora novas ferramentas tenham sido adicionadas ao seu arsenal e atualizações aplicadas às mais antigas, as Táticas, Técnicas e Procedimentos (TTP) usadas nas diferentes campanhas Buhtrap não mudaram drasticamente ao longo de todos esses anos.”

Buhtrap usa uma vulnerabilidade de dia zero do sistema operacional Windows que pode ser comprada na Dark Web?

É interessante notar que o grupo Buhtrap usou a vulnerabilidade dentro do sistema operacional Windows que era bastante recente. Em outras palavras, o grupo implantou uma falha de segurança que geralmente é marcada como “dia zero”. Essas falhas geralmente não são corrigidas e não estão facilmente disponíveis. Aliás, o grupo já usou vulnerabilidades de segurança no sistema operacional Windows antes. No entanto, eles normalmente contam com outros grupos de hackers. Além disso, a maioria dos exploits tinha patches lançados pela Microsoft. É bem provável que o grupo tenha feito pesquisas em busca de máquinas Windows não corrigidas para se infiltrar.

Esta é a primeira instância conhecida em que os operadores Buhtrap usaram uma vulnerabilidade não corrigida. Em outras palavras, o grupo usou a verdadeira vulnerabilidade de dia zero no sistema operacional Windows. Visto que o grupo obviamente não tinha o conjunto de habilidades necessário para descobrir as falhas de segurança, os pesquisadores acreditam fortemente que o grupo pode ter comprado o mesmo. Costin Raiu, que chefia a Equipe Global de Pesquisa e Análise da Kaspersky, acredita que a vulnerabilidade de dia zero é essencialmente uma falha de “elevação de privilégio” vendida por um corretor de exploit conhecido como Volodya. Esse grupo tem um histórico de vendas de exploits de dia zero para grupos de crimes cibernéticos e de estados-nação.

Buhtrap #Malware com padrão (e tamanho) típico de executável codificado em base64 embutido no arquivo doc. https://t.co/SOt3XtZ8KH pic.twitter.com/dYBSMLFLx6

- marc ochsenmeier (@ochsenmeier) 11 de julho de 2019

Há rumores de que o pivô de Buhtrap para a espionagem cibernética poderia ter sido gerenciado pela inteligência russa. Embora infundada, a teoria pode ser precisa. É possível que o serviço de inteligência russo tenha recrutado Buhtrap para espionar para eles. O pivô pode ser parte de um acordo para perdoar as transgressões passadas do grupo em vez de dados corporativos ou governamentais confidenciais. Acredita-se que o departamento de inteligência da Rússia tenha orquestrado em grande escala por meio de grupos de hackers terceirizados no passado. Pesquisadores de segurança afirmam que a Rússia recruta regularmente, mas informalmente, indivíduos talentosos para tentar penetrar na segurança de outros países.

Curiosamente, em 2015, acreditava-se que a Buhtrap estava envolvida em operações de ciberespionagem contra governos. Governos de países da Europa Oriental e da Ásia Central têm afirmado rotineiramente que hackers russos tentaram invadir sua segurança em várias ocasiões.

Tag Cíber segurança