Tunelamento SSH é muito bom para administradores de rede ou mesmo usuários domésticos preocupados com a segurança. Se uma conexão não for criptografada, as informações transmitidas normalmente serão via texto simples, que pode ser interceptado / lido, expondo sua rede ao risco de hacking.

É extremamente importante cuidar do aspecto da segurança, especialmente quando você estiver usando uma rede pública, como aeroportos, cafeterias, etc. Você está em um RISCO EXTREMAMENTE ALTO!

Para aprender mais sobre segurança, dê uma olhada em Backtrack que é uma distribuição Linux e pode rodar em VM - vem compilado com várias ferramentas empacotadas dentro - não vou citar as ferramentas, eu deixo você fazer a exploração. O objetivo deste guia não é promovê-lo, mas defendê-lo. Idealmente, se você não é um técnico, então seria melhor comprar uma VPN que eu uso, criada em uma instância do Amazon EC3, com um único clique estou conectado a uma rede segura via VPN.

Mas se você não gosta, pode criar um túnel SSH. Para isso, você precisa de um servidor linux que possa ser acessado remotamente. Este servidor irá criptografar os dados e atuar como mediador para a transmissão de informações, passando-os para a Internet. SSH é fácil de instalar, verifique este guia http://www.cyberciti.biz/faq/ubuntu-linux-openssh-server–installation-and-configuration/

Você também pode configurar um proxy em seu servidor, mas para isso você precisará do squid, que é simples e há vários guias disponíveis. PuTTy pode ser baixado de http://www.chiark.greenend.org.uk/~sgtatham/putty/

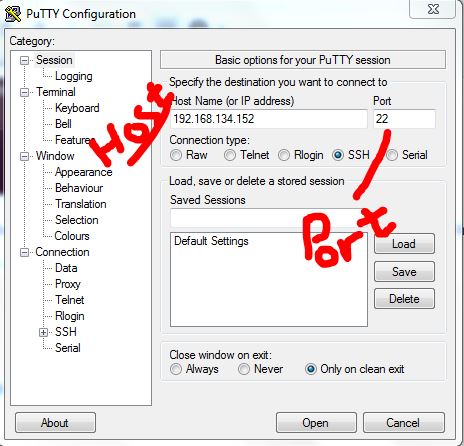

Adicione o IP (ou nome de host do seu servidor) e salve-o com um nome. Se você não salvá-lo, terá que digitá-lo sempre que quiser se conectar.

No painel esquerdo, clique em CONEXÃO e SSH e TÚNEIS e selecione Dinâmico e definir a porta de origem para 7070 e clicar em ADD. Selecione Local, Porta de origem 8080 (ou sua porta) ou qualquer que seja a porta e o destino 127.0.0.1:port e clique em adicionar novamente.

Clique em Sessão no painel esquerdo (superior) e salve esta configuração. Agora, quando você for ssh no servidor, será levado para a janela do terminal.

Agora, ao abri-lo, você obtém uma janela de terminal. Se você não deseja usar isso de forma alguma, há uma opção 'não iniciar um deve ou comando' em SSH no menu.

Enquanto está em execução, você pode executar qualquer aplicativo que funcione com um proxy. Se ele permitir o proxy Socks 5 ou 4, aponte-o para 127.0.0.1 na porta 7070 e ele fará um túnel e os dados sairão do seu servidor Linux. Se ele for compatível apenas com o proxy HTTP, use a porta 8080 127.0.0.1.

O tráfego enviado por este sistema não pode ser capturado do ar (farejado) por hackers, pois é criptografado.

Tag Tunelamento SSH 2 minutos lidos

![Falha no emparelhamento: o Apple Watch não conseguiu emparelhar com o iPhone [FIX]](https://jf-balio.pt/img/how-tos/72/pairing-failed-your-apple-watch-couldn-t-pair-with-your-iphone.png)