Treinamento Técnico de Interface

SegmentSmack, uma vulnerabilidade que poderia permitir ataques de negação de serviço quando explorada, ganhou fama e popularidade instantâneas quando foi apresentada pela divisão de segurança cibernética CERT / CC da Carnegie Mellon University. No entanto, os repórteres não reconheceram que a vulnerabilidade recentemente relatada foi de fato corrigida duas semanas antes nos kernels Linux 4.9.116 e 4.17.11.

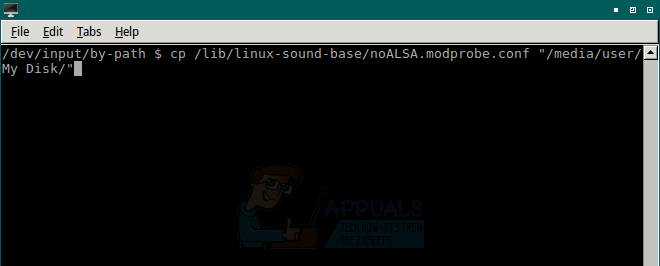

De acordo com os pesquisadores da universidade, a vulnerabilidade causou um ataque de negação de serviço, forçando o sistema a “fazer chamadas muito caras para tcp_collapse_ofo_queue () e tcp_prune_ofo_queue () para cada pacote recebido”. Embora isso seja verdade, a vulnerabilidade de fato foi corrigida e muitos distribuidores Linux, como a SUSE, já implementaram as atualizações. Embora alguns distribuidores como a Red Hat fiquem para trás com eles, o fato é que as atualizações estão disponíveis e os distribuidores que estão ficando para trás entenderão muito em breve.

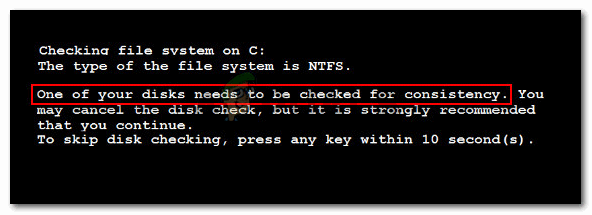

De acordo com um consultivo publicado no site da Red Hat, a vulnerabilidade recebeu o rótulo CVE-2018-5390 . Apesar da capacidade do exploit de causar saturação da CPU e uma falha DoS, a manutenção da falha DoS exigiria 'sessões TCP bidirecionais contínuas para uma porta aberta acessível, portanto, os ataques não podem ser realizados usando endereços IP falsificados.' Se o ataque for realizado com 4 fluxos, pode causar saturação de 4 núcleos da CPU, conforme mostrado abaixo.

4 fluxos de núcleo da CPU. chapéu vermelho

Foi descoberto que, embora os pesquisadores da divisão CERT / CC da Carnegie Mellon University tenham apresentado uma análise completa da vulnerabilidade, eles não levaram em consideração os requisitos necessários para manter a falha de DoS, fazendo com que a vulnerabilidade soe muito pior do que realmente é.

De acordo com o comunicado, a vulnerabilidade do Segment Smack afeta o Red Hat Enterprise Linux (RHEL) 6, RHEL 7, RHEL 7 para Tempo Real, RHEL 7 para ARM64, RHEL 7 para Power e RHEL Atomic Host. Nenhuma técnica de mitigação foi postada no site ainda. No entanto, afirma que a Red Hat está trabalhando no lançamento das atualizações e técnicas de mitigação necessárias para evitar o risco de exploração.